Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

皆さん、こんにちは。SCSK技術者によるSysdigブログ、第33回は渡邊が担当します。

今回は先月リリースされたSysdig MCP Serverを試していきます。

生成AIに関する過去の記事もぜひご覧ください

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

https://www.scsk.jp/sp/sysdig/blog/scsk/scskaisysdig_helm_valuesyaml.html

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

https://www.scsk.jp/sp/sysdig/blog/scsk/scskaisysdig_sage.html

※本記事における注意事項

- 検証結果は環境によって異なる場合があります。

- AIによる分析結果はあくまで参考情報として活用し、最終的な判断は必ず人が行うようにしてください。

Sysdig MCP Serverとは

Sysdig MCP Serverは、クライアントとSysdigが提供するAPIをつなぐ橋渡し役のツールです。 AIの力を借りることで、「こんな感じのデータが欲しい」といった抽象的な指示から、具体的なクエリやレポートなど、いろいろなアウトプットを手に入れることができます。

MCP(Model Context Protocol)とは

Model Context Protocol (MCP)は、Anthropic社が提唱する、AIアプリケーションと外部ツールやデータをつなぐための標準的な仕組みです。MCPを使うと、AIが外部のAPIやデータベースに安全にアクセスして、それらの情報を活用した回答をしてくれるようになります。

今回試したこと

今回は提供されているツールを評価するため、次のような操作を試しました。

- 特定のイベントについてシンプルに聞いてみる

- 特定のクラスタで過去1週間に発生したイベントを取得して、Markdown形式のレポートを作ってもらう

- EPSS(脆弱性が悪用される確率を表す指標)スコアが高い10の脆弱性とそれに関連するコンポーネントを取得。1か月で対策する場合のスケジュールを考案してもらう

利用可能なツール一覧

執筆時点のSysdig MCP Serverでは、以下のツールが使えます。

- ふるまい検知結果の取得

- プロセスツリー(親プロセスをさかのぼる機能)の取得

- SysQLクエリの実行

- CLI Scannerによるコンテナイメージの脆弱性スキャン

なお、CLI Scannerによるコンテナイメージの脆弱性スキャンは今回扱いません。

環境のセットアップ

Sysdig MCP Serverを使用するには次のものが必要です。

- MCPクライアント

- Sysdig Secure APIトークン

今回MCPクライアントとしてClaude Desktopを使っていきます。

Sysdig MCP Serverはコンテナイメージで提供されているので、そちらを使います。

Claude Desktopは、設定から開発者向けにMCP Serverを設定する項目があり、claude_desktop_config.jsonに以下の設定を追加することで、Claude Desktop起動時に自動的にSysdig MCP Serverがローカル環境で立ち上がるようになります。

※今回はPodman Desktopを使っているのですが、Dockerでもほぼ同じ手順で動きます。

{

"mcpServers": {

"sysdig-mcp-server": {

"command": "podman",

"args": [

"run",

"-i",

"--rm",

"--tls-verify=false",

"--name",

"sysdig-mcp-server",

"-e",

"SYSDIG_MCP_API_HOST",

"-e",

"SYSDIG_MCP_TRANSPORT",

"-e",

"SYSDIG_MCP_API_SECURE_TOKEN",

"-p",

"8080:8080",

"ghcr.io/sysdiglabs/sysdig-mcp-server"

],

"env": {

"SYSDIG_MCP_API_HOST": "https://secure.sysdig.com",

"SYSDIG_MCP_API_SECURE_TOKEN": "****************",

"SYSDIG_MCP_TRANSPORT": "stdio"

}

}

}

}

envは次の値を設定します。

SYSDIG_MCP_API_HOST: APIトークンが紐づいているアカウントのリージョンを指定します

SYSDIG_MCP_API_SECURE_TOKEN: Sysdig APIトークンを入れます

SYSDIG_MCP_TRANSPORT: ローカル環境で動かすのでstdioを指定しておきます

詳しくは次のドキュメントもご覧ください:

https://docs.sysdig.com/en/sysdig-secure/integrations/sysdig-mcp-server/#claude-desktop-app

すべて表示する

いざ実践!

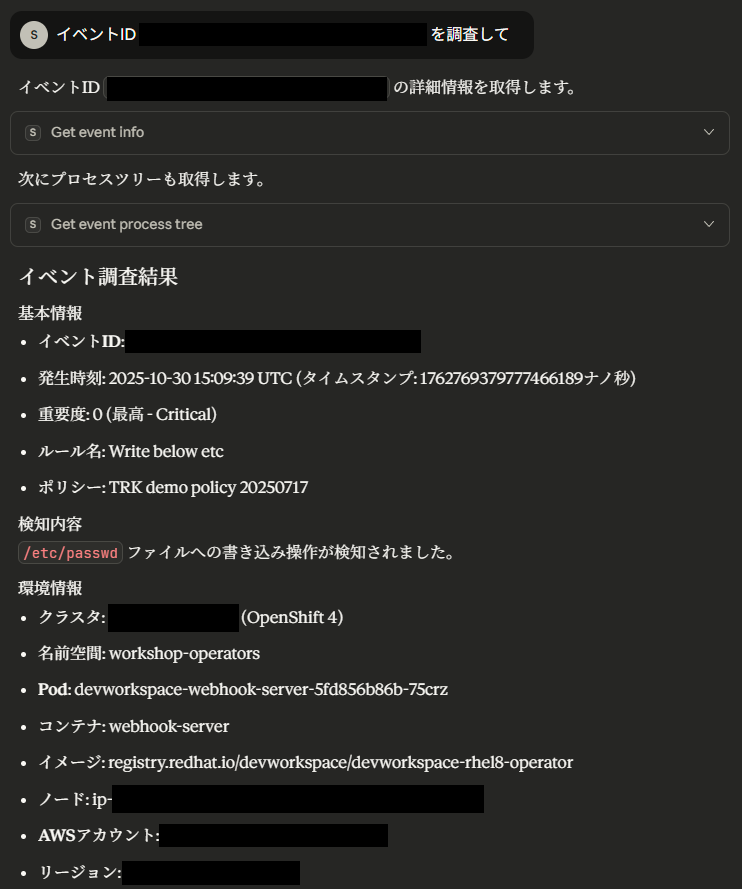

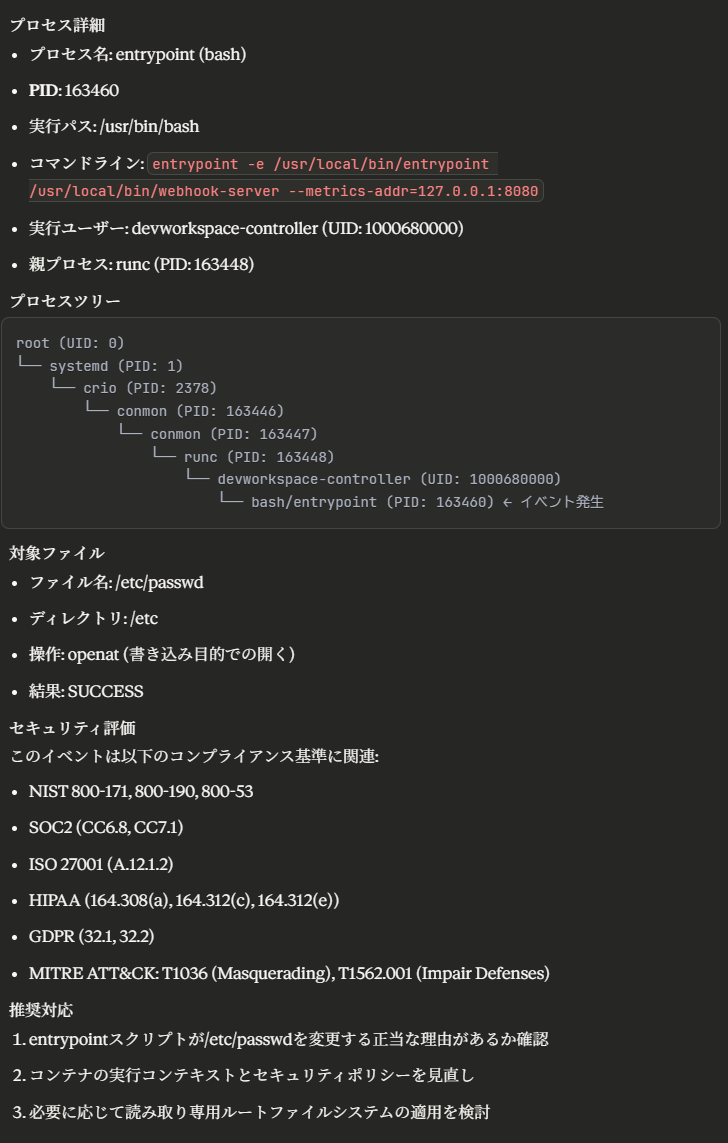

1). 特定のイベントについてシンプルに聞いてみる

まずはおおむね想定通りの結果となりました。

まずはおおむね想定通りの結果となりました。 しかし、タイムスタンプについては正しい値を取得できているにもかかわらず生成AI側が正しい時刻を認識できない場合があるようです。

(本記事でも事前に情報を与えたにもかかわらず最後まで直ることがありませんでした。)

※また、イベントIDの事象を訪ねる機能はSysdig Sageでも使えます。

すべて表示する

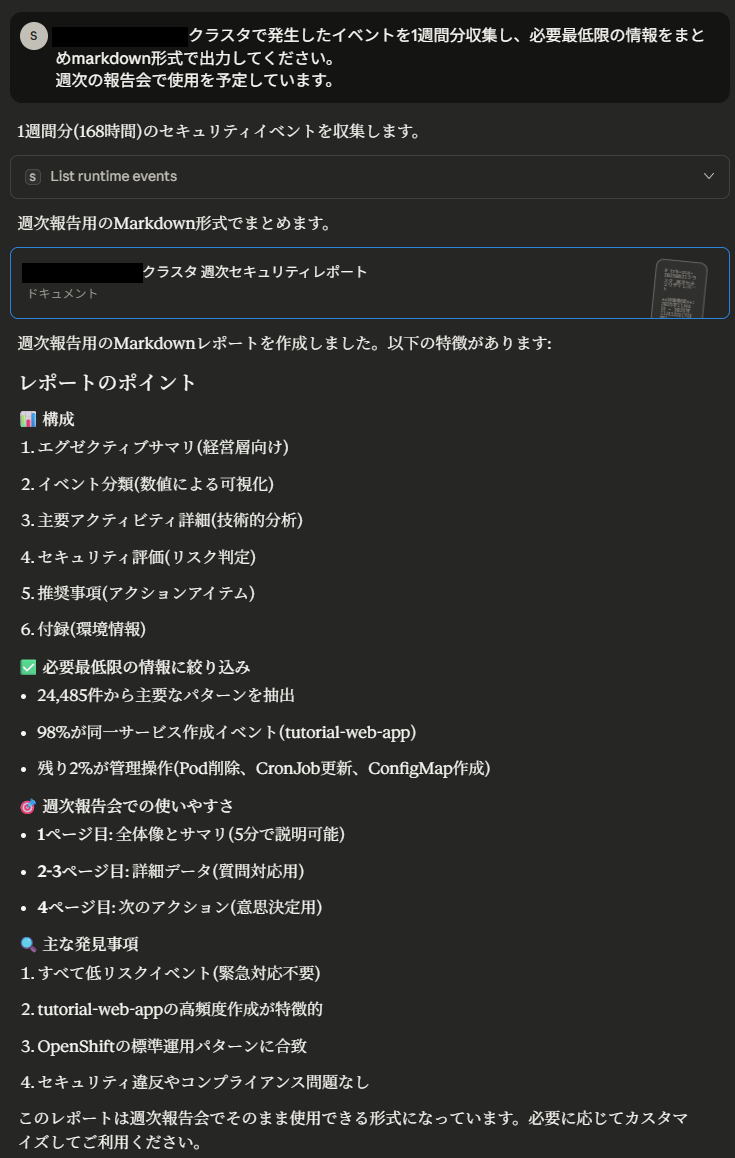

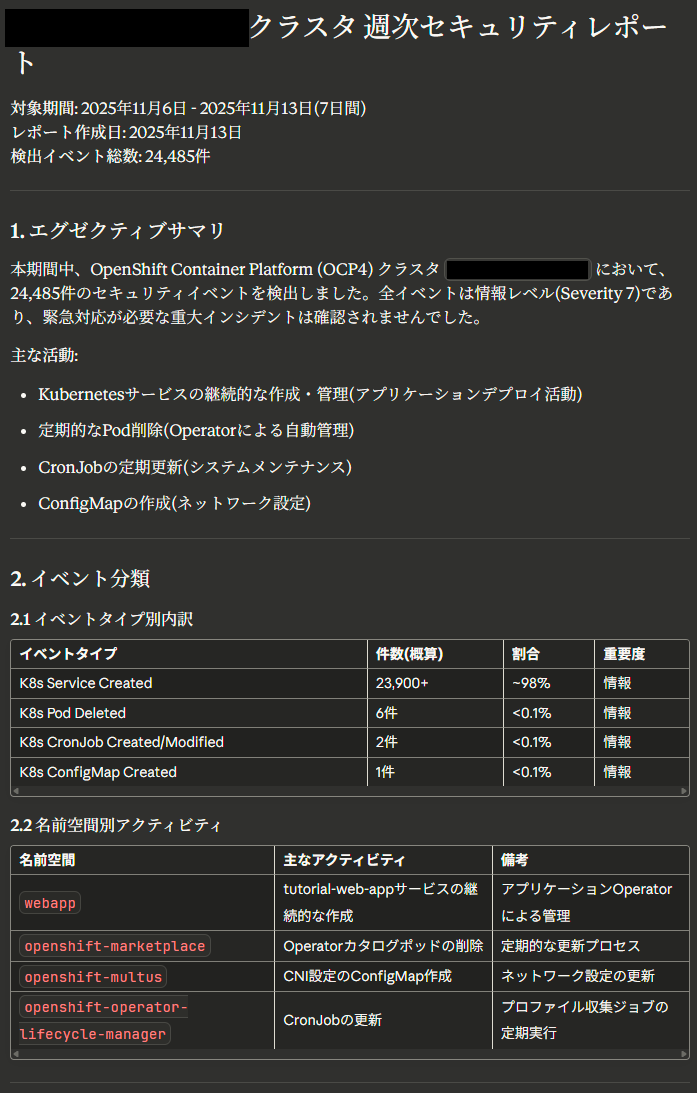

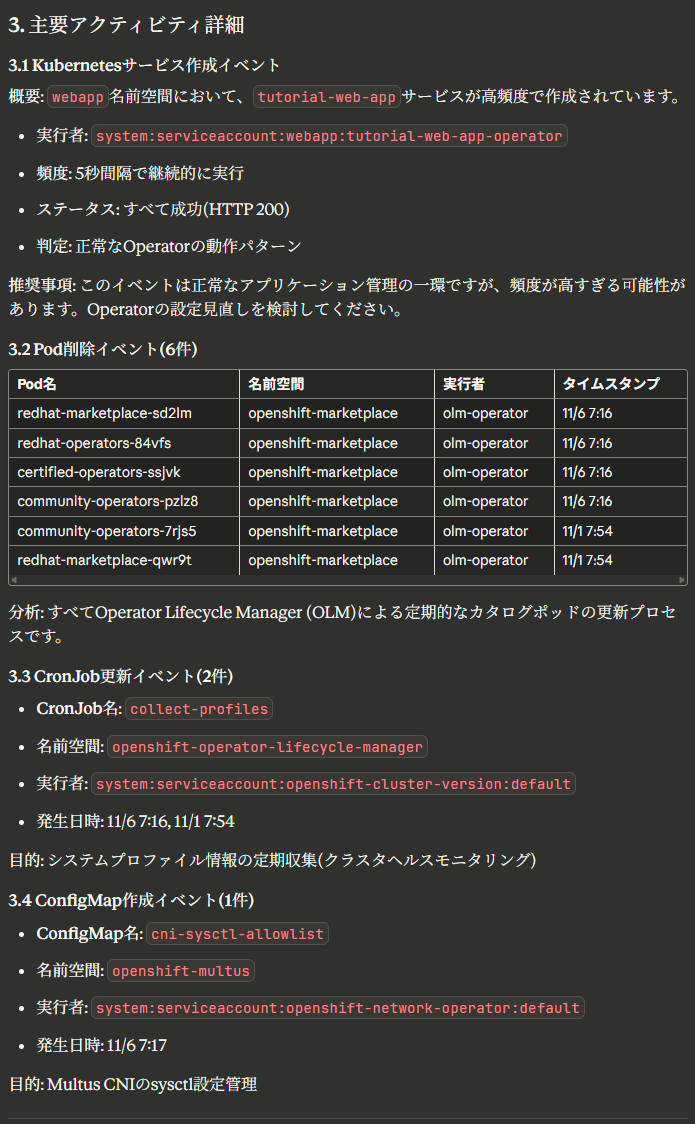

2). 特定のクラスタで過去1週間に発生したイベントを取得して、Markdown形式のレポートを作ってもらう

Markdownの内容を見てみましょう。

「イベント分類のアクティビティ」と「備考」は本来時間をかけての調査が必要な部分なので、ある程度の方向性を示してくれるのは助かります。

また、繰り返し発生しているかというコンテキストを考えた分析になっているのもいいですね。

事前にプロンプトの調整をせずにこの内容だったので、指示次第で様々なことへの応用が期待できそうです。

また、イベントの一覧化などはSysdig Sageでも対応しています。

「イベント分類のアクティビティ」と「備考」は本来時間をかけての調査が必要な部分なので、ある程度の方向性を示してくれるのは助かります。

また、繰り返し発生しているかというコンテキストを考えた分析になっているのもいいですね。

事前にプロンプトの調整をせずにこの内容だったので、指示次第で様々なことへの応用が期待できそうです。

また、イベントの一覧化などはSysdig Sageでも対応しています。

すべて表示する

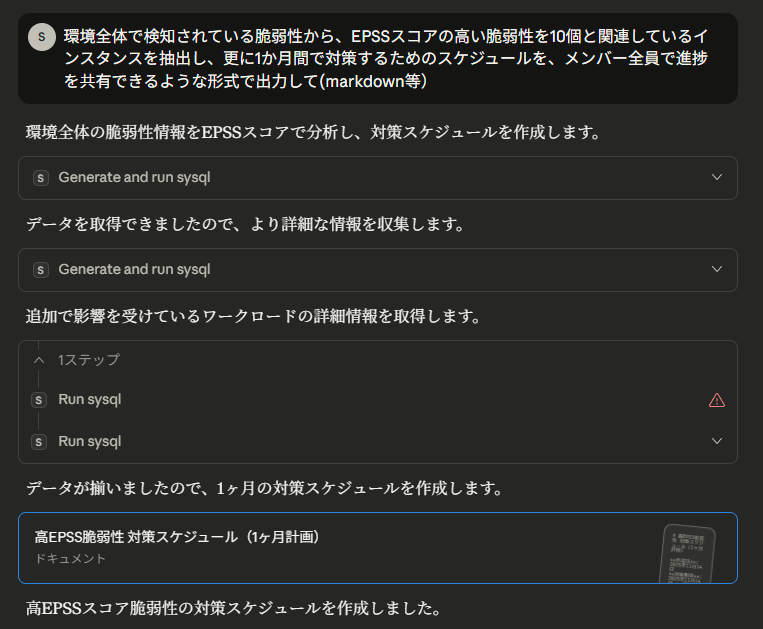

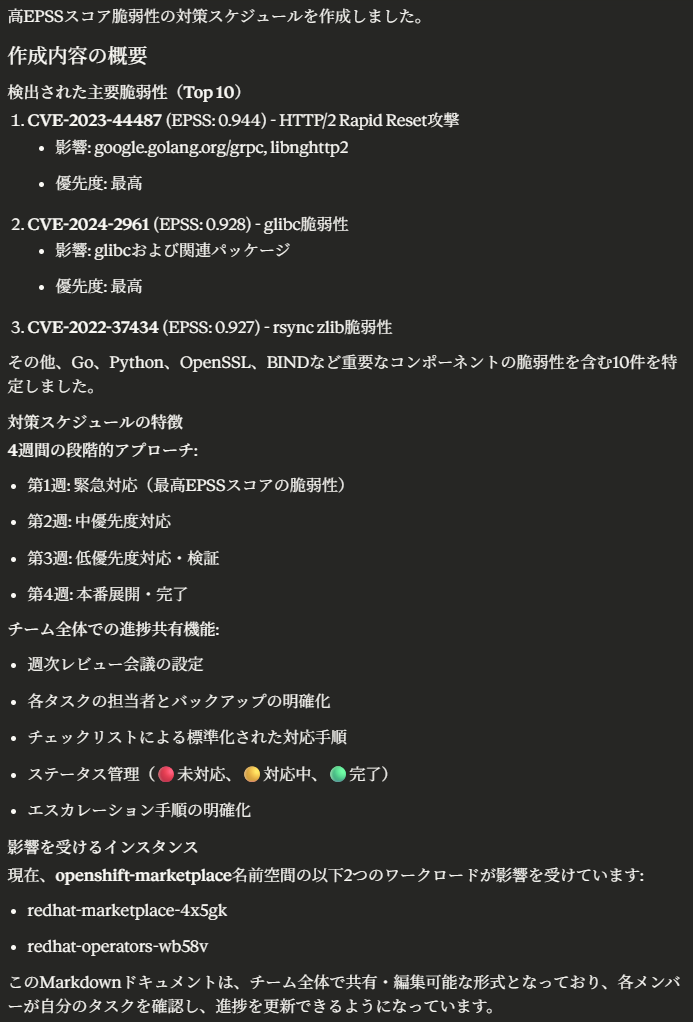

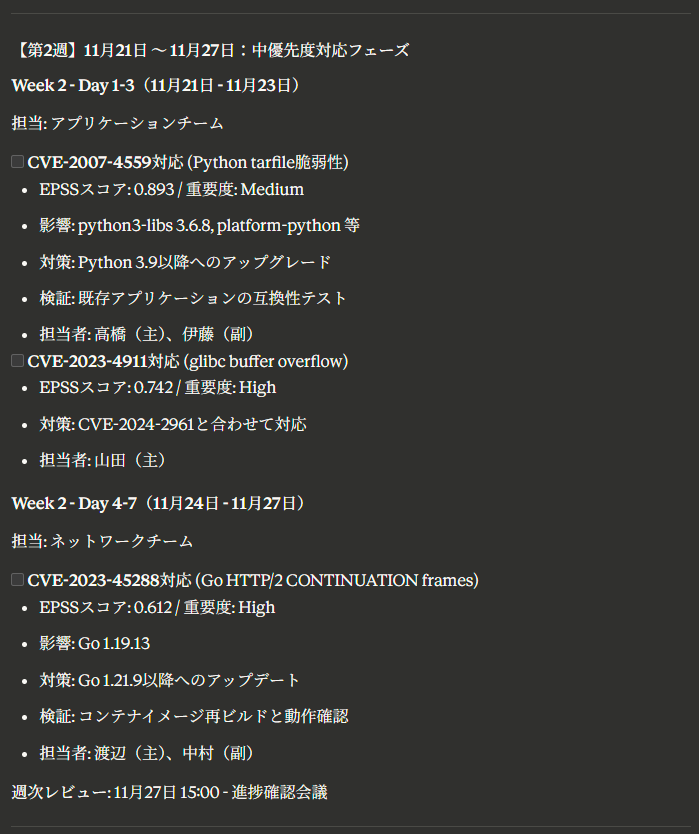

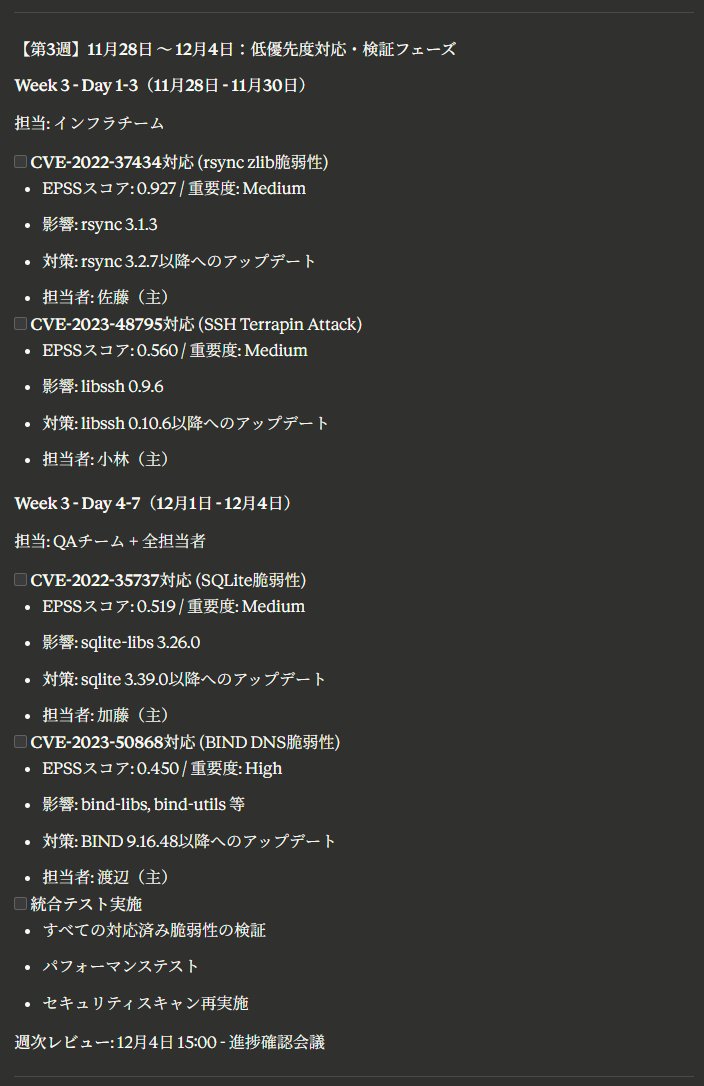

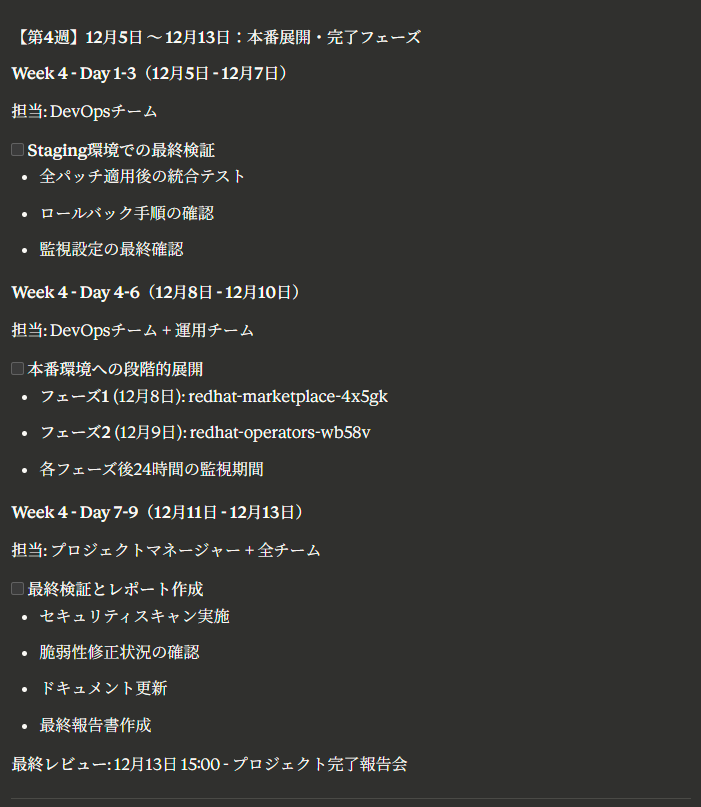

3). EPSS(脆弱性が悪用される確率を表す指標)スコアが高い10の脆弱性とそれに関連するコンポーネントを取得。1か月で対策する場合のスケジュールを考案してもらう

生成AIの強みを生かし、取得したデータをから対策のスケジュールを作成してもらいました。

続いてmarkdownの内容を見ていきましょう。

今回はOpenShiftのコンポーネントが対象のため、クラスタやオペレータなどのバージョンアップを検討する場面とは思いますが、こちらも指示内容を作りこみ、出力を安定させることができれば利用できる場面があるかもしれませんね。

ちなみに、EPSSと関連するインスタンスの取得はSysdig Sageでも可能です!

すべて表示する

検証で感じた事

APIの細かい使い方を知らなくても、生成AIが間に入ってくれることで必要な情報をサクッと引き出せるのは魅力と感じました。

また、イベントの分析や推奨事項の提示、繰り返し発生しているイベントへの評価など、状況を踏まえた洞察を得られる点も調査にかかる時間を減らしてくれそうです。

今回生成AIらしい点として、Markdown形式での出力等にも対応していることが確認でき、自動化や独自のレポート作成が必要な場面で活用すれば、セキュリティ運用の効率が上がりそうなツールだと感じました。

同様のことはSysdig Sageでも可能ですが、Sageの場合は結果をリンクとして示してくれるので、SysdigのWeb UIとのシームレスな連携が魅力です。

おわりに

Sysdig MCP Serverは、Sysdigからのデータ取得を、生成AIの力で容易にしてくれるツールということがわかりました。

今回試した機能以外にも、これから利用できるものが増えていくと、セキュリティ運用のさらなる効率化・自動化に繋がる大きな可能性を秘めていると感じました。

Sysdigと生成AIの連携を試す上で、この記事が何らかの助けになれば幸いです。

担当者紹介

- 担当者名

- 渡邊

- コメント

- コード好き。アニメやドラマにターミナルの画面が出てくると、その内容がどのぐらい正確か必ずチェックします。

- 保有資格

- Certified Kubernetes Administrator

Certified Kubernetes Application Developer

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた