【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

みなさん、こんにちは!

SCSK技術者によるSysdigブログ。第22回を担当するのは鳥飼です。

今回はSysdigクラウド機能のアップデートについて、詳細をご紹介します。

すでにクラウドセキュリティをご利用の方も、これからクラウドセキュリティを検討する方も必見の内容となっております。

アップデート内容

SysdigではAWS連携を実施することで、クラウド上のログ検知(CDR)やアイデンティティ管理(CIEM)が可能となります。

SysdigのAWS連携について、既存のEventBridgeを利用する方式に、S3のSNS通知を連携する方式が追加されました。

EventBridge方式ではEventBusを用いてCloudTrailの操作ログをSysdigバックエンドへ送信するのに対し、S3方式ではCloudTrail/S3のSNS通知機能を活用し、S3にログが保存されたことをきっかけとして操作ログをSysdigバックエンドへ送信します。

CDR、CIEMについて、詳しく知りたいという方は、こちらのページをご参照ください。

https://www.scsk.jp/sp/sysdig/cnapp.html

では、S3連携を選択することで、どんなメリットがあるのでしょうか。

S3連携のメリット

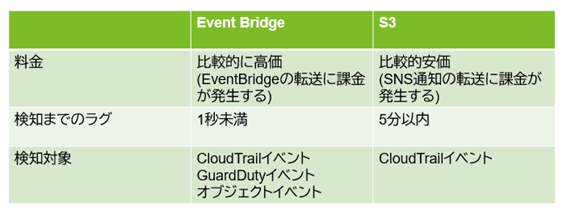

EventBridge方式とS3方式の特徴を表にまとめました。

S3方式のメリットはEventBridge方式と比べると安価に利用できることです。

反対に、検知までのラグや検知対象の範囲はEventBridge方式が優れています。

検知対象がCloudTrail(クラウド上の操作ログ)であり、多少のラグは許容される場合には、S3連携を選択するのがよいでしょう。

上記の情報からEventBridge連携もしくはS3連携どちらを選択するか判断できたと思います。

それでは、どのように連携するのでしょうか。

連携方法について、Sysdig UIのスクリーンショットを参照しながら、確認していきましょう。

AWS連携方法(S3)

前提条件

- Sysdig CSPM Essentialもしくは、CNAPP Enterpriseライセンス

- Sysdigの管理者権限を持つユーザ

- インストールに必要な権限を持つAWSユーザまたはロール (詳細につきましては右記をご参照ください。 - https://docs.sysdig.com/en/docs/sysdig-secure/connect-cloud-accounts/aws/#permissions-required-to-install)

- Terraform v1.3.1以上がインストールされている環境、もしくはCloud Formationにアクセスできる権限が付与されているAWSユーザ

連携方法

連携に必要なコンポーネントをデプロイするツールとして、TerraformとCloudFormationが対応しています。

今回はTerraformを利用した場合の連携方法をご紹介します。

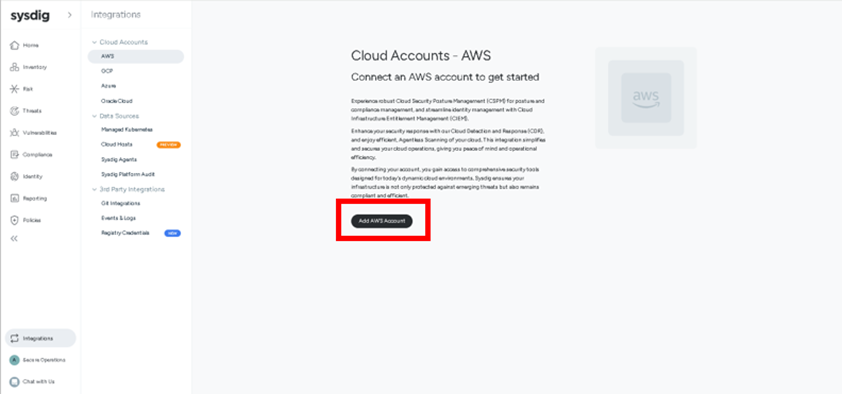

- 管理者権限を持つユーザでSysdig UIにログインします。

「Integrations > AWS > Add AWS Account」をクリックします。

- OrganizationもしくはSingle Accountをクリックします。

- 遷移後の画面にて、以下の通り操作を行います。

- Configure Installation Permissions: Nextを押下します。

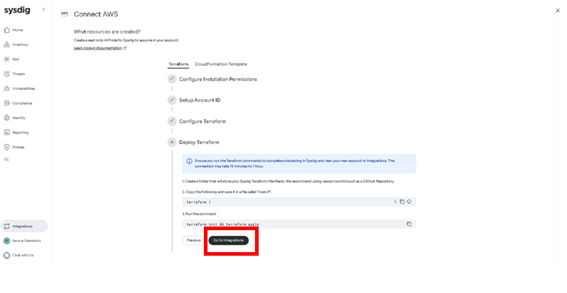

- Setup Account ID: 連携するAWSアカウントのIDを指定します。 Configure Terraform: Nextを押下します。 Deploy Terraform: "terraform {" から始まる内容をコピーし、terraformコマンドがインストールされている環境において、main.tfにペーストする

- Deploy Terraform: main.tfが配置されているディレクトリにて、 "terraform init && terraform apply" を実行する

- IAM Roleなどがデプロイされ、CSPM機能が有効になりました。

- 「Go to Integration」を押下します。

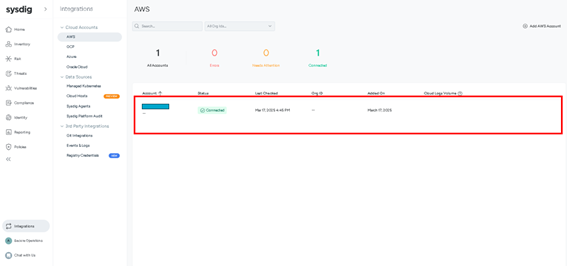

- 連携したAWSアカウントをクリックします。

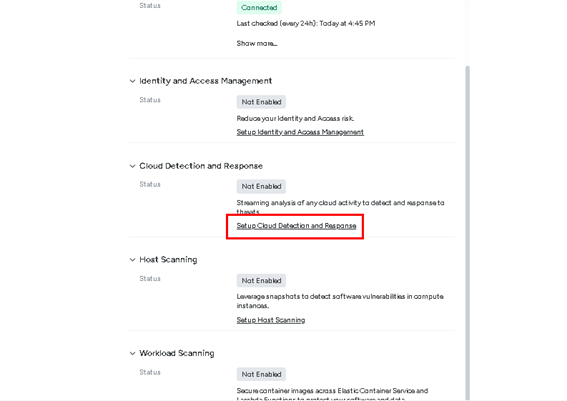

- 「Setup Cloud Detection and Response」をクリックします。

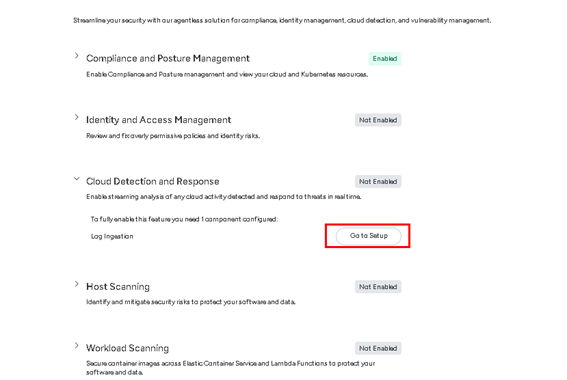

- 「Go to Set up」をクリックします。

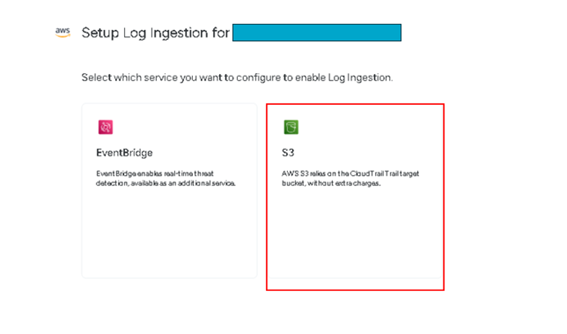

- 「S3」をクリックします。

本ブログで紹介した連携方法の選択にあたります。

- 遷移後の画面にて、以下の通り操作を行います。

- Configure Installation Permissions: Nextを押下します。

- Check your Account Details: 連携済みのAWS Account IDが入力済みであることを確認します。

- Check your Trail Configuration: アカウント上のCloud Trailを選択し、Nextを押下します。

- Check your Cloud Logs Notification Service Details: SNS notification delivery is not configuredを選択し、任意のSNS名を入力。Nextを押下します。

- Select Regions: 監視対象のRegionすべてを選択します。

- Configure Terraform: Nextを押下します。

- Deploy Terraform: "module "cloud-logs" {"から始まる記述を コピー、log_ingestion.tfにペーストし、"terraform init && terraform apply" を実行する

- ※注意: log_ingestion.tfはmain.tfが配置されているディレクトリに置きます。

- Enable SNS: コンソール、もしくは、AWS CLIにて、Cloud TrailのSNS通知を有効にします。

- "Go to Account Overview"を押下します。

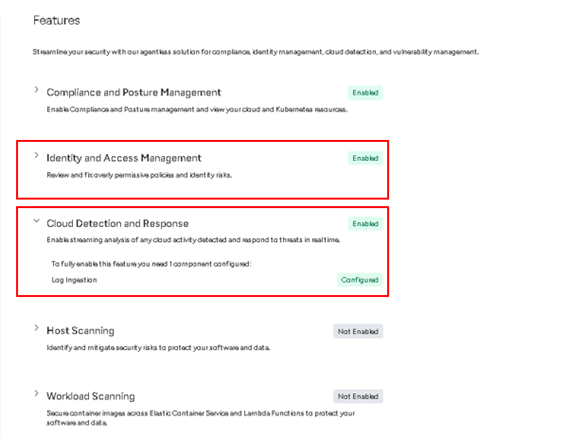

- Identity and Access Management、Cloud Detection and ResponseがEnabledになっていることを確認する。

- [ Threats > Cloud ]にて、CDRイベントが表示されている場合、正しくAWS連携ができています。

※ しばらく経ってもイベントが表示されない場合、Sysdigサポートまたは弊社サポートにお問い合わせください。

最後に

クラウドセキュリティというと、CSPMと呼ばれるリソースの設定チェックが重視されますが、クラウド環境が侵害されていることにいち早く気付くために、CDRと呼ばれるクラウド上の操作ログ検知も重要な機能です。

以前より安価にCDR導入が可能なオプションが追加されたため、ぜひSysdigのCDR機能も活用し、AWSの利用をよりセキュアにしましょう!

担当者紹介

- 担当者名

- 鳥飼

- コメント

- Sysdigを中心にコンテナ、Kubernetes、クラウド領域の業務に従事しています。

- 保有資格

- Certified Kubernetes Administrator

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた