【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

皆さん、こんにちは!

第3回担当の川杉です。第1回に引き続きSysdigの脅威検知機能にスポットをあてています。

「SysdigといえばFalco」といわれるくらいSysdigの脅威検知はFalcoのイメージが強いですが、実はそれ以外にもストロングな機能を提供しています。今回はFalcoだけじゃないSysdigの脅威検知機能を皆さんにご紹介します。それでは早速見ていきましょう!

Sysdigの脅威検知機能はいろいろある

SCSKではお客様のSysdig導入・運用を支援する伴走型サポートを提供しており、初めてSysdigを導入するお客様と話す機会が多いです。中にはSysdigがFalcoという強力な検知ツールの商用版であることに魅力を感じて採用を決めたお客様もいらっしゃいます。そういったお客様に脅威検知の各種機能について説明すると「そんな機能もあるんですね!」とだいたいの方が驚かれます。そんな反応をいただくと説明してよかったと思う反面、Falcoを補完するべく開発された機能たちが認知されていないのは忍びないな、と感じてしまいます。今回はそんな縁の下の力持ちに焦点を当ててみていきましょう。

Falcoはルールベースで検知対象となるふるまいを定義するため、定義の自由度が非常に高く様々な脅威に対応可能です。一方で攻撃手法によってはふるまい+αのアプローチが必要になるケースも存在します。以下はそういった攻撃に対応するためにSysdigが独自開発した機能です。

- AWSサインインの異常検知(なりすまし検知)

- 機械学習を利用して通常時とは異なるユーザーサインインを検知します

- クリプトマイニングコンテナの検知

- 機械学習によってクリプトマイナーが疑われるコンテナを検知します

- コンテナドリフト検知

- コンテナはイミュータブルである特性を活かし、本番環境では変更されないはずのファイルシステムが変更され、実行されたことを検知・防御します。

- マルウェア検知

- バイナリファイルのハッシュ値と既知のマルウェアのハッシュ値を照合し、マルウェアと判定されたバイナリファイルの実行を検知・防御します。

今回はAWSサインインの異常検知(なりすまし検知)の検証方法についても併せてご紹介します。

AWSサインインの異常検知とは?

本機能は各ユーザーのAWSウェブコンソールのサインイン情報(IPアドレスのリージョンやOS、ブラウザなど)を機械学習し、通常と異なる環境からの不審なサインインを検知します。ゼロトラストセキュリティの重要なポイントの一つであるユーザーのなりすましによる不正アクセス対策にマッチするナイスな機能ですね!

事前準備

それでは早速検証の準備から始めていきましょう。

今回の検証で事前に用意するものは以下の通りです。

1.AWSにアカウントとSysdigの連携下記(URLに設定方法がございます)

https://docs.sysdig.com/en/docs/installation/sysdig-secure/connect-cloud-accounts/aws/

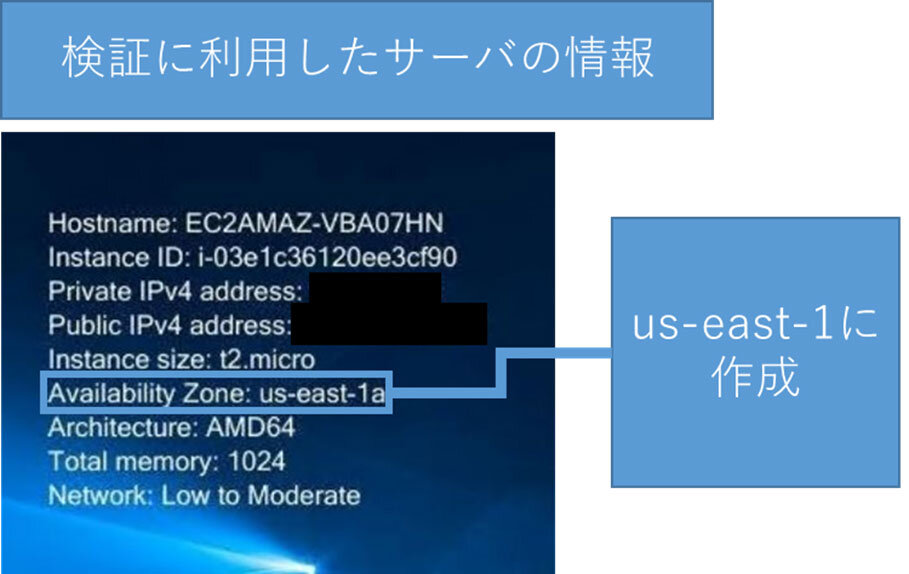

2.日本以外のグローバルIPアドレスを持つEC2インスタンス(Windowsサーバー)を作成(本ブログではus-east-1リージョンに作成)

※今回はEC2インスタンスで検証していますが、普段AWSコンソールにアクセスしない地域のグローバルIPアドレスを持つサーバーであれば何でもOKです

いざ検証

まずは検証用のポリシーを作成していきましょう。

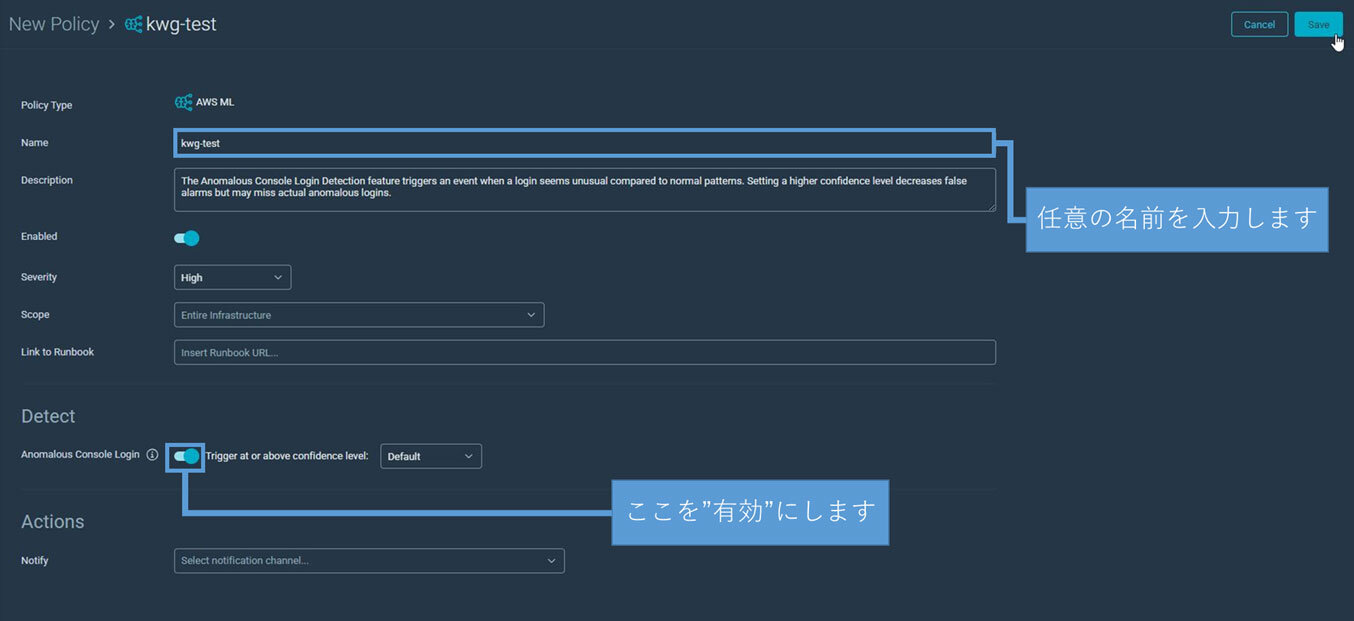

今回はRuntime Policyの作成画面で"AWS ML"を選択します。

ポリシー作成画面に遷移するのでNameに任意の名前を入力し、Anomalous Console Loginのトグルボタンを有効化して"Save"を押すだけです。

複雑な設定も必要なく、とても簡単にポリシーが作成できましたね。

それでは実際に試してみましょう。

まずは用意したEC2インスタンス(Windowsサーバー)からAWSウェブコンソールへサインインしてみましょう。今回のサーバはus-east-1aのアベイラビリティゾーン上に構築しています。

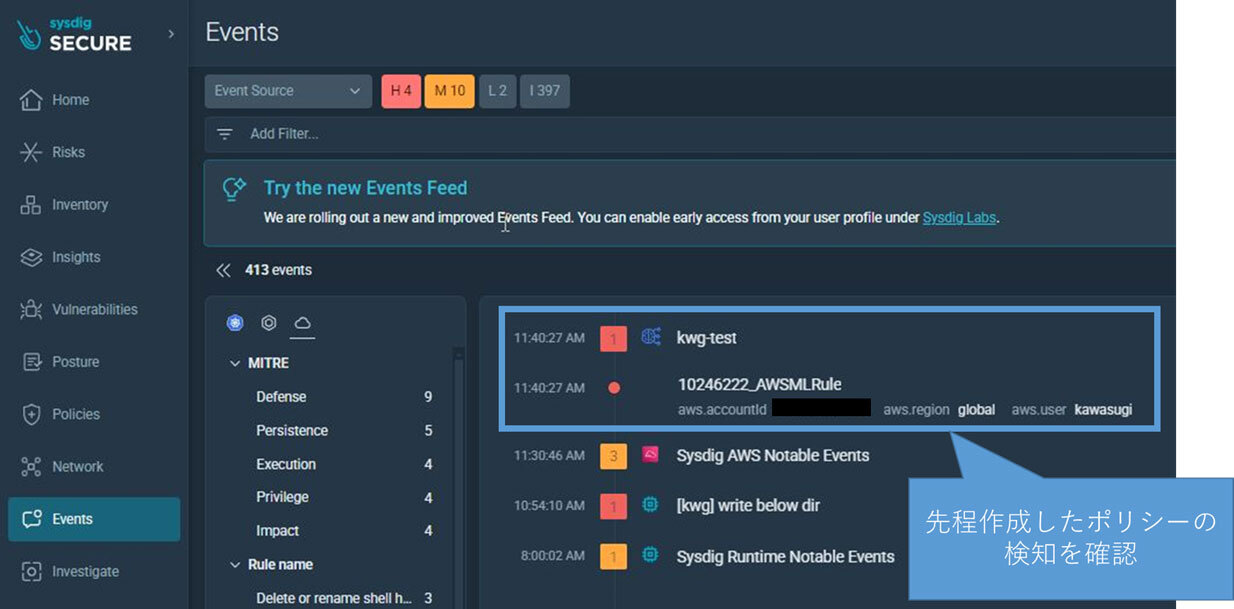

AWSへのサインイン完了後Sysdig GUI画面を確認するとセキュリティイベントに先ほど作成したポリシーが表示されています。

詳しい検知内容をみてみましょう。

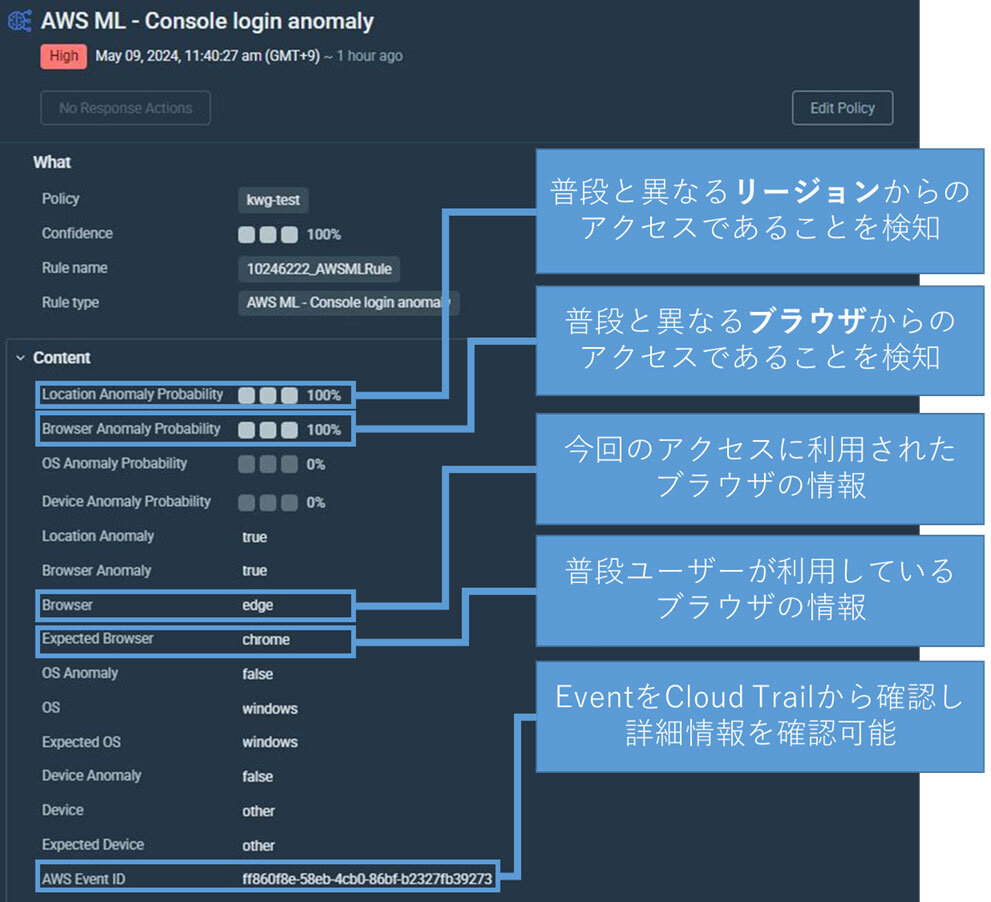

Location Anomaly ProbabilityとBrowser Anomaly Probabilityの二つの項目が100%と表示されていますね。これは以下の2つの情報が普段のサインイン時と異なることを検知しています。

Location Anomaly Probability:普段と異なる地域からのログイン。

Browser Anomaly Probability:普段と異なるブラウザからのログイン。今回の検証では普段Google Chromeを利用しているユーザーがMicrosoft Edgeでサインしたために検知。

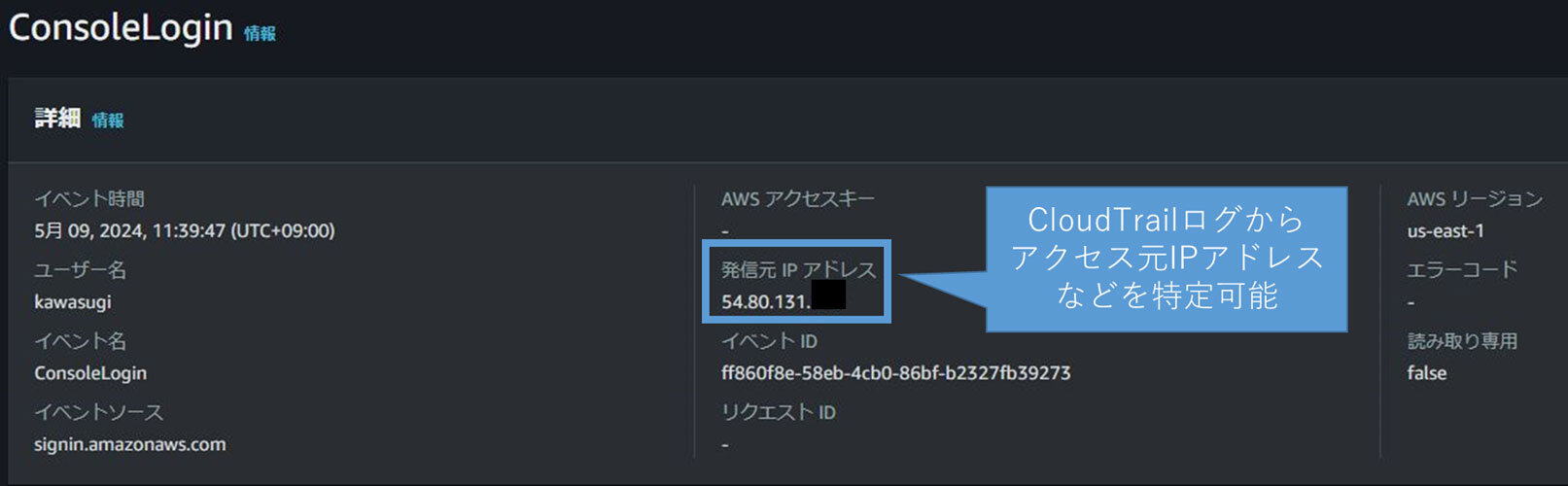

AWS Event IDも表示されるためCloud Trailで詳細なログイン情報も確認可能です。

実際にCloud Trailログを確認するとサインインしたIPアドレスなども特定可能です。

その他にも以下のような異常なサインインを検知可能です。

OS Anomaly Probability:普段と異なるOSからのログイン。

Device Anomaly Probability:普段と異なるデバイスからのログイン。

なりすましが疑われる要素に絞って異常検知できるため、その後の調査も迅速にできそうですね。

最後に

みなさんいかがでしたでしょうか。最近のホットワードであるゼロトラストセキュリティでもなりすましによる不正アクセスは重大な脅威に挙げられています。AWSは世界中からアクセスできるため、一度ユーザー情報が漏洩するといつどこから狙われるかわかりません。AWSユーザーのなりすましから機密情報の漏洩につながるパターンもあるため対策必須です。

本ブログでは次回以降もSysdigやコンテナ、Kubernetesを中心としたセキュリティやモニタリングについてとりあげていきたいと思います。

それでは、またの機会に!

※今回ご紹介した機能の詳細情報は下記URLに掲載されております。

担当者紹介

- 担当者名

- 川杉

- コメント

- 3年ほど前からSysdigを中心にコンテナ・Kubernetes領域で仕事をしています。社内でコンテナ技術の啓蒙活動も積極的に行っています。

- 保有資格

- Certified Kubernetes Administrator

Certified Kubernetes Security Specialist

SCSK技術者ブログ

Sysdigで実現するKubernetesのSOAR!新機能「Automation」でセキュリティ運用を自動化してみた

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた