【SCSK技術者によるブログ】Sysdigの防御機能Kill Processを試してみた

新企画!SCSK技術者によるブログ!

第1回担当の川杉です。SysdigやKubernetesを中心にコンテナセキュリティやモニタリングの技術情報を皆さんにお伝えしていきたいと思い本ブログを開設しました。

それでは早速参りましょう。

SysdigのKill Process機能とは?

本日のテーマは2024年3月リリースされた新機能Kill Processです。

実はお客様から「Sysdigには防御機能はあるんですか?」というご質問をいただくことがよくあります。どうもSysdigはFalcoによって高精度の脅威検知のみができるソリューションというイメージが根強いようです。

そんな時は「大丈夫です!防御機能ももちろん搭載しています」とお答えしておりますが、今回Sysdigの防御機能を一段と強化する新機能がリリースされました。

それがKill Processです。 Kill ProcessはSysdigの脅威検知に新規実装された防御機能で、Sysdigが脅威とみなしたプロセスを強制終了します。 サイバー攻撃が疑われるプロセスのみを強制終了できるためアプリコンテナの停止を気にすることなく使える点がナイスですね!

Sysdigエージェントが導入可能な環境であればLinuxサーバ、コンテナ環境(Kubernetes、Docker、AWS Fargate)の区別なくどこでも利用可能な機能です。

事前準備

それでは早速検証の準備から始めていきましょう。

今回の検証で事前に用意するものは以下の通りです。

- Sysdig agentを導入したDockerサーバー(Kubernetesでも可)

いざ検証

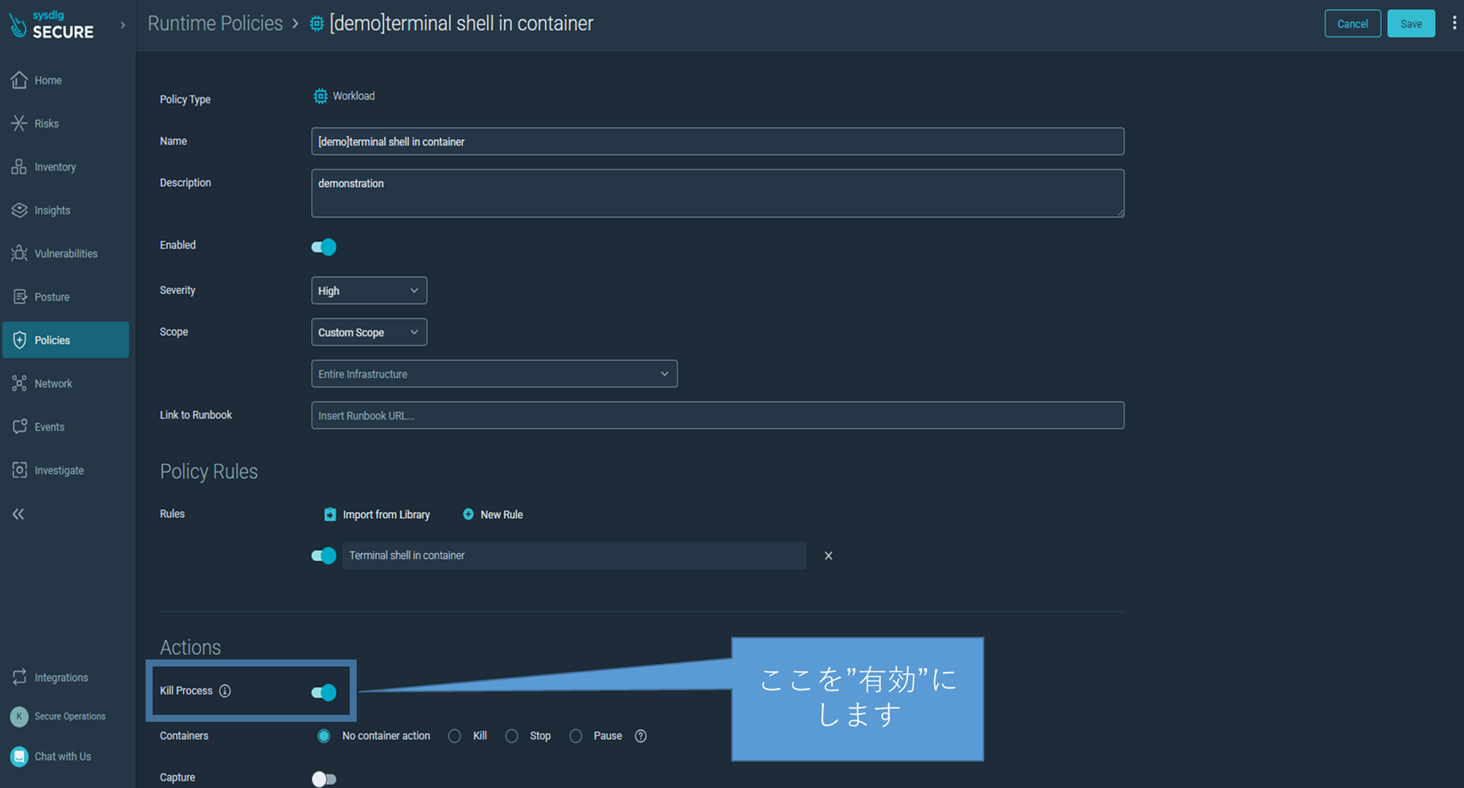

まずは検証用の脅威検知ポリシーを作成します。

今回は「Terminal shell in container」というFalcoルールを使って検証します。

こちらのルールはコンテナ内にシェルを起動してアクセスすることを検知します。

そのためコンテナへの不正アクセス検知に役立ちます。

このFalcoルールの詳細については下記URLで詳しく解説されています。

気になる方は是非チェックしてみてください。

Falco Ruleを紹介するシリーズ - Terminal shell in container

https://qiita.com/yotake/items/b7ff07a99ef07123b6f4

それでは検証用のポリシーを作成していきましょう。

ポリシー名に任意の名前を入力し、Policy RulesにTerminal shell in containerを設定、Kill Processのトグルボタンを有効化して「Save」を押すだけです。

複雑な設定も必要なくとても簡単に有効化できました。

もちろん既存のポリシーに後から設定することもできます。

それでは実際に試してみましょう。

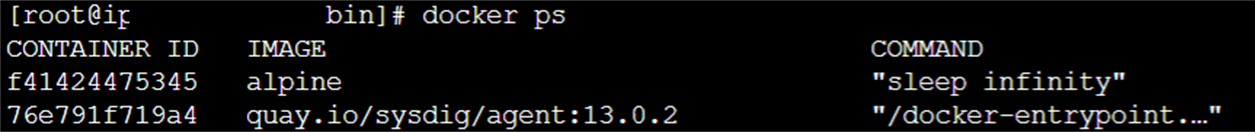

まずは標的となるコンテナを作成します。

下記コマンドでtestという名前のコンテナを作成し、docker psコマンドで起動を確認します。

|

docker run --name test -d alpine sleep infinity |

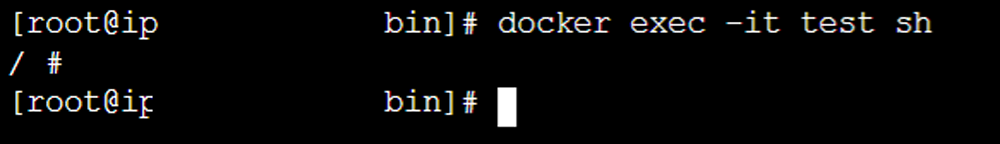

次にdocker execコマンドでコンテナに侵入してみましょう。

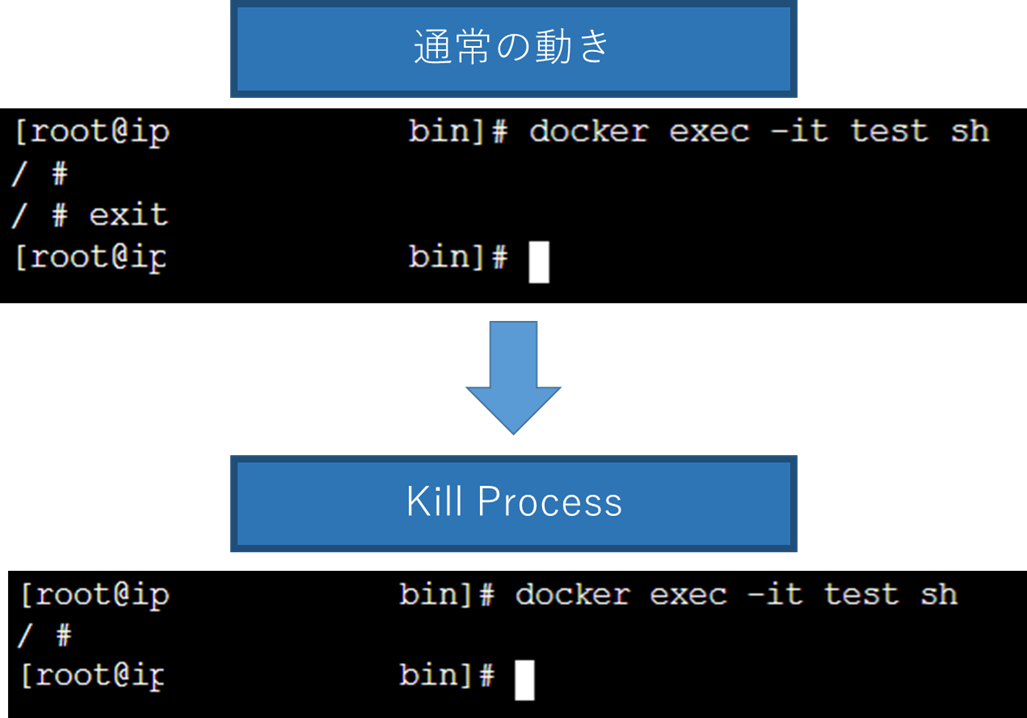

通常はexitコマンドを実行しないとコンテナのシェルから抜けられませんが、Kill Processを有効化するとコマンドを実行する間もなくシェルから抜けています。

画像だと伝わりづらいですがシェルからコマンドを実行する時間はありませんでした。

通常時の動きと比較するとSysdigが検知したプロセスが強制終了されて元のシェルに戻っていることが分かります。

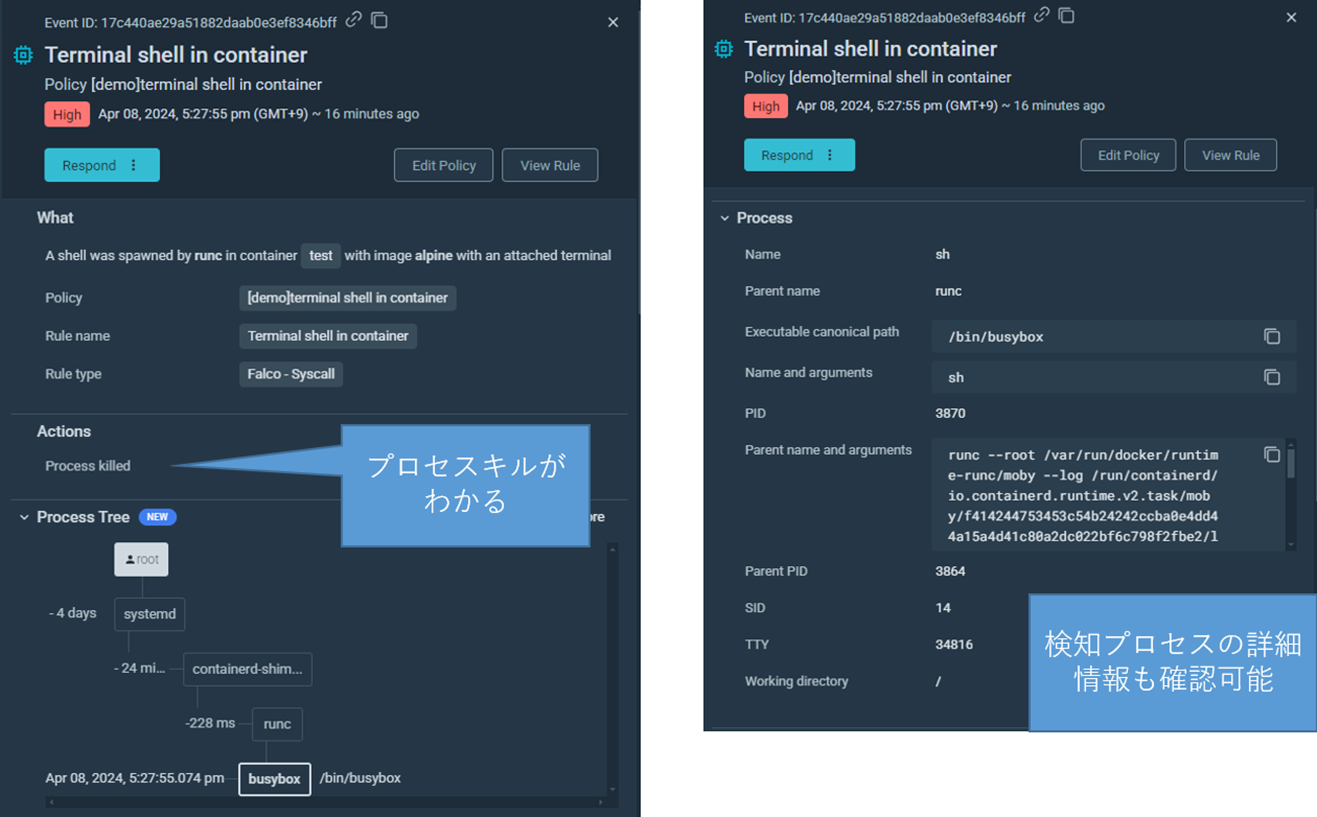

SysdigのGUIから確認するとこのような感じで表示されます。

検知されたプロセスが強制終了されたことやプロセスの詳細が確認できます。

最後に

Sysdigの新機能Kill Processはいかがでしたでしょうか。攻撃が疑われるプロセスを特定し、強制終了することで環境を守るというシステムコールに精通したSysdigらしいGoodな機能でしたね。サイバー攻撃からコンテナを水際で守る機能として今後活躍してくれそうです。

本ブログでは次回以降もSysdigやコンテナ、Kubernetesを中心としたセキュリティやモニタリングについてとりあげていきたいと思います。

それでは、またの機会に!

※今回ご紹介した機能の詳細情報は下記URLに掲載されております。

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた