【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

皆さん、こんにちは!SCSK技術者によるSysdigブログ、第26回は鳥飼が担当します。

今回は、Sysdigに搭載されている生成AI機能「Sysdig Sage」を使って、セキュリティ運用における悩みの種である「過検知」への対応をどれだけ効率化できるのか、実際に検証してみました。

Sysdig Sageに関する過去の記事もぜひご覧ください。

【SCSK技術者によるブログ】~Falco初学者に送る~

Sysdig SageでFalcoを勉強してみよう①②

https://www.scsk.jp/sp/sysdig/blog/scsk/scskfalco_sysdig_sagefalco.html

https://www.scsk.jp/sp/sysdig/blog/scsk/scskfalco_sysdig_sagefalco_1.html

※本記事における注意事項

- 検証結果は環境によって異なる場合があります。

- AIによる分析結果はあくまで参考情報として活用し、最終的な判断は必ず人が行うようにしてください。

ふるまい検知と過検知

近年、マルウェアの高度化・巧妙化が進み、従来のパターンマッチング方式では対応しきれない脅威が増加しています。そこで注目されているのが、「ふるまい検知」です。

ふるまい検知とは、アプリケーションの不審な挙動を検知してマルウェアによる被害を防ぐセキュリティ対策です。Sysdig Secureでは、Falcoというツールを用いてシステムコールのふるまいを監視しています。

従来のパターンマッチング方式では、既知のマルウェアしか検知できませんでしたが、ふるまい検知は挙動に着目するため、未知のマルウェアも検知できるというメリットがあります。

しかし、挙動に着目する性質上、正常な動作を誤って検知してしまう「過検知」が発生しやすいという課題もあります。過検知が多発すると、アラート疲れを引き起こし、本当に対応すべきアラートが見過ごされるリスクも高まります。

そのため、過検知が発生した場合は、そのふるまいを検知対象から除外する設定(例外設定)を行う必要があります。しかし、Sysdig(Falco)のルールに精通していない場合、例外設定はハードルが高く感じられるかもしれません。

Sysdig Sageで過検知対応を効率化

そこで今回は、Sysdig Sageに過検知の対応を依頼し、その実力を検証します。

通常、過検知が発生した場合は、イベントの詳細を確認し、発生理由や過検知であるかの判断を行う必要があります。今回は、検証のために意図的にイベントを発生させ、Sysdig Sageにその理由や過検知であるかの判断を依頼します。

いざ検証!

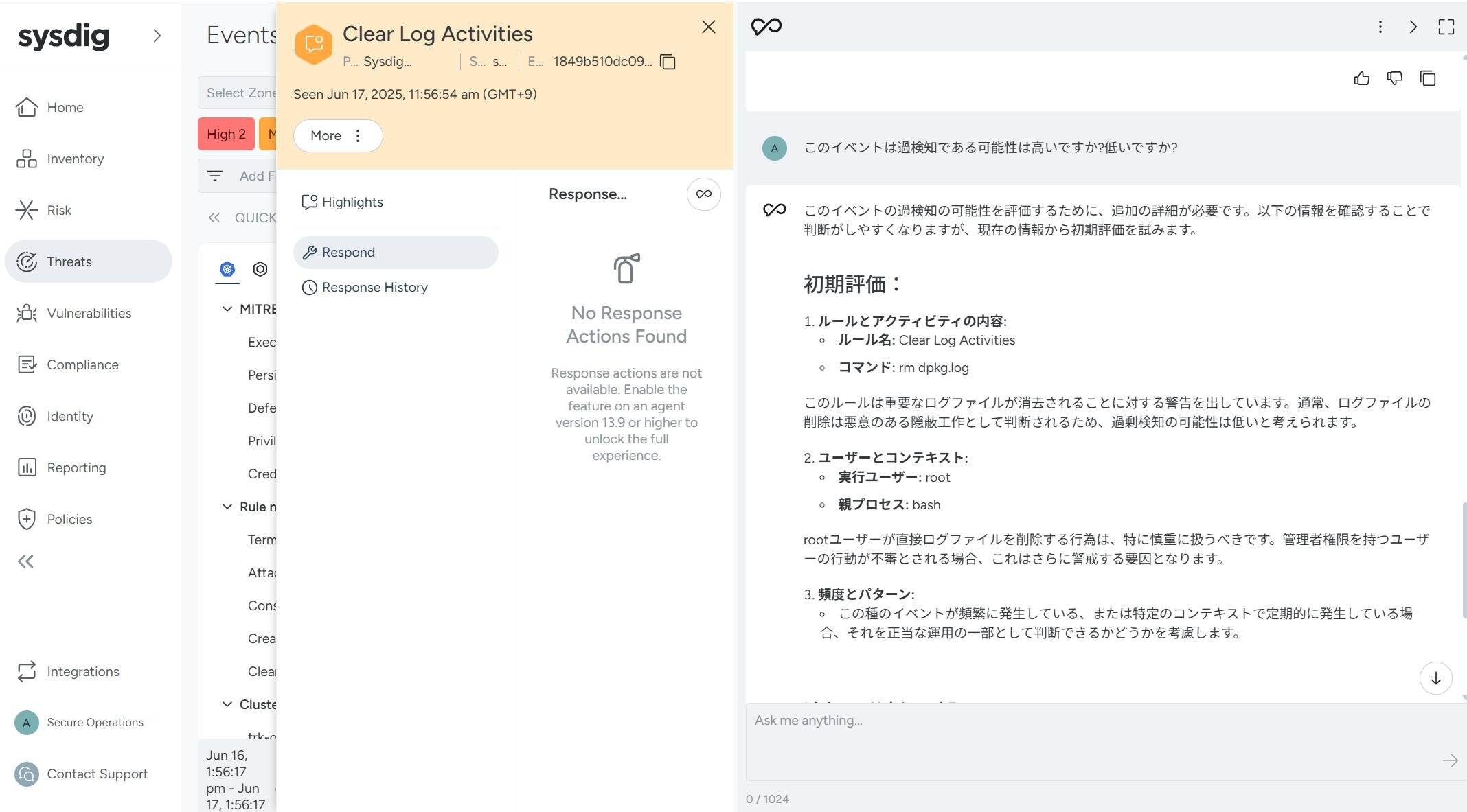

- httpdコンテナを起動し、シェルに侵入します。

- /var/log/dpkg.logを削除し、「Clear Log Activities」ルールを検知させます。

- Sysdig Sageに「この検知イベントは誤検知である可能性は高いですか?低いですか?」と質問します。

Sysdig Sageからは、初期評価の結果に加えて、以下のような回答が返ってきました。

これは、状況を的確にとらえた妥当な回答と言えるでしょう。

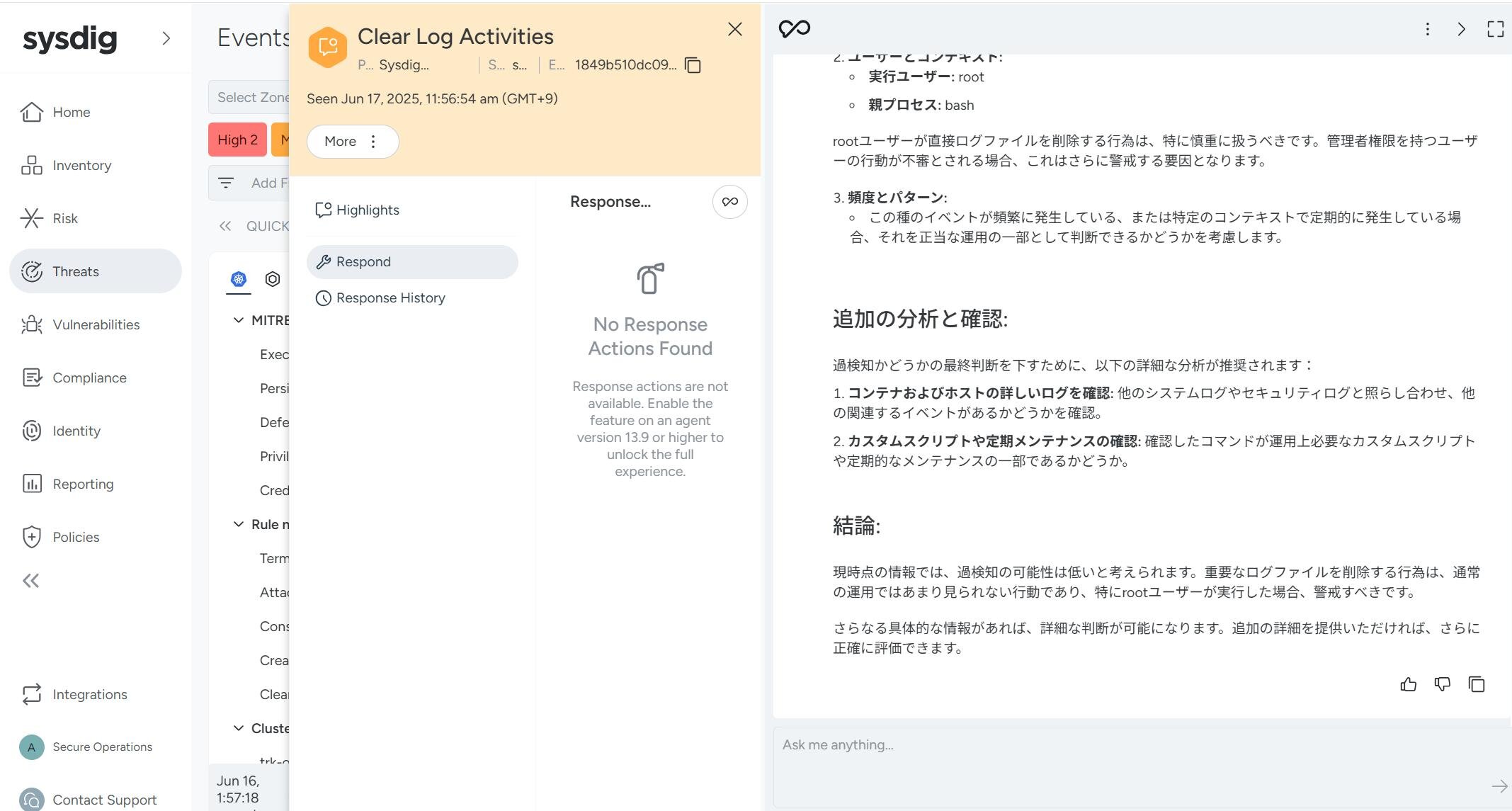

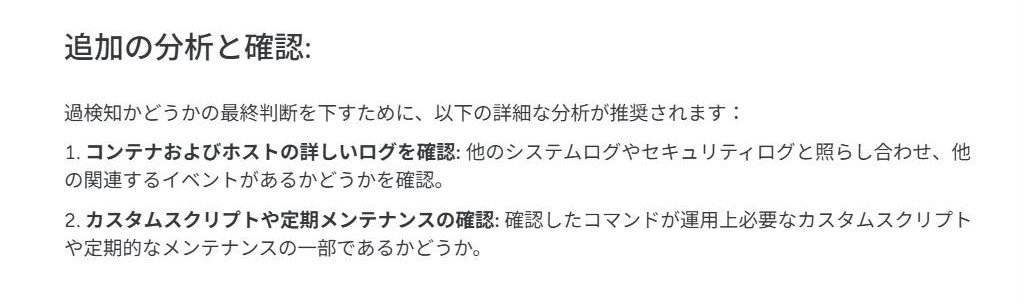

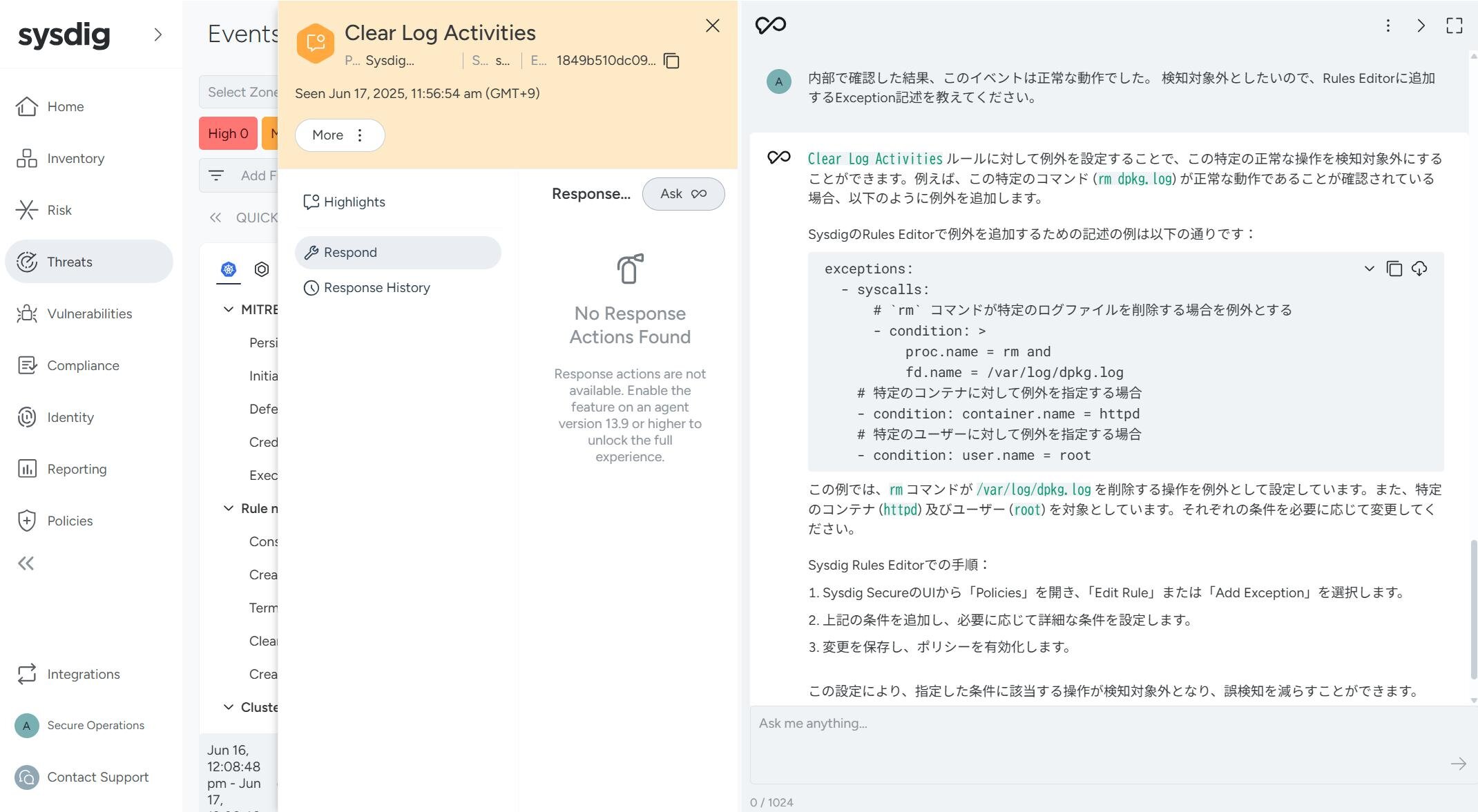

次に、担当者に確認した結果、今回は意図的な操作による過検知であったと仮定し、Sysdig Sageに例外設定(検知除外設定)を依頼します。

- Sysdig Sageに「このイベントは意図する操作の結果、発生したものでした。Rules Editorにて検知除外とするException記述を教えてください。」と質問します。

すると、Sysdig SageからException記述が提示されました。

exceptions: - Syscalls: #'rm'コマンドが特定のログファイルを削除する場合を例外とする condition: > proc.name = rm and fd.name= /var/log/dpkg.log # 特定のコンテナに対して例外を指定する場合 -condition: container.name = httpd # 特定のユーザに対して例外を指定する場合 -condition: user.name = root

しかし、Falcoルールに詳しい方ならお気づきかもしれませんが、この記述はexceptionの形式に則っておらず、そのままでは機能しません。

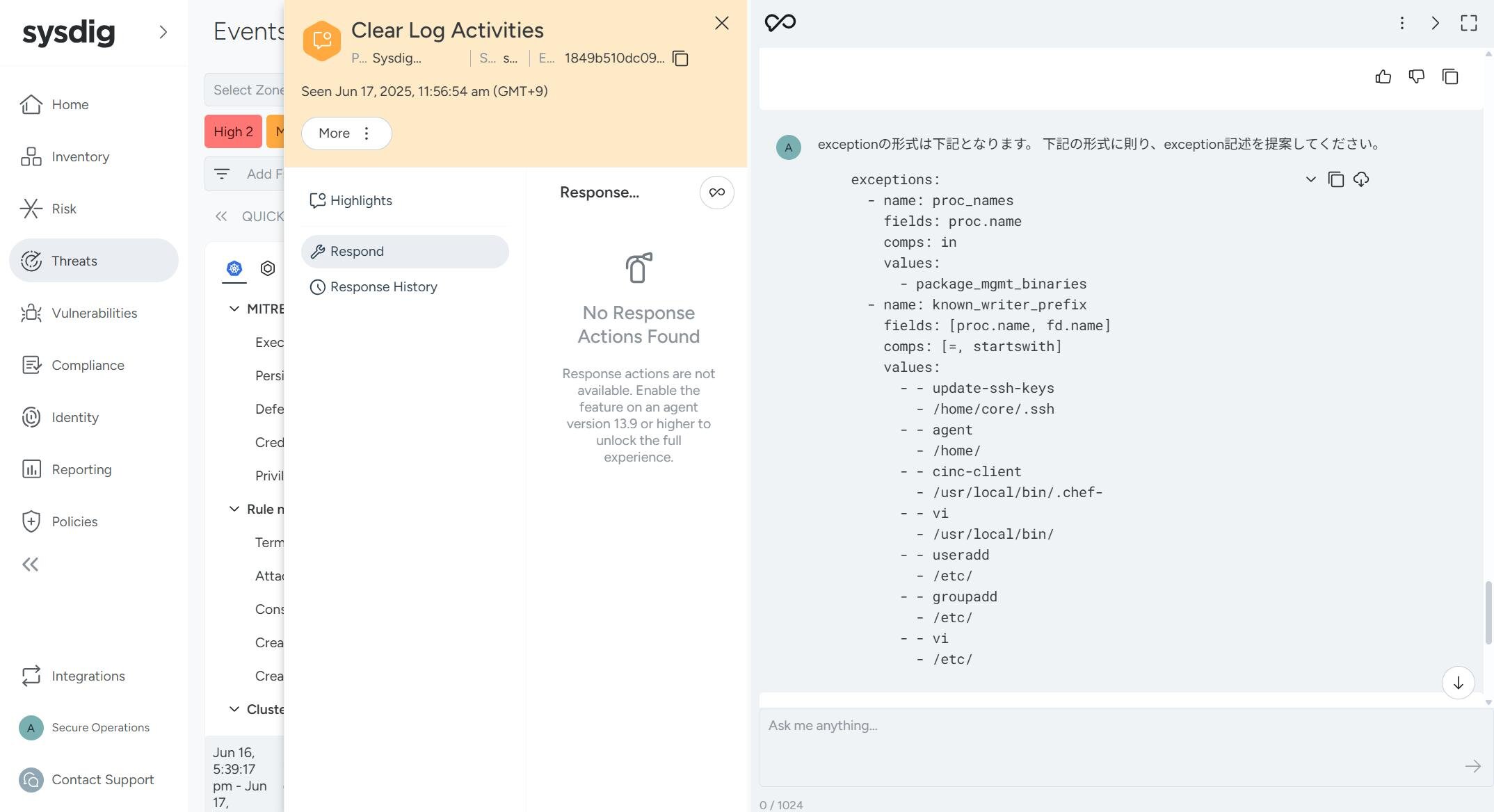

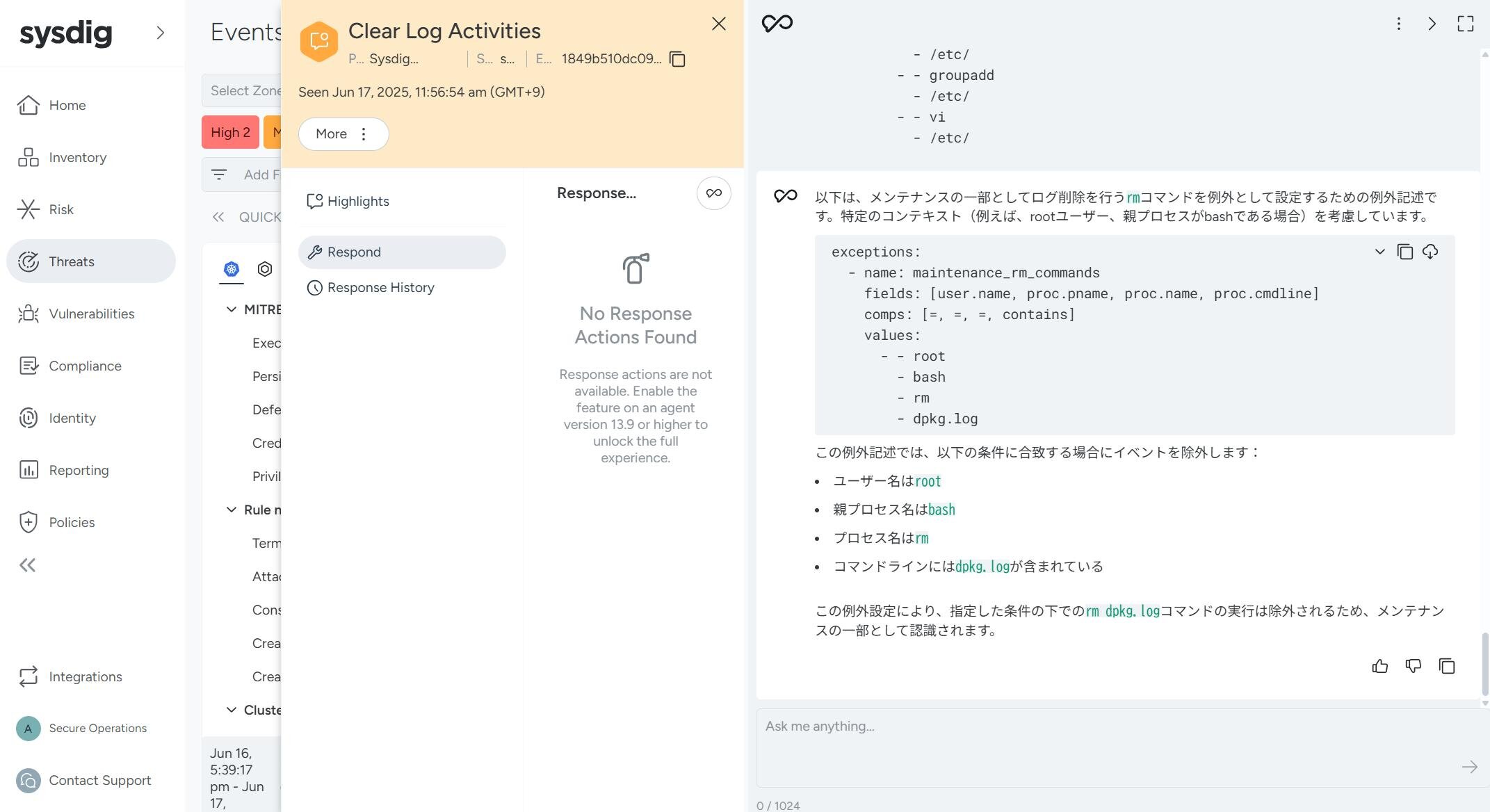

そこで、既存のexception記述を例として示し、修正を依頼してみます。

すると、下記のように修正された記述が返ってきました。

exceptions: - name: maintenance_rm_commands fields: [ user.name, proc.pname, proc.name, proc.cmdline ] comps: [ =, =, =, contains] values: - - root - bash - rm - dpkg.log

かなりよさそうです!

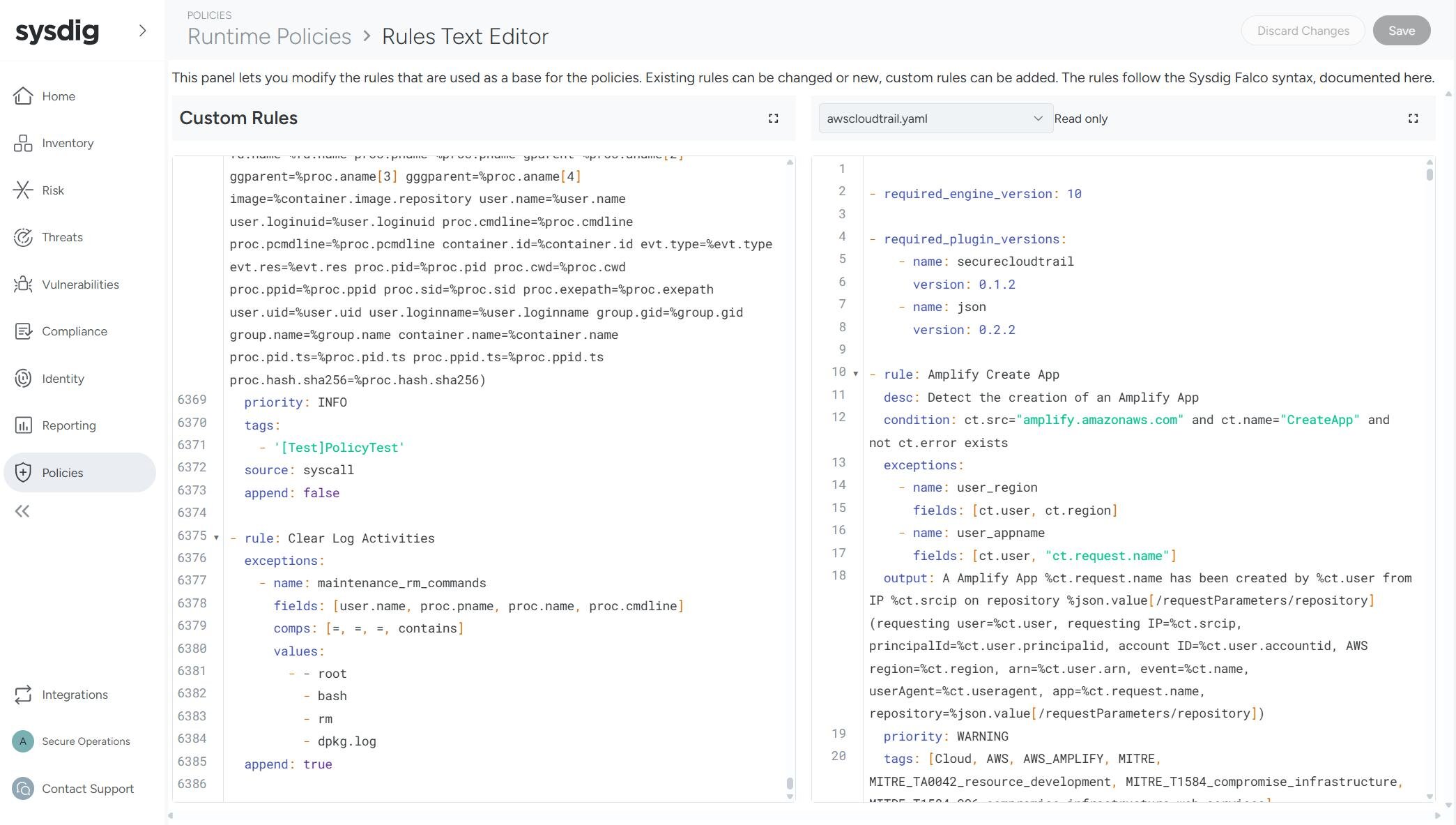

この記述に、ルール名と、上書きの設定を追加し、Rules Editorに保存してみましょう。

保存が完了しました!

再度、httpdコンテナを起動して同様の操作(/var/log/dpkg.logの削除)を行うと、今度は「Clear Log Activities」ルールが検知されなくなりました。

このように、Sysdig Sageを活用することで、過検知への対応を効率的に行うことができました。

まとめ

今回の検証では、Sysdig Sageが、ふるまい検知型のセキュリティツールにつきものである過検知対応を支援する可能性をご紹介しました。

現時点では提案される内容に修正が必要な場合もありますが、Exception記述を1から勉強する必要がないため、SysdigやFalcoに詳しくない方でも過検知対応の初期検討を効率的に進めることができるでしょう。ただし、過検知かどうかの最終判断は、必ず人が行うようにしてください。

また、Sysdig Sageはふるまい検知だけでなく、脆弱性チェックにも活用できます。詳細はこちらをご覧ください。 https://docs.sysdig.com/en/sysdig-secure/sage-vm/

SysdigおよびSysdig Sageにご興味をお持ちいただけましたら、ぜひこちら[https://ite.scsk.jp/Sysdig_Inquiryform]からデモをお申し込みください!

それでは、また次回のブログでお会いしましょう!

担当者紹介

- 担当者名

- 鳥飼

- コメント

- Sysdigを中心にコンテナ、Kubernetes、クラウド領域の業務に従事しています。

- 保有資格

- Certified Kubernetes Administrator

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた