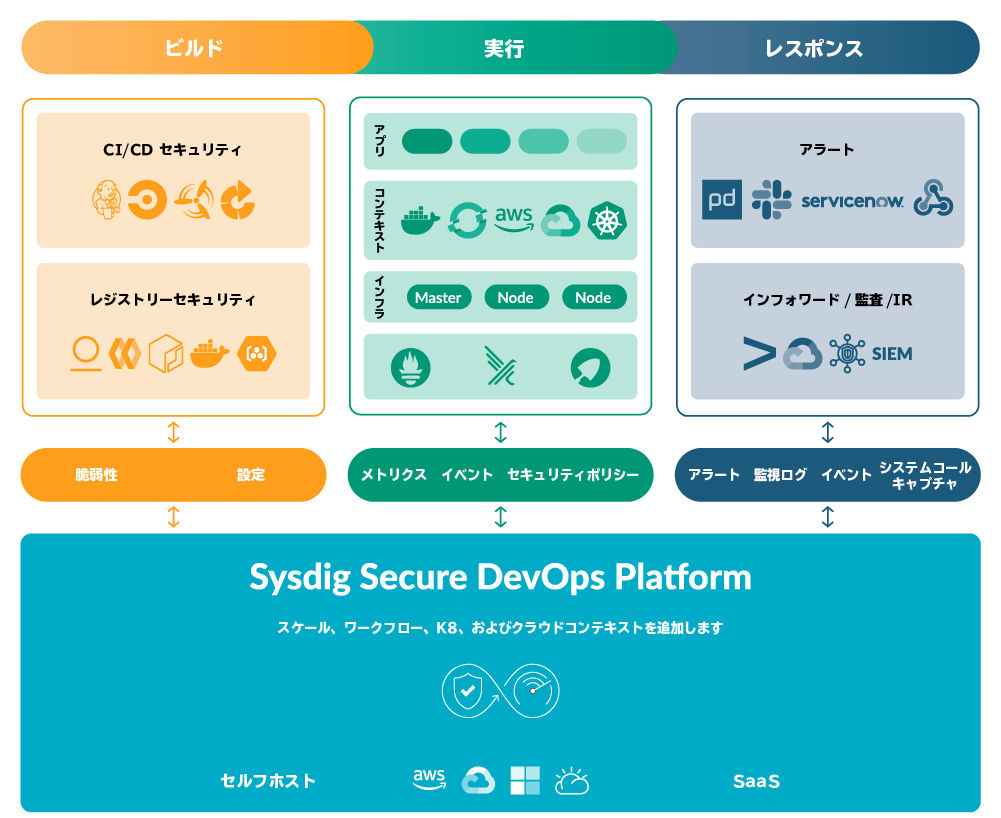

ビジネス課題をSysdigで解決する4つのケース

クラウドセキュリティリスクを管理したい

現状課題

なぜSysdigなのか

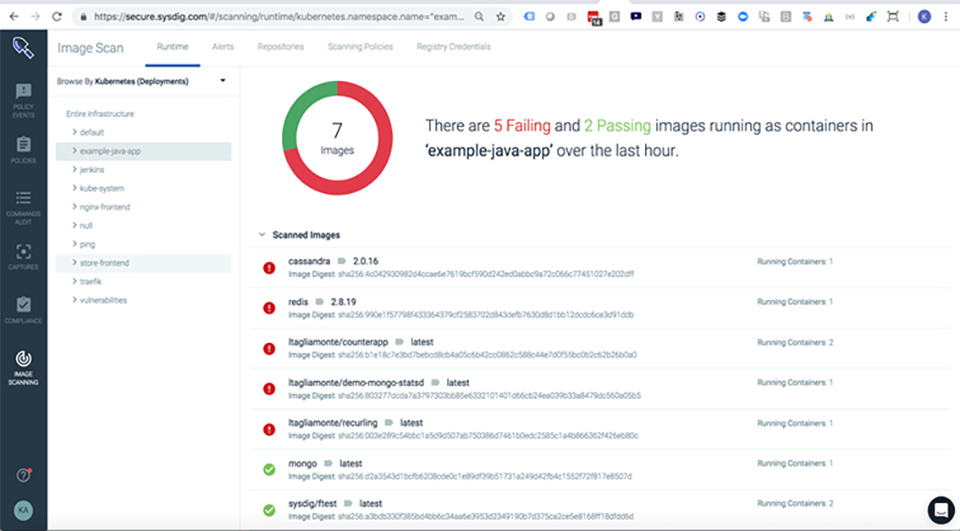

- CI/CDパイプラインでイメージをスキャンし、ランタイムコンテナーで脆弱性と設定の誤りを確認する方法がない

- CI/CDパイプライン、レジストリ、および実行時の包括的なレポートが可能なイメージスキャン

- 新しい脆弱性が発表されたとき、影響がある説明責任のあるサービスとチームを特定することができない

- ユーザー、ファイル、ネットワーク、プロセス、Kubernetes、クラウド構成の詳細な可視性

- コンテナアクティビティ、実行中のサービス、それらの接続方法、およびそれらにアクセスしているユーザーの可視性の欠如している

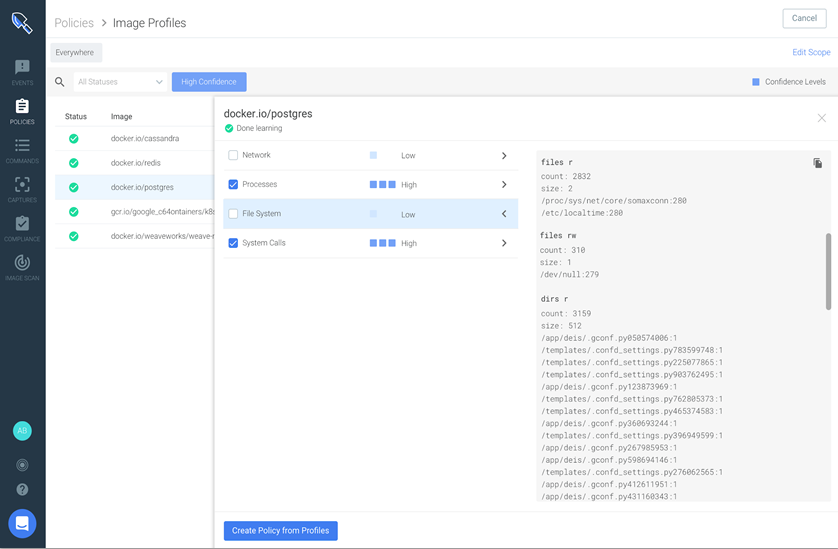

- クラウドネイティブ環境での包括的な脅威の検出と防止のための、すぐに使用可能なカスタマイズ可能なポリシー

- クラウドネイティブ環境での潜在的なセキュリティ侵害に対処するためのインシデント対応フレームワークがない

- コミュニティ提供のルールによるFalcoサポート

- クラウドネイティブ環境でセキュリティ侵害が発生しているかどうかわからない

- Kubernetesネイティブ(検出、アセット/リソースインベントリ、および論理資産と物理資産にわたるトポロジマッピング、Kubernetesとクラウドメタデータの活用)

プロファイリング動作に基づいたルールの自動化とチューニング

インシデント対応ワークフローのフォレンジックキャプチャ

Grafanaダッシュボードサポートによるセキュリティモニタリング

SIEM/SOARツールとの包括的な統合

クラウドアプリをより早く世の中に出していきたい

現状課題

なぜSysdigなのか

- 既存のデジタルトランスフォーメーション戦略の実装に苦労している

- モニタリング、セキュリティ、コンプライアンス、トラブルシューティング、およびフォレンジックをカバーする単一の統合プラットフォーム

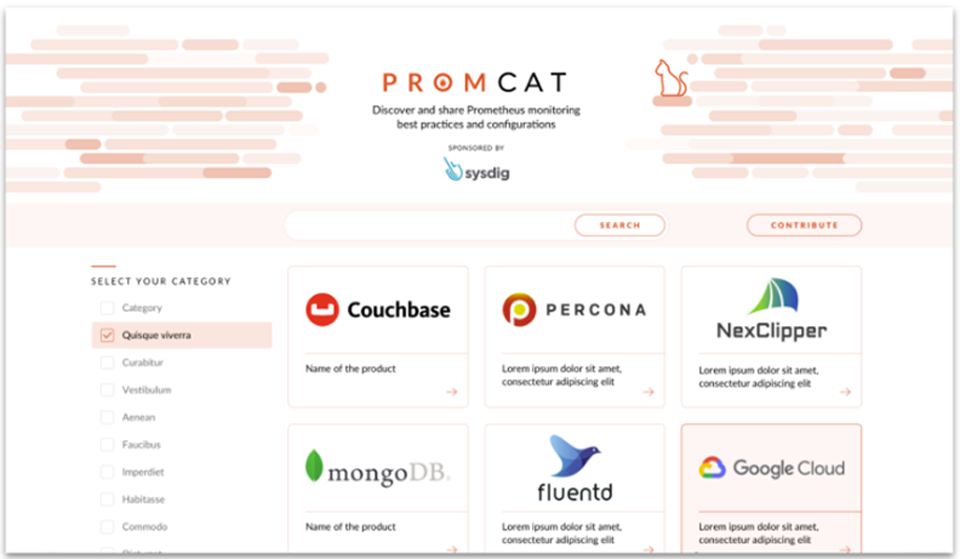

PromQL互換性を備えた完全なPrometheus&Grafanaサポート

- DevOpsカルチャーを完全に受け入れていないため、人間の介入が必要な多くの手動ステップを用いている

- CI/CDパイプライン、レジストリにおけるイメージスキャン、ランタイム時と包括的なレポート

CI/CDプラットフォームはプロアクティブにモニタリングされる

- チームは独自のツールで隔離され、異なるデータソースを持っている

- Kubernetesネイティブ(検出、資産/リソースインベントリ、ロジカル&フィジカルに跨るトポロジーマッピング、Kubernetesとクラウドメタデータの活用)

- クラウドファーストであるが、実行準備が整っていない

- すぐに使えるベストプラクティスポリシーとダッシュボード

- KubernetesやCI/CDなど、運用環境でネイティブなクラウドを実行する専門知識が不足している

- リアルタイムでの細かい粒度のデータ収集

ツールは、クラウドアプリケーションおよびチームをサービスコンテキストでサポートできるように構築されています

- レガシーアプリケーションをサポートするために導入された現在のツールは、クラウドベースのアプリケーションに適応できないでいる

- アプリケーションとサービスの自動検出

ツールは、本番アプリケーションのパフォーマンスに影響を与えません

クラウドコンプライアンスを検証したい

現状課題

なぜSysdigなのか

- アセット、リソース、サービス、および対象範囲を把握できない

- Kubernetesネイティブ(Kubernetesとクラウドメタデータを活用した、論理資産と物理資産にわたるディスカバリー、アセット/リソースインベントリ、およびトポロジーマッピング)

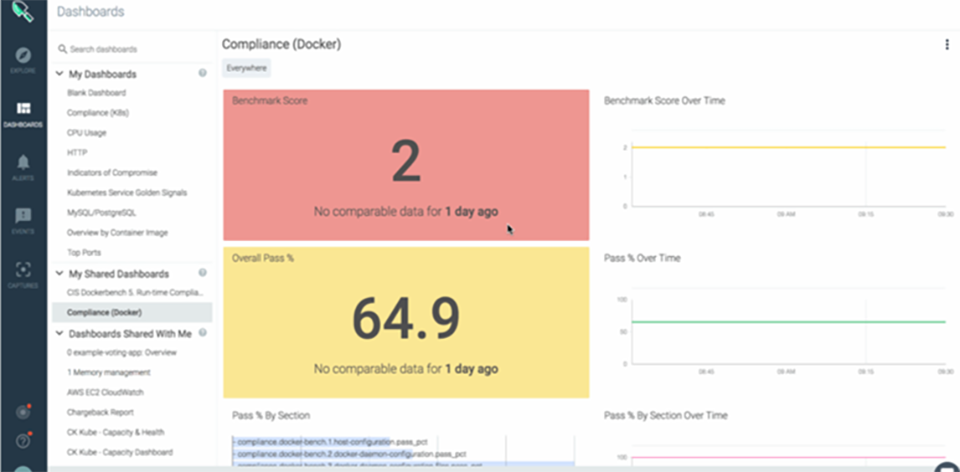

- クラウド環境で特定のコントロールにコンプライアンス基準をマップすることができない

- 共通の制御および関連するコンプライアンス標準にマップする、カスタマイズ可能なテンプレートポリシー

コンプライアンス標準(NIST、PCI、GDPRなど)およびクラウド環境(コンテナ、Kubernetes、クラウドサービス)の包括的なカバレッジ

- 私たちがどの程度準拠しているか、または監査に合格するかどうかわからない

- 開発チームとアプリケーションチームによってセグメント化された継続的なコンプライアンス追跡とオンデマンドでのレポート

Kubernetesネイティブ(Kubernetesとクラウドメタデータを活用した、論理資産と物理資産にわたるディスカバリー、アセット/リソースインベントリ、およびトポロジーマッピング)

コンプライアンスの逸脱が発生した場合の自動修復

- どのチームがどのコントロールと必要なリソース/時間を担当しているかわからない クラウド環境内のコンプライアンスの証拠がない

- 詳細なアクティビティ監査/ファイル整合性監視(FIM)/IDS(一時サービスとクラウド環境のファイル、ネットワーク、ユーザー、プロセス、許可など) オーケストレーターまたはクラウドをサポートするSaaSまたはオンプレミスベースの提供

Sysdigが提供するソリューション

パフォーマンスを最大化しつつ可用性のSLAを満たしたい

現状課題

なぜSysdigなのか

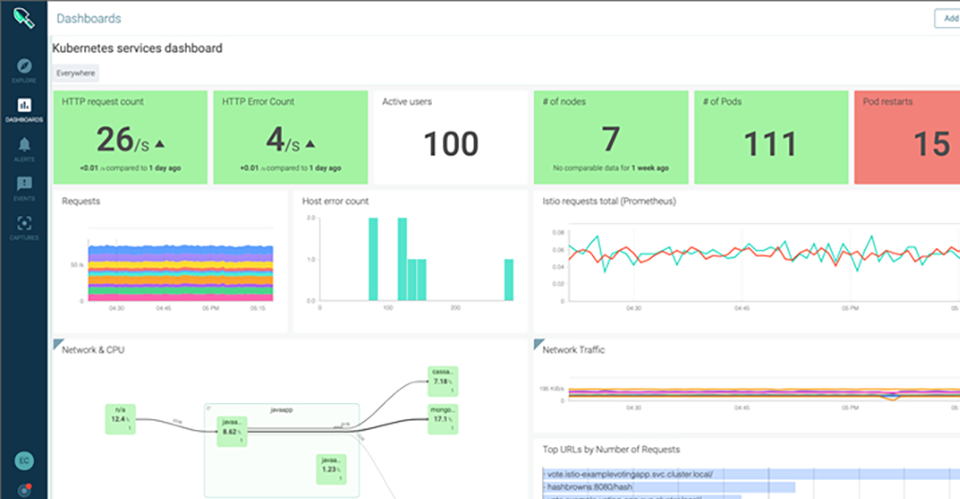

- サービスのパフォーマンスと稼働時間を効果的にモニタリングおよびアラートできない

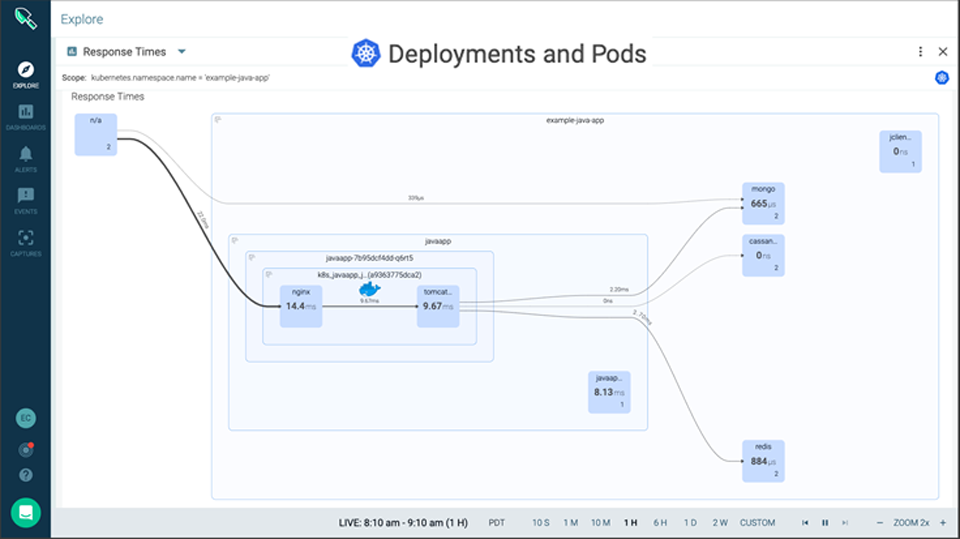

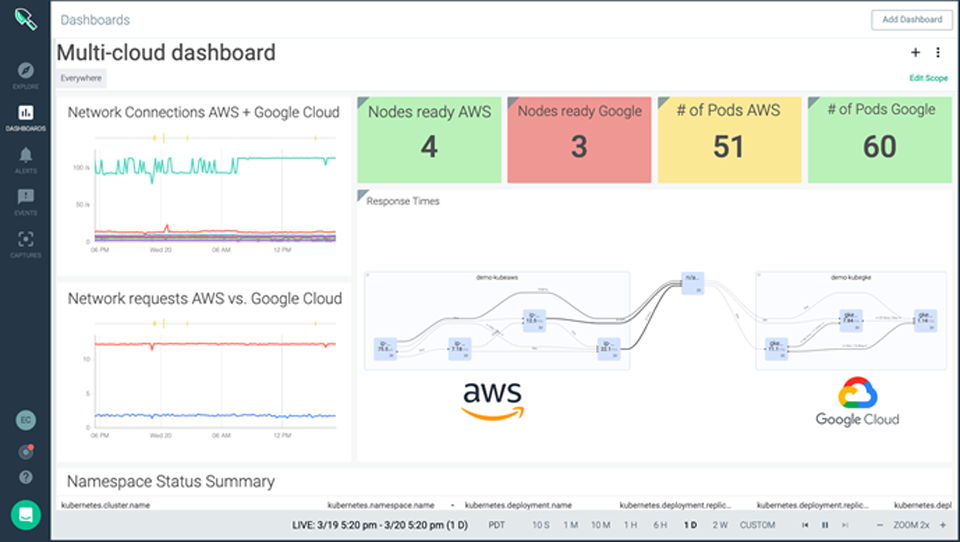

- サービスの相互作用を簡単に理解するためのトポロジビュー

ダッシュボードおよびアラートを使用した、すぐに使えるKubernetesの健全性およびパフォーマンスのモニタリング

PromQL互換性を備えた完全なPrometheus&Grafanaサポート

- インフラストラクチャ、チーム、およびアプリケーション間の関係を理解するのが複雑

- 完全なアセットコンテキストで豊富で関連性のあるメトリクスを提供するシステム

ダッシュボード、アラート、およびチーム全体でのサービス中心のサポート、Kubernetesおよびクラウドネイティブメタデータの活用

- 問題の根本原因を効果的にトラブルシューティング/見つけることが困難雑

- ネットワーク、ファイル、およびプロセスレベルのトラブルシューティングデータを収集するために手動で計測する必要がない

ディープなシステムコールデータを活用するワークフローでのトラブルシューティング

- チームは独自のツールでサイロ化され、異なるデータソースを利用している

- 企業向けに設計された一元化されたスケーラブルなメトリクスストア

- 使用率とキャパシティの予測が難しい

- データ収集のリアルタイムの粒度