システムコールをセキュリティとモニタリングにフル活用

- Sysdig Secure

-

- システムコールベースのふるまい検知・証跡管理を提供

- ドライブレコーダーのように攻撃前後のイベントまで可視化・保存可能

- 調査機能が充実(プロセスツリーや操作ログの表示など)

- Sysdig Monitor

-

- システムコールから監視に必要なメトリックを取得

- システムコールベースのインシデント調査機能を提供

なぜSysdigが選ばれるのか?

① 特許技術であるOSのシステムコールを可視化

多様なメトリックスとイベント収集

- Sysdigエージェントは、コンテナ(またはコンテナ化されていない環境のプロセス)としてデプロイ

- ホストごとに1つのエージェントを実行(ボッド単位/コンテナ単位でのエージェント不要)

- エージェントは、全てのシステムコールを読み取りのみを行うカーネルモジュールでデプロイ(書き換え変更を行わないので、ホストOSに傷をつけない、不具合を起こさせない)

- これらのシステムコールから、必要なすべてのデータ(ホストメトリック、ネットワークメトリック、カスタムアプリケーションメトリック、セキュリティイベント)を抽出

Sysdigカーネル・インスツルメンテーションはどのように機能するのか?

Sysdigがどのようにファイルへの書き込み イベントを計測しているかを見てみましょう

- プログラムはfwrite関数を使って ファイルに書き込みます。

- fwrite関数はglibcによってシステム コールにマップされ、プロセッサのレジスタに書き込まれます。

- sysdig-probeは、各システムコール の開始時と終了時にトレースポイントを登録し、イベントメタデータを収集します。

- イベントはリングイベントバッファに格納されます。

- Scapはあらゆるキャプチャを処理し S3ストレージに送信します。

- Sinspはイベントを解析し、ランタイ ムのアクションを発行します

- イベントは、 Sysdigエージェントに渡され、Sysdig SaaSサービスに送られます。

② Runtime Insight リアルタイムでの観察・検出

- Falcoをベースとした技術によるRuntime Insight:リアルタイムでの観察・検出を実現

- 昨今の攻撃手法はツールを使って自動化されており10分で完結

- 10分で攻撃/改ざん箇所を修復されるとどうなる?

- 従来の定期検診型の防御では攻撃に気づけない・証跡がとれない

- リアルタイムのふるまい検知で、ゼロデイアタック・内部犯行もカバーできる

③ すべての情報がオープンで非公開部分がない

- Sysdig OSS、Falco、Open Policy Agent、eBPF、Cloud Custodian、Prometheusの技術ですべての情報がオープン

- もし攻撃を受けても、即時で証跡・原因の追究が可能

- メーカーに問い合わせても「時間がかかる」「公開情報ではない」では責任は果たされない!

オープンソースで構築された統合プラットフォーム

Sysdig Secure

- コンテナ/K8s

-

- イメージスキャン

- ランタイムセキュリティ

- インシデントレスポンス

- モニタリング

- クラウド

-

- クラウドセキュリティ(CSPM)

- 脅威の検知

- インシデントレスポンス

- モニタリング

Sysdig Secureのストロングポイント(ふるまい検知)

検知ロジックのわかるルールベースのふるまい検知

リアルタイム検知

OSS Falcoをベースとしたシステムコール監視技術でリアルタイムの観察・検出を実現

ブラックボックスの無いオープンな設計

検知ロジックのルール定義が公開されているため、製品ベンダに頼らずインシデントの調査が可能。

ユーザー独自のセキュリティ要件を満たすルールを柔軟に作成可能。

ベンダがベストプラクティスを提供

ベンダマネージドのルールやポリシーアセットが豊富なためユーザーは独自カスタマイズやルールの管理なしにすぐに利用開始することも可能。

実際のルール

rule: Terminal shell in container id: 10092963 Sysdig 0.134.4 description: A shell was used as the entrypoint/exec point into a container with an attached terminal. condition: spawned_process and container and and proc.tty != 0 and container_entrypoint user_expected and not terminal_shell_in_container_conditions

Sysdigのストロングポイント(脆弱性管理)

メモリにロードされているパッケージの脆弱性に絞って検出

脆弱性対応で最も時間がかかるパッチの対応順番決めのコストを削減します。

Sysdigのストロングポイント(CSPM)

コンプライアンスチェックの修正方法まで提示

ユーザーのコンプライアンス対応負荷を軽減します。

Sysdigの対応プラットフォーム

対応プラットフォーム

- Kubernetes(マネージド含む)

- Open Shift

- Docker

- ECS Fargate

Linux

- RHEL

- Amazon Linux

- Debian

- Amazon Linux2

- Google Container-Optimized OS (COS)

クラウド連携

- AWS

- GCP

- Azure

- IBM Cloud

Sysdig Secureのカバレッジ

Sysdig Secure

ふるまい検知

- クラウド

- Kubernetes

- Docker

- Linux

- GitHub

- Okta

- ドリフト検知

- マルウェア検知

IaCスキャン

- クラウド

- Kubernetes

- Docker

- Linux

- GitHub

- Okta

- 異常検知(クラウドログイン)

- 異常検知(クリプトマイナー)

- 証跡管理(システムコールベース)

- 操作ログ保存(k8s audit log含む)

- CISベンチマークテスト

コンプライアンスチェック

- PCI DDS

- NIST

- SOC2

- MITRE

- 各パブリッククラウドのセキュリティガイドライン

脆弱性スキャン

- レジストリ

- ランタイム

- CI/CDパイプライン

- 脆弱性スキャンレポート

- IAM権限チェック機能

- 機能別管理ダッシュボード

- 通知機能(SNS,メールなど)

- イベント転送(SIEM連携)

- Jiraチケット連携

- Snyk連携

- ServiceNow連携

Sysdig Monitorのカバレッジ

Sysdig Monitor

- ダッシュボード

- アラート調査(システムコールベース)

- K8sコスト可視化

- トラブルシューティング機能

- アラート

- メトリクスビュアー(explore)

- 通知機能(SNS,メールなど)

- Prometheus完全互換(PromQL対応)

スライドで学ぶSysdig

クラウドネイティブ向けSysdig Secure DevOps Platform

オープンなデザイン

- Wiresharkの共同作成者によって設立されました

- FalcoをCNCFに寄稿

- サポートされているオープンソースのsysdig(1,000万回以上のダウンロード)

エコシステム統合

- クラウドネイティブのセキュリティと監視

- 安全な運用のための可視性とコントロールを提供します

強い勢い

- 顧客の拡大はクラウドネイティブの採用を反映

- 大企業から信頼されています

お客様例

受賞歴

クラウドネイティブなアーキテクチャーは、ビジネスとデベロッパーのやる気に恩恵をもたらしています

ビジネスリーダー

- イノベーション促進

- 効率的なコスト

- リスク低減

デベロッパー

- インフラを意識しなくて良い

- 独立したチーム

- コンポーネントの再利用

Kubernetes

マイクロサービス

クラウド

しかし、クラウドネイティブを採用した途端に、今まで使用していた可視化+セキュリティツールでは状態が見えなくなってしまいます。

従来のツールは、クラウドネイティブなアーキテクチャーにおいて状況の把握が困難になってしまいました。

既存のインフラ

- SIEM

- ファイアーウォール

- IDS

- 脆弱性管理

- モニタリング

- APM

- キャパシティプランニング

クラウドネイティブへのシフト

マイクロサービス

Kubernetes

クラウド

クラウドネイティブにおける課題

- コンテナは、典型的に可視化のポイントを抽象化してしまう

- マイクロサービスを使用すると、保護するために理解すべき要素が10倍に膨れる

- マルチクラウドにより、一貫したセキュリティ+モニタリングが 新たな課題となる

クラウドネイティブにおける可視性の欠落

クラウドネイティブなアーキテクチャーは、開発をシンプルにすると共に運用の複雑さが増します。

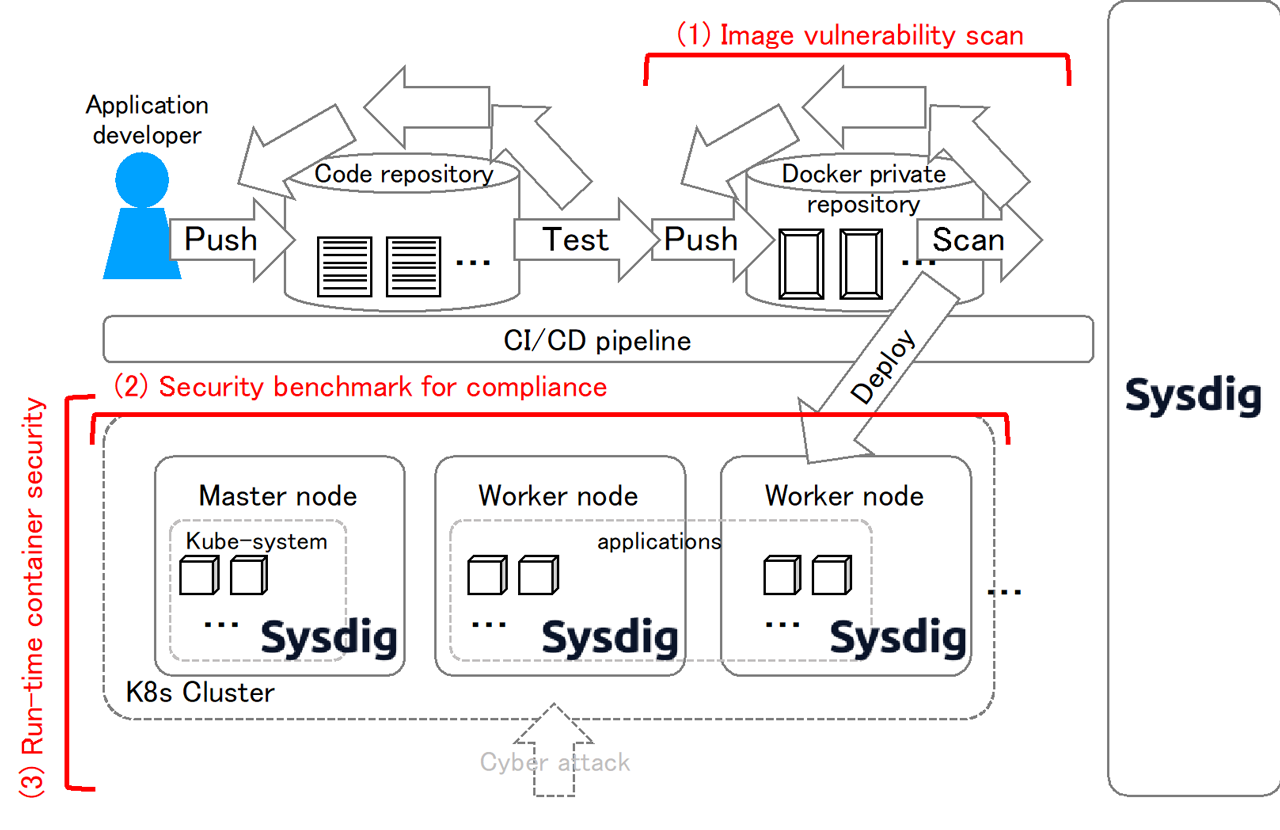

CI/CDの最初の段階で、脆弱性があるイメージをスキャンしてブロックするベストプラクティスは?

エフェメラルなコンテナにおいてプロアクティブなインシデントアラートやフォレンジックでMTTRを削減、詳細な監査記録を保持するためには?

何百万ものコンテナや数千のサービスにおいて脅威をブロックし、コンプライアンスを強化し、アプリのパフォーマンスを監視するには?

クラウドネイティブにおける可視性の欠落 – 実際の問題

- セキュリティを確保しつつ、コンテナとCI/CDを使いたい

- 著名な金融機関

- コンテナが数秒で起動・停止するのに60秒毎のポーリングでは不十分だ

- グローバルな投資銀行

- 問題のデバッグを行うためには、Kubernetesのネットワークレベルの可視性とアプリの可視性が絶対的に必要です

- 政府機関

- パブリッククラウドにおいてKubernetes環境のPCIコンプライアンスをどのように確保すれば良いのだろうか?

- グローバル eコマースプラットフォーム

クラウドネイティブな可視性+セキュリティプラットフォーム

ユニークな手法を用いたデータプラットフォーム

クラウドネイティブなコンテナ化されたアプリケーションの信頼性を高め、かつ、安全な運用を実現

アプリケーション

- 統合

- セキュア

- モニター

プラットフォーム

- クラウドネイティブな可視性

- ハイパースケールするデータエンジン

- ユニークな計測の仕組み

幅広い利用局面に対応

Sysdigは、コンテナセキュリティや監視のツールを別々に利用する必要性を排除した、業界初のクラウドネイティブな可視性+セキュリティプラットフォームです。

実証され、確実なビジネスにおけるベネフィット

3X

クラウドネイティブへの移行を迅速化

- 新しい環境におけるより高い可視性

- 新規システムの性能に対する信頼性の向上

- 健全さ、リスク、新しいプラットフォームのパフォーマンスに関する理解を深める

67%

DevOps の効率が向上

- インシデントのMTTR(平均解決時間)が迅速化

- 統合+自動 リスク+パフォーマンス 分析

- スタンドアロンのセキュリティ、監視、およびフォレンジックツールを排除

95%

リスク低減の改善

- 初期段階において既知のCVEをブロック

- 開発中においてもコンプライアンス+ベストプラクティスを強化

- ゼロデイ脅威を見つけてブロック

代表的なお客様事例

Comcast

グローバル+ケーブルメディア

- 60のデータセンターをモニタリング

- k8sとの深い統合

- クラスターにおけるトラブルシューティング

2,500万以上のお客様へ信頼性の高い配信を実現

Experian

グローバル信用格付け機関

- レッドハットオープンシフト環境

- ラウンタイムポリシー執行

- ユーザ活動監査

10億以上のコンシューマレコードのセキュリティ

投資銀行

世界TOP5に入る投資銀行

- 10倍に拡大データ/ホスト

- コンテナ / ネットワーク / JAVA

- イベントドリブンのフォレンジック

1兆ドルを管理するシステムの可視性とセキュリティ

どのようにSysdigがクラウドネイティブ可視性欠落を解決するのか?

問い: 把握が難しいコンテナとネットワーク境界のないマルチクラウドの世界 ネットワークパケットのマジックをどのように再現するのでしょうか?

ロリス デジオアンニ

Sysdig ファウンダー + Wireshark 共同創作者

マイクロサービス指向のための仕組み

「Container Vision」は、すべてのアプリケーション、コンテナ、ホスト、およびネットワークシステムコールを把握する事を可能にします:単一の計測点からのモニター、検出、保護、およびトラブルシューティング

コンテナ1

Docker

コンテナ2

RKT

コンテナ3

Docker

Sysdig

エージェント

Docker

データ収集

HOST+ネットワーク

メトリクス

PROM+STATSD

メトリクス

セキュリティ

イベント

セキュリティ執行

カーネルでの計測

ホスト

システムアーキテクチャーと技術的要素

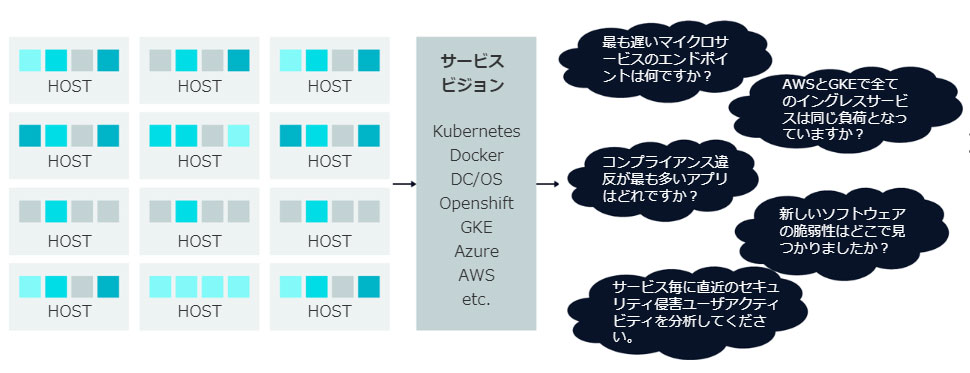

サービス指向のインテリジェンスを実現

「サービスビジョン」はサービス指向のメタデータを使用してデータを補強し、情報の価値を飛躍的に高めます。

Sysdig クラウド-ネイティブインテリジェンス基盤

- インフラストラクチャー

- アプリ

コンテナー

ホスト、ネットワーク

- クラウドプロバイダー

-

AWS,GKE

Azure

IBM

- オーケストレーター

- Open Shift

Docker,DC/OS

Kubernetes

- Container

Vision - コンテナ内のセキュリティとモニタリング

- Service

Vision - オーケストレーターからのメタデータをリアルタイムで活用し、メトリクスを補強

Sysdig

クラウド-ネイティブインテリジェンス基盤

クラウドサービス

or

オンプレミスソフトウェア