CSPMの先を行く、次世代セキュリティ

Sysdig CNAPP Essential

一般的なCSPM製品ではカバレッジしない範囲の機能を提供

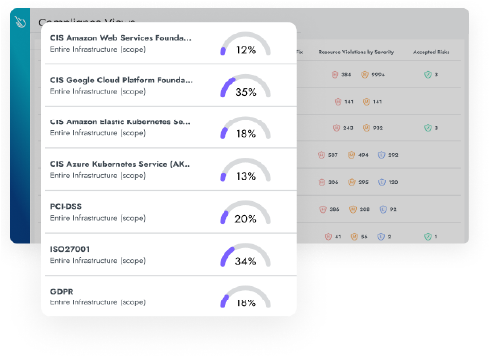

- CSPMCISベンチマーク

コンプライアンスチェック - CDRクラウドやSaaSのダイナミックな設定侵害を検知

- Inventoryインフラ定義ファイルのセキュリティ評価

- CIEMIAMの過剰権限や設定ミスの炙り出し

Sysdig CSPMでできること

リアルタイムの可視性

エージェントレスとエージェントベースを組み合わせる

OPAを使用した共有ポリシーモデル

これにより、複数の環境間でポリシーを統一的に適用できます

クラウドとKubernetesのためのIaCセキュリティ

Sysdig CSPMが選ばれる理由

なぜSysdigのCSPMが選ばれるのか?①

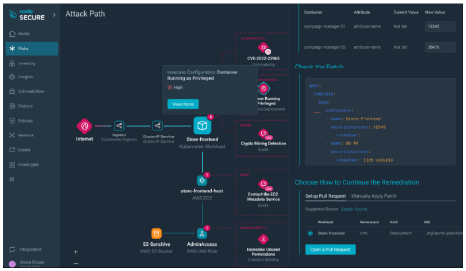

① Cloud Attack Graph

- クラウド攻撃に対する防御を強化するため、シームレスにリスクを分類

- リスクの優先順位付けリストを作成

- 最もリスクの高い検知事項を可視化

急速に進化するクラウド攻撃に対応

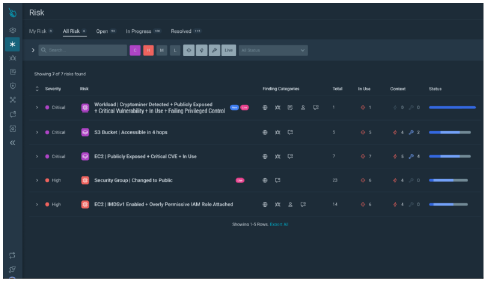

ステップ 1) クリティカル・リスクの特定

リスク要因の調査結果 例

- スキャンによって検出された脆弱性

- ランタイムエージェントからの検出

- 安全でない設定やアイデンティティ

- 外部への露出

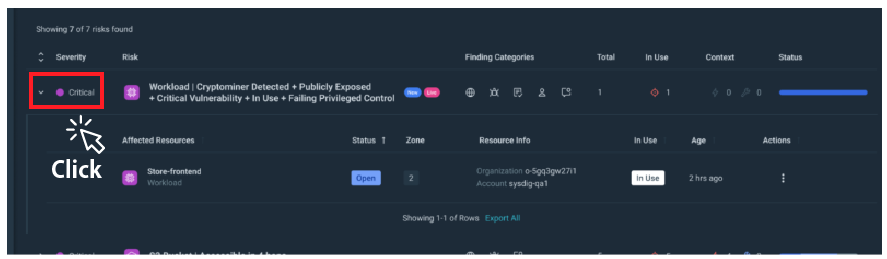

ステップ 2)リソースの特定

リスク画面から重要なリスクに関係するリソースを特定

リソースをクリックすると、影響を受けるリソースの詳細の確認が可能

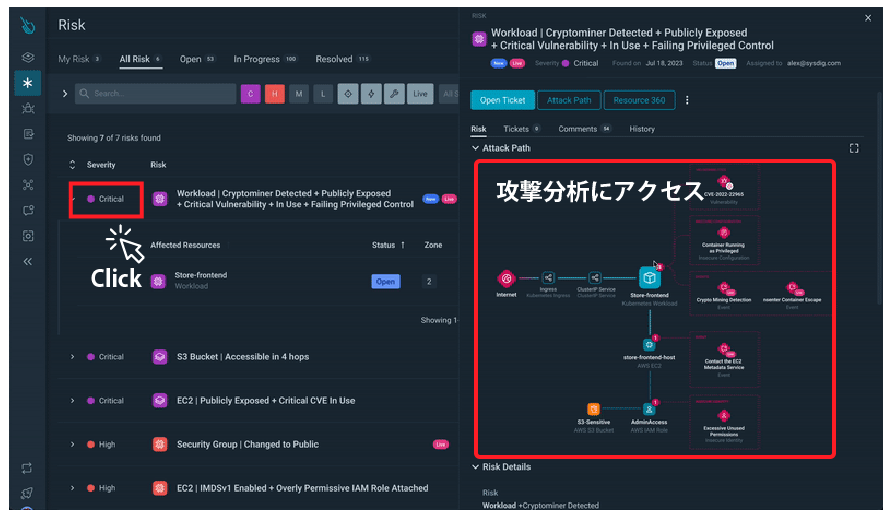

ステップ 3)リソースの分析

リソースをクリックすると、リスクに関する詳細情報に素早くアクセスできるドロワーが表示

ドロワーから攻撃分析にアクセス

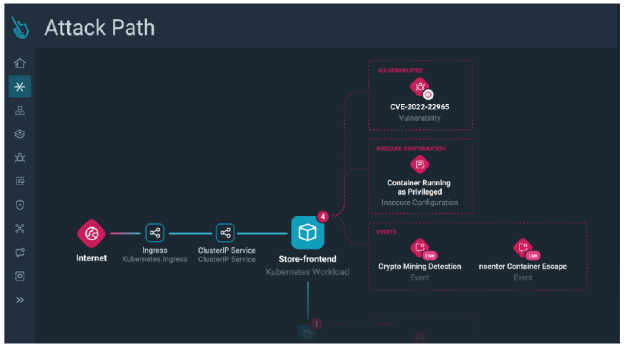

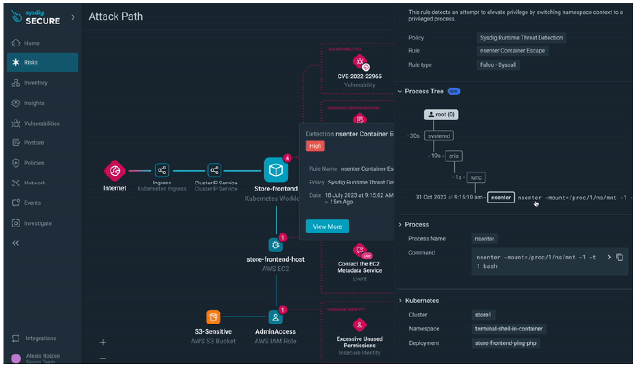

ステップ 4)攻撃経路の探索

クリティカルな経路の特定:攻撃者が悪用する可能性のあるクリティカルな経路を明らかにします。

リスクとランタイムイベントの相関:潜在的なリスクとリアルタイムイベント間のギャップを埋め、攻撃が横方向に移動する前に阻止。

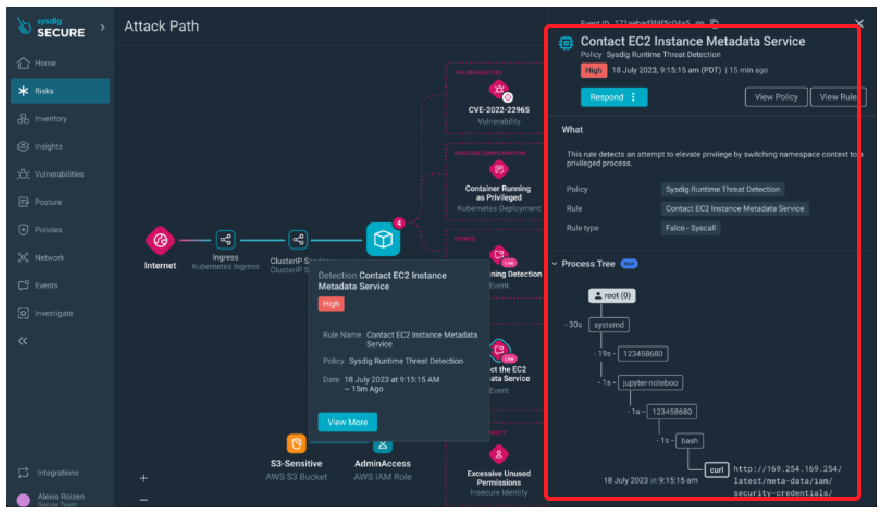

ステップ 5)ランタイムイベントのインサイト

ランタイムイベント(xmrigの実行やコンテナの脱走など)を深く洞察し、セキュリティ状況を詳細に把握。

ステップ 6)攻撃経路の進行状況確認

コンテナエスケープイベントを使用して、ワークロードをホストしているEC2インスタンスなど、攻撃パス内の他のリソースへ移動。

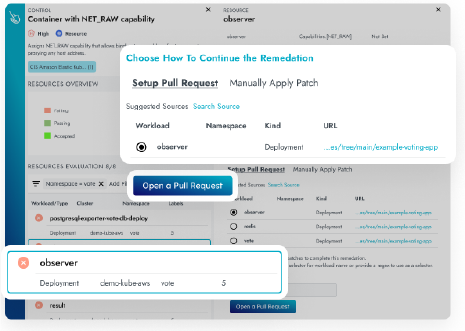

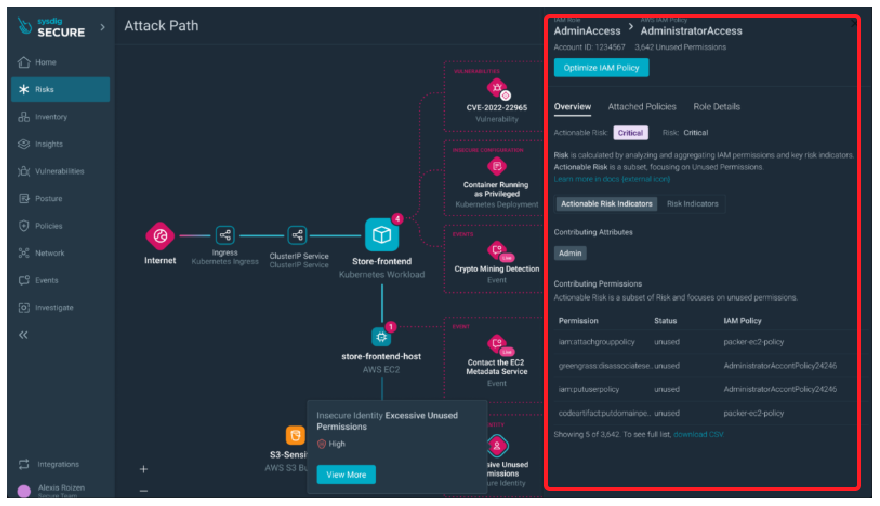

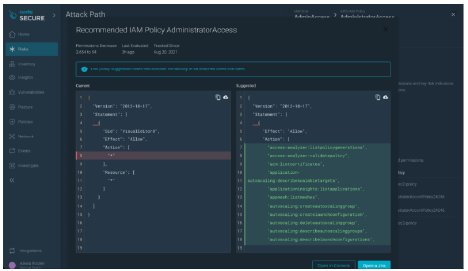

ステップ 8)修復時間

リスクを把握したら、直ちに対策を講じ、悪用を防止。

IAM ポリシーまたはコンテナ リソースのドロワーから、 最小権限の原則に準拠するようにポリシーを調整。

プリコンパイルされたPRをコードリポジトリに送信することで、特権コンテナなどの構成ミスをコードレベルで直接シームレスに修正。

なぜSysdigのCSPMが選ばれるのか?②

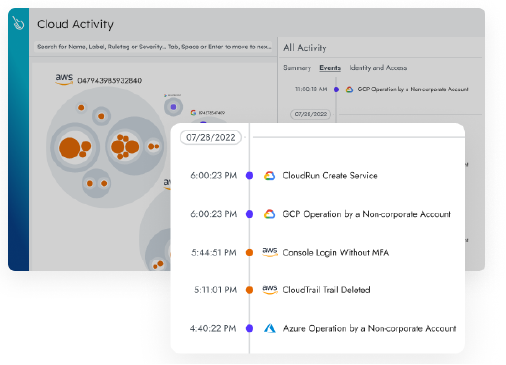

② Runtime Insight リアルタイムでの観察・検出

- Falcoをベースとした技術によるRuntime Insight:リアルタイムでの観察・検出を実現

- 昨今の攻撃手法はツールを使って自動化されており10分で完結

- 10分で攻撃/改ざん箇所を修復されるとどうなる?

- 従来の定期検診型の防御では攻撃に気づけない・証跡がとれない

- リアルタイムのふるまい検知で、ゼロデイアタック・内部犯行もカバーできる

ゼロトラストセキュリティの実現へ

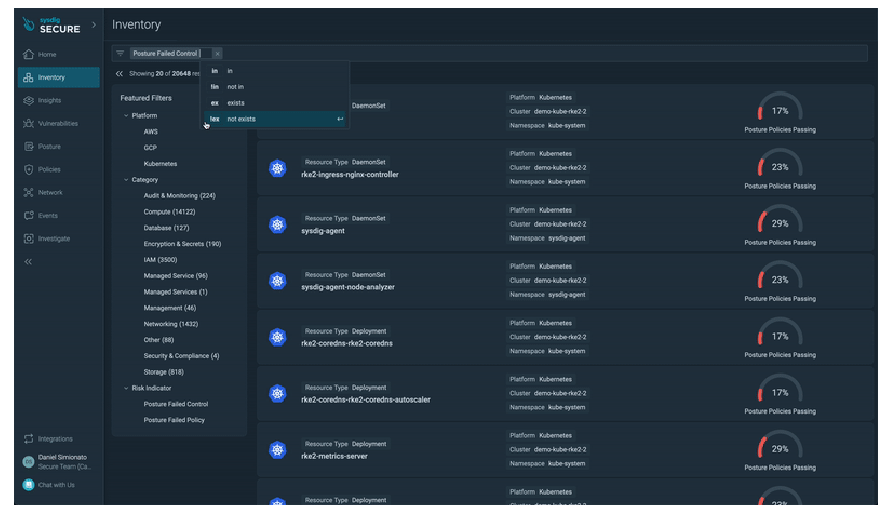

Sysdig Secure Inventory

Inventory は、Sysdig Secure の広範なデータソースを単一の画面に効果的に統合

リソースは定期的にスキャン・更新され、Sysdigはそのメタデータを脆弱性スキャンの結果、 ポスチャーコントロールの評価、特定のコンテナでどのパッケージが使用されているかなどのランタイム・インサイトと関連付ける事が可能です。

動的なインベントリー検索による即時性のある可視化

マルチクラウド環境における、すべてのクラウドリソースについて数クリックするだけでアクセス可能。

単一の洗練された検索UIを提供。

- KubernetesマニュフェストやTerraformテンプレートの様なソースコード

- コンテナイメージの様なアーティファクトを含むすべてのクラウドリソース

ランタイム・インサイトによるIn-Useエクスポージャーの優先順位付け

ポスチャーと脆弱性スキャンから収集したデータに加えて、ランタイムのインサイトを追加することで、注目度の高い脆弱性に影響を受ける可能性のあるリソースの順位付けを迅速に行うことを可能とします。

なぜSysdigのCSPMが選ばれるのか?③

③ 広範囲をカバーする詳細情報の提供

- エージェントレススキャンによる迅速で簡単なセットアップ

- エージェントレスキャンを使用したノイズのフィルタリング

- 両者の長所を生かし、使用中のワークロードをリアルタイム検知し、効果的なリスクの順位付けを実現

最も重要なランタイム脆弱性の優先付けに寄与

まとめ

クラウドネイティブ環境への攻撃は、設定ミスを静的にスキャンするだけでは防げません

ランタイムインサイトを正確かつリアルタイムで取得し、セキュリティポスチャーを適切に改善することが重要になります