【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

皆さんこんにちは。

第24回担当の渡邊です。

先日、SysdigのServerless AgentがAzureのContainer Appsへの対応となりました。

今回はその導入を行ってみました。

注) 本記事で扱っているバージョンは5.4.0です。最新の情報についてはドキュメントをご確認ください。

前提条件と必要なもの

- 監視したいコンテナのDockerfile

- コンテナレジストリ

導入手順

1. 監視したいコンテナのDockerfileの書き換え

今回はsysdiglabs/security-playgroundのコンテナを監視してみます。

Container Appの監視は、監視対象のコンテナにSysdigの監視機能を直接組み込むことで実現します。

組み込みはDockerfileの書き換えによって行います。

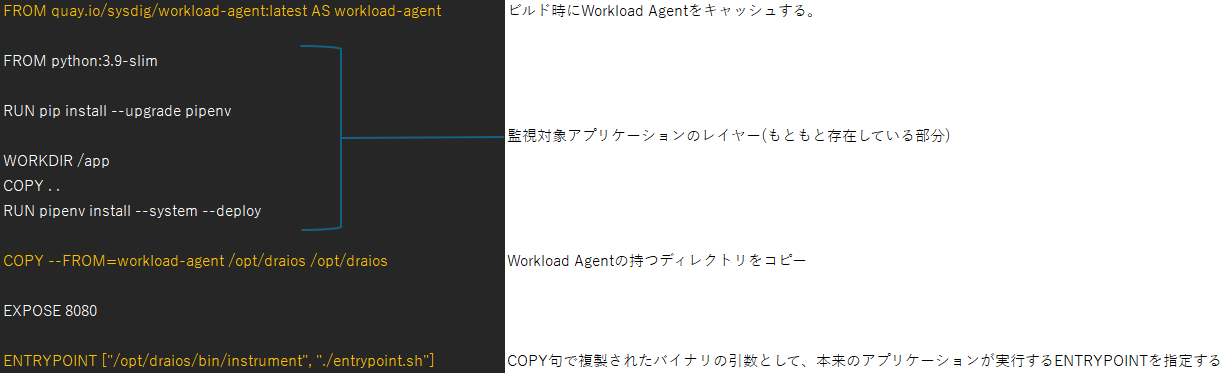

以下はsecurity-playgroundリポジトリのDockerfileです

FROM python:3.9-slim RUN pip install --upgrade pipenv WORKDIR /app COPY . . RUN pipenv install --system --deploy EXPOSE 8080 ENTRYPOINT ["./entrypoint.sh"]

これを次のように書き換えます。

橙色が追記部分です。

FROM quay.io/sysdig/workload-agent:latest AS workload-agent FROM python:3.9-slim RUN pip install --upgrade pipenv WORKDIR /app COPY . . RUN pipenv install --system --deploy COPY --FROM=workload-agent /opt/draios /opt/draios EXPOSE 8080 ENTRYPOINT ["/opt/draios/bin/instrument", "./entrypoint.sh"]

差分とその解説を以下の画像にまとめました。

橙色の部分を追記するだけで組み込みは完了です。

コンテナイメージをビルドし、任意のコンテナレジストリへ格納します。

registry_name="sysdiginstrumentedcontainer.azurecr.io" az acr build --image security-playground-with-sysdig:20250410 --registry $registry_name --file Dockerfile .

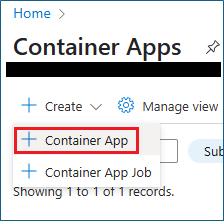

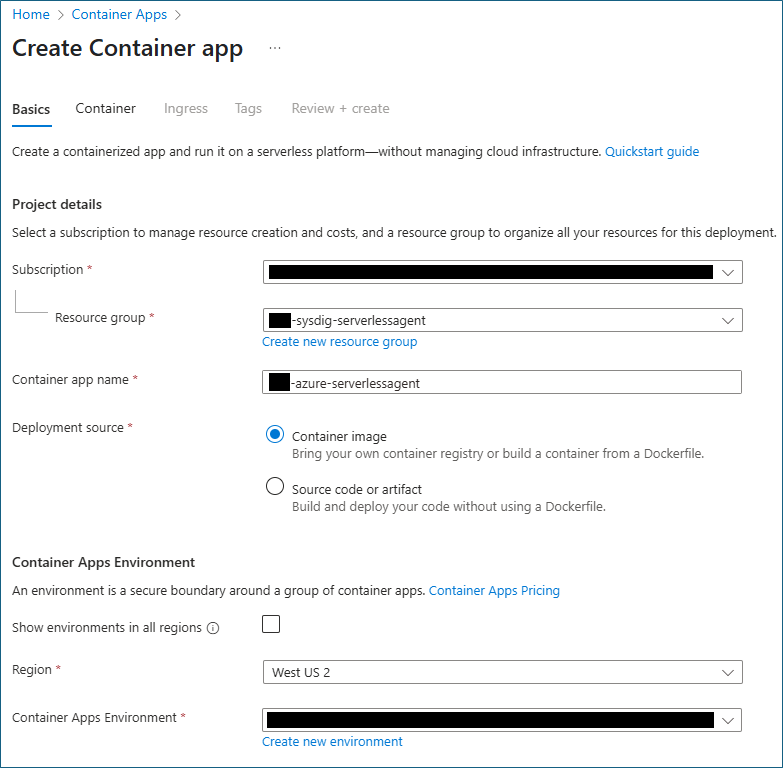

2. コンテナのデプロイ

Container Appsから新しくContainer Appを作成します。

画像3枚目のCPU and memoryはコンテナに割り当てられるリソースですが、

Serverless Agentを利用しない場合よりもリソース消費が増えますので、モニタリングツールなどを使いながら設定してください。

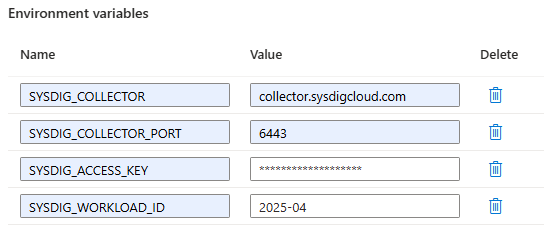

下記のドキュメントにも記載されていますが、Environment Variablesは次の4つを指定します。

https://docs.sysdig.com/en/sysdig-secure/azure-container-apps/#deploy-the-secured-image

--------

SYSDIG_COLLECTOR...情報の送信先

SYSDIG_COLLECTOR_PORT...ポート番号

SYSDIG_ACCESS_KEY...Access Key

SYSDIG_WORKLOAD_ID...任意で付与するID

--------

設定例

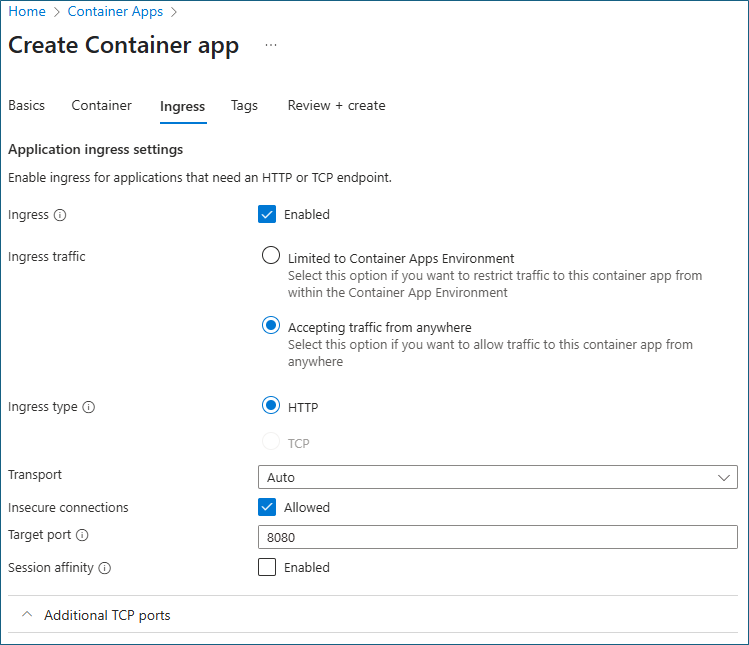

IngressはDisableでも動作しますが、今回は動作確認も行うため8080/TCPを解放します。

特に問題が無ければ Create + review を選択してデプロイします。

3.動作確認

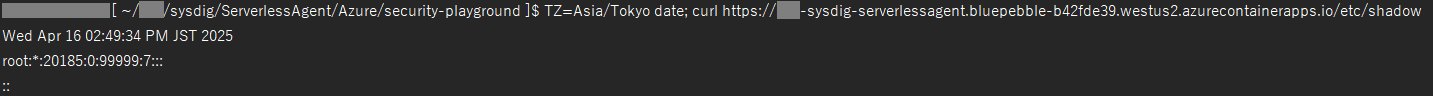

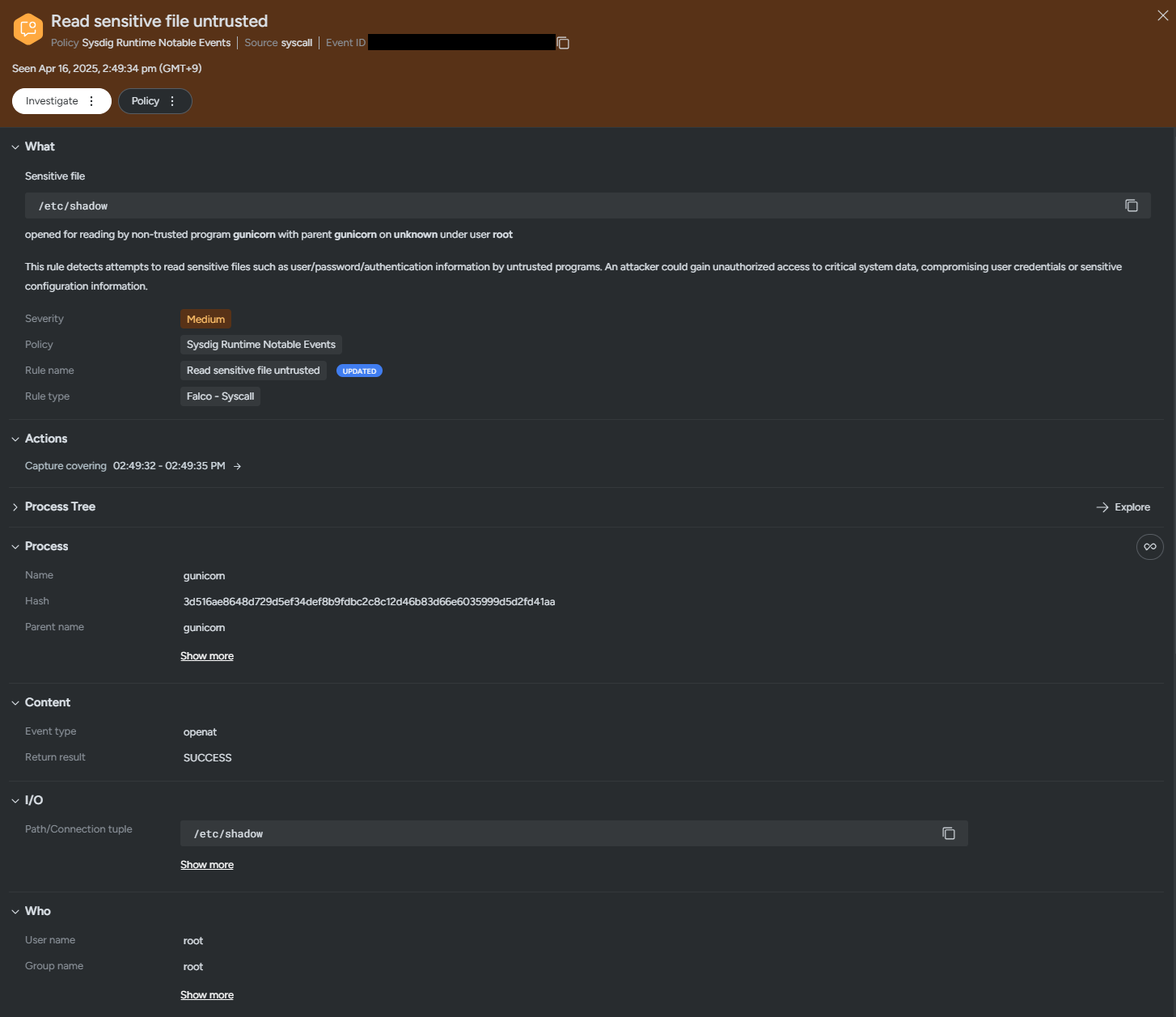

ふるまい検知が動作するか確認します。

Azure上で仮想端末を開き、コンテナの脆弱性を突きます。

Sysdigでも通知されることを確認できました。

最後に

Serverless AgentをAzure Container Appsに導入してみましたが、いかがでしたでしょうか。

AWS以外にもSysdigが監視出来る環境は着々と増えてきました。

本記事がコンテナやプラットフォームのセキュリティを考える際の一助となれば幸いです。

使用したリソース・参考情報

sysdiglabs/security-playground: https://github.com/sysdiglabs/security-playground

Sysdig Docs - Azure Container Apps: https://docs.sysdig.com/en/sysdig-secure/azure-container-apps/

担当者紹介

- 担当者名

- 渡邊

- コメント

- コード好き。アニメやドラマにターミナルの画面が出てくると、その内容がどのぐらい正確か必ずチェックします。

- 保有資格

- Certified Kubernetes Administrator

Certified Kubernetes Application Developer

SCSK技術者ブログ

Sysdigで実現するKubernetesのSOAR!新機能「Automation」でセキュリティ運用を自動化してみた

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた