【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた

第2回目担当の石川です。

Sysdig SecureのRisks機能がTech Preview版としてリリースされましたのでご紹介します。

Sysdig SecureのRisks機能とは?

今回のテーマは、2024年3月11日にTech Preview版としてリリースされたSysdig Secure のRisks機能です。

本機能は、Cloud Native Application Protection Platform(CNAPP)の観点から、ランタイムイベント、脆弱性、セキュリティポスチャ、アイデンティティ情報といったセキュリティデータの相関関係を解析し、リスクや攻撃が起こりうる経路を明らかにしてその対策を立てるための重要な情報を提供します。

例えば、インターネットに公開されたワークロードに重大なセキュリティ上の問題があり、さらに特権コンテナが動作しているような場合、リスクを特定しその対応策を検討するのに有効です。

これらのリスク関連情報を手作業で分析しようとすると、専門知識が求められる上に時間を大きく消費します。しかしこの機能を使用することで、その作業を大幅にスピードアップさせることができます。セキュリティの専門家にとっては非常に役立つ機能であると言えるでしょう。

事前準備

準備が必要なものは、リスクを含むテストアプリケーションです。今回は「wildfly - DB」構成でテストを行いました。

検証

テストアプリケーションをデプロイするとリスクは自動的に特定され、結果は「Risks」に反映されます。それでは、早速「Risks」の内容をみてみましょう。

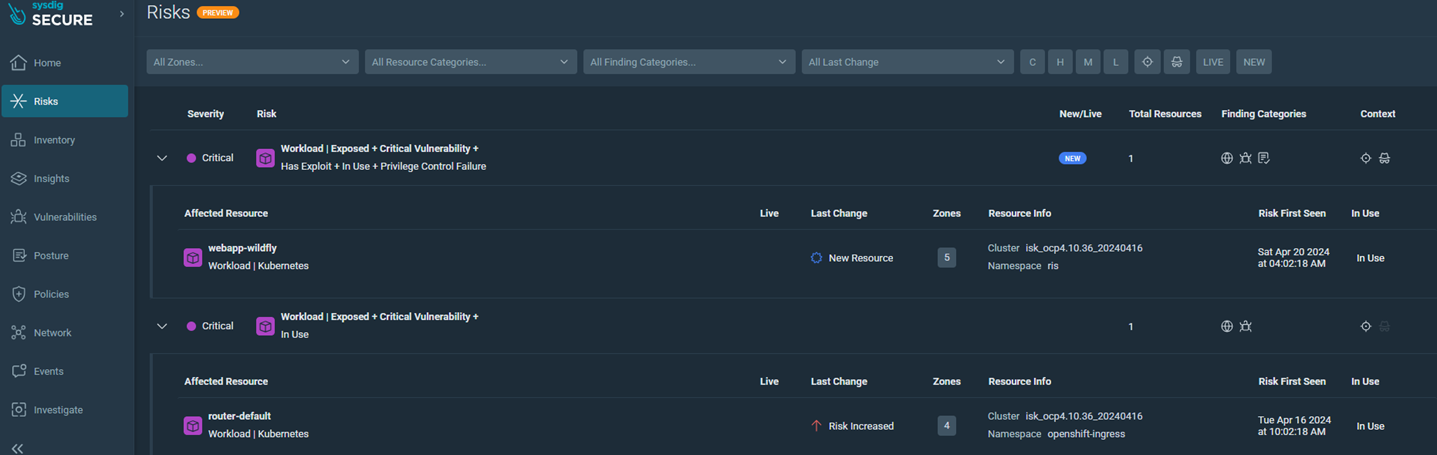

1.Risks

ここでは、最も深刻なリスクの一覧を見ることができます。

リスクが時間の経過とともにどのように変化しているのかを追跡しているので、いつでも最新のリスク状況を確認することができます。

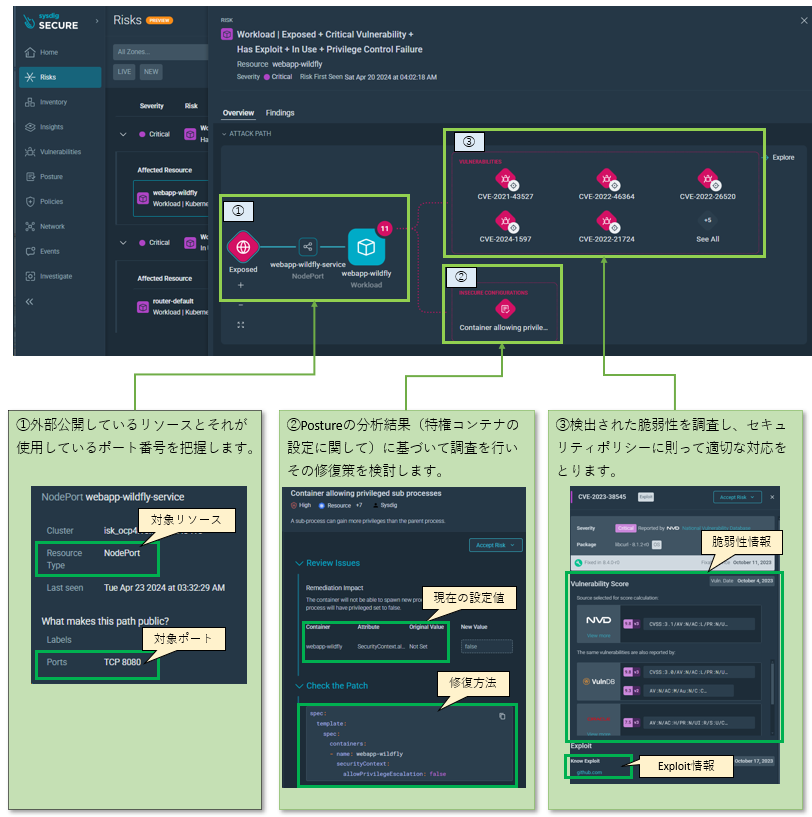

2.Risks > Attack Path

リスク項目をクリックすると、そのリスクに関連付けられたリソースの詳細な情報を確認できます。この画面では、リスクに関連するリソースとその影響(関連するランタイムイベントも含む)が一目で分かるように表示され、さらに攻撃者がこれらの脆弱性を悪用する可能性のある主要な攻撃経路も明確に識別することができます。

[Attack Path]

NodePortを通じて8080ポートを公開しているワークロードに、設定上の問題やセキュリティの問題があることが分かります。

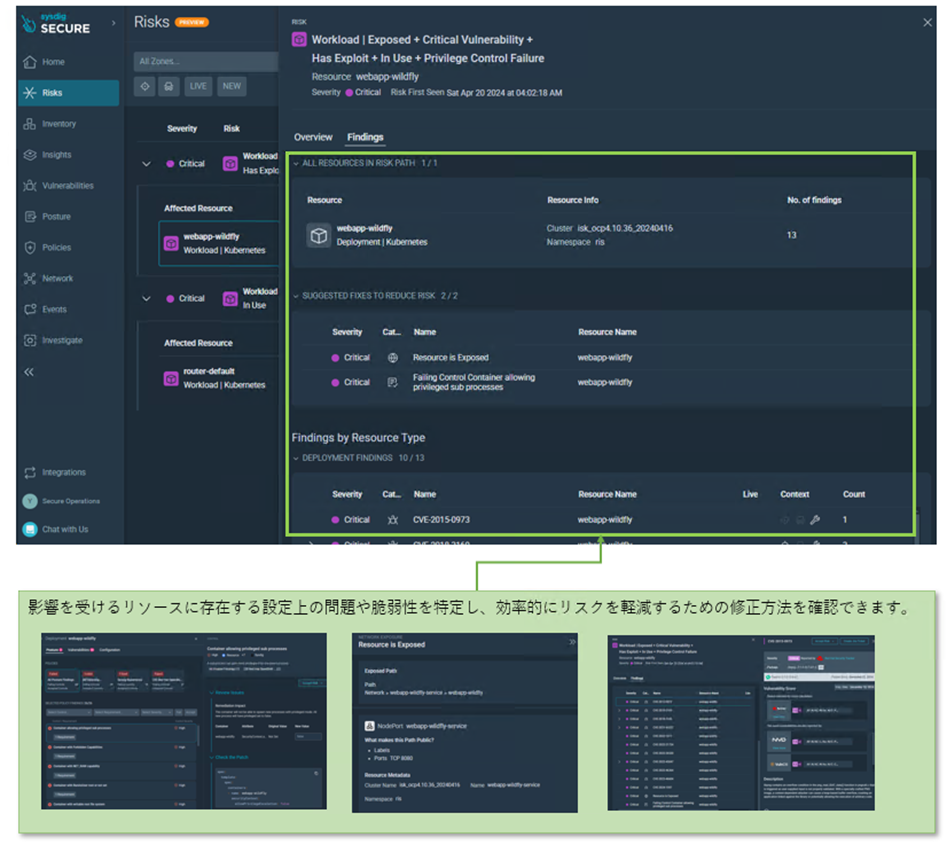

3.Risks > Findings

2024年4月4日に、Findingsタブが追加されました。

この新しいタブは、特定のリスクに関連するリソースや調査結果を把握するのに便利な機能です。Sysdigは、特に影響力が高いとされる調査結果に着目し、それらのリスクを効果的に軽減するための修正提案を行います。

[Findings]

リスクを減らす手段として、外部に公開しているポートの管理や特権コンテナの設定を見直すことが効果的であることが分かります。

まとめ

Risks機能を活用することで、セキュリティ対策の意思決定をより迅速に行うことが可能になりました!

今回ご紹介した機能の詳細情報は下記URLに掲載されております。

https://docs.sysdig.com/en/docs/sysdig-secure/risks/

「SECURE EVERY SECOND」

攻撃者は常に私たちの隙を狙っています。迅速な脅威検知と対応がセキュリティを維持するために絶対に欠かせません。このブログが皆さんのセキュリティを強化する助けとなり、安全なクラウド環境を築く手助けとなれば幸いです。

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた