【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

SCSK技術者によるブログ!

第11回担当の川杉です。今回はSysdigをセキュアに利用するための機能をご紹介します。

それでは、参りましょう!

「Sysdig SaaSのセキュリティ対策をしたい」

仮にSysdigのようなセキュリティプラットフォームで万が一不正アクセスが起きると、コンテナイメージの脆弱性情報など攻撃者が弱点を容易に見つけることが可能となり、甚大な被害が想定されます。

昨今は多くのセキュリティベンダーがSaaSで管理プラットフォームを提供しています。SaaSを利用する場合、外部ネットワークとの通信が発生するのでいつ、どこから攻撃されるかわかりません。

セキュリティツール自体のセキュリティをどのように対策するか。これはすべてのセキュリティツールで課題になります。

この課題に対してお客様からは、「Sysdig SaaSの監査ログをとりたい」、「Sysdig SaaSへのアクセスにIdentity Provider(IdP)を利用したい」、「Sysdig SaaSへ接続できるIPを制限したい」など様々なご要望をいただきます。

Sysdigでは上記のようなご要望を満たす機能があります。

今回はSysdig自体を守るセキュリティ機能の中から、今月リリースされた接続元IPを制限する機能IP Allowlistついてご紹介いたします。

IP Allowlistとは

SysdigのGUIおよびAPIへアクセスするグローバルIPアドレスを制限する機能です。 IP Allowlistを有効にすると、IP許可リストに登録したグローバルIPアドレス以外の通信は拒否されます。 ※機能の設定を誤るとSysdigにアクセスできなくなりますのでご注意ください。 設定画面では次の操作が実行できます。

- IP 許可リスト機能をグローバルに有効化/無効化にする

- 新しいIPアドレスまたはIPレンジを追加する

- すでに設定されているIPアドレスとIPレンジのリストを表示する

- 既存のIPアドレスまたはIPレンジを変更または削除する

- 設定したIPアドレスまたはIPレンジを有効化/無効化にする

この機能を利用することで、外部からの不正ログインやAPIコマンドの実行することを抑止することができます。

仮にSysdigのアクセス情報が漏洩しても、外部犯の情報窃取は防げる点がナイスですね!

事項から動作検証方法をご紹介します。

事前準備

それでは早速検証の準備から始めていきましょう。

今回の検証で事前に用意するものは以下の通りです。

- グローバルIPが異なる環境を2つ用意する。

※用意する環境について指定はございません。本検証では、弊社検証用ネットワーク環境のグローバルIPアドレスをSysdigに登録し、携帯電話のテザリング経由のネットワーク環境からアクセスを試みるシナリオとなっています。

- IP Allowlistに登録したいグローバルIPアドレスを確認

IP Allowlist登録したい環境の機器で下記コマンドを実行します。WindowsではPowerShellやコマンドプロンプト、Linuxではターミナルでシェルを起動してご確認ください。

$curl ifconfig.me XXX.XXX.XXX.XXX

Sysdig GUIにアクセスしたいPCや、APIコマンドを実行予定のLinux環境で本コマンドを実行し、登録したい環境ごとのグローバルIPアドレスを確認する必要があります。 ※ifconfig.meは下記Githubに公開されているフリーのhttpサーバです。

https://github.com/pmarques/ifconfig.me

まずは設定

まずはIP Allowlistの設定画面に移動しましょう。

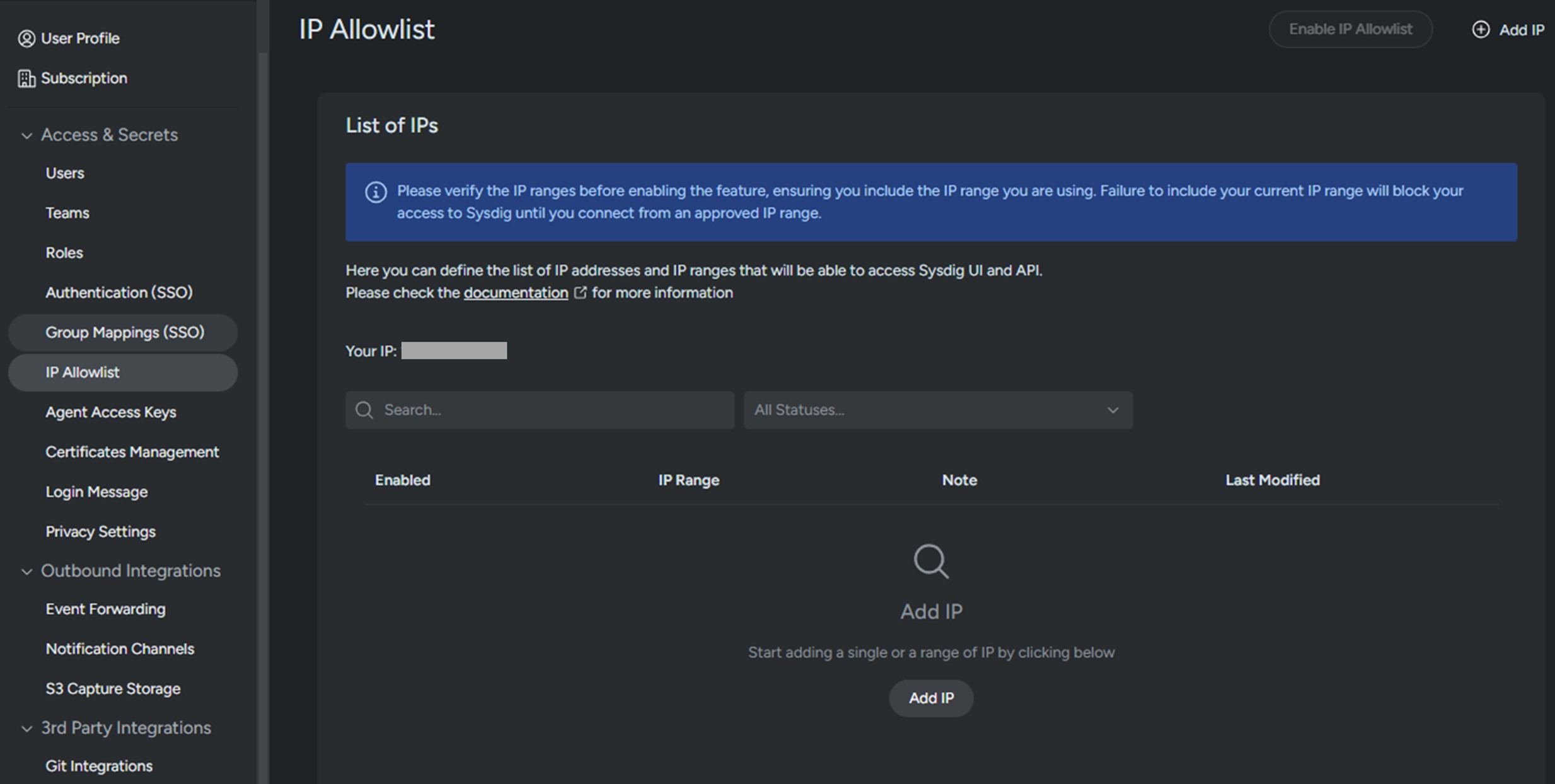

Sysdigの[Setting]に移動し、左側のタブから[IP Allowlist]をクリックします。

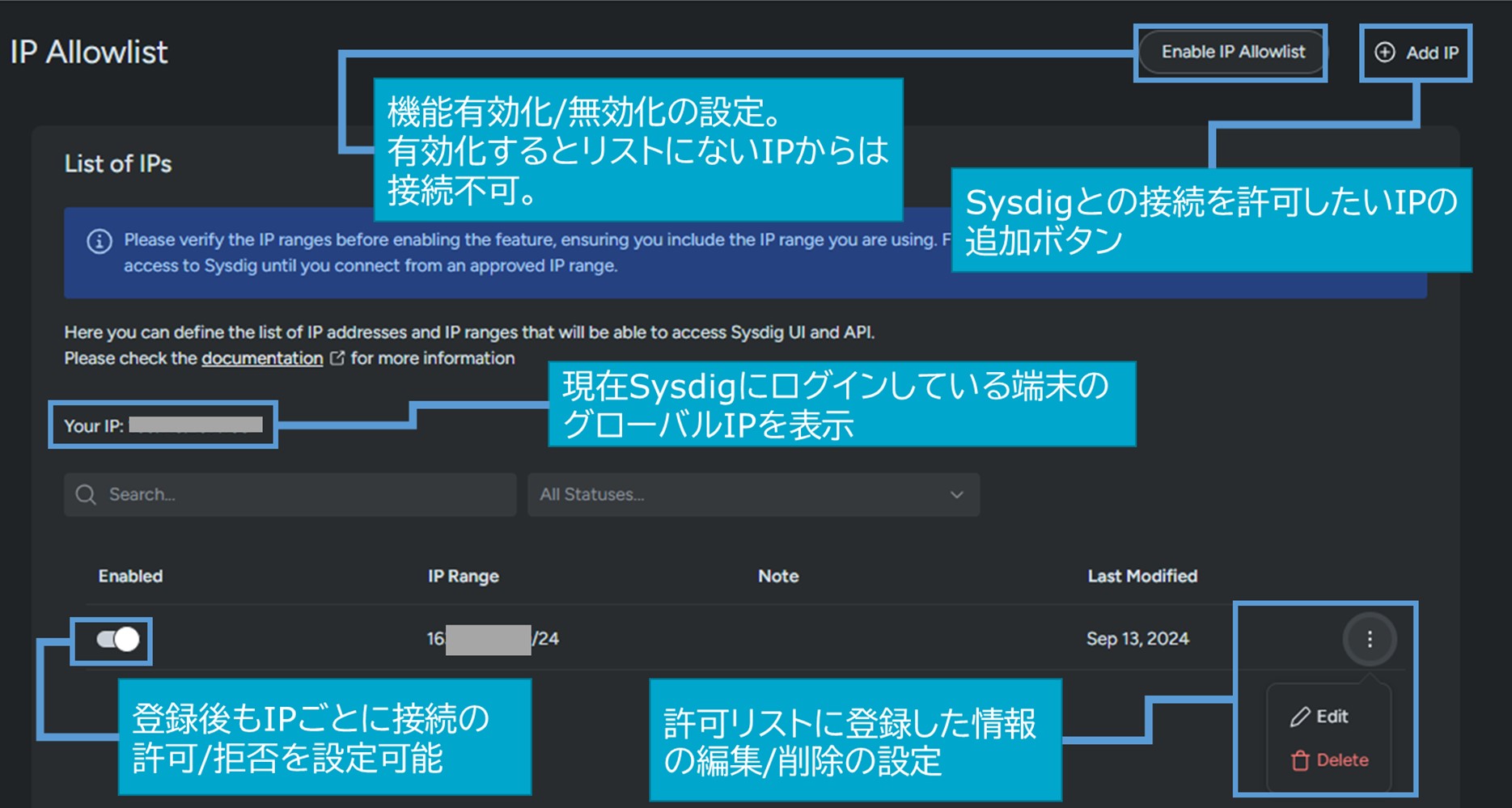

クリックすると以下のような画面が出ます。

※Sysdig SaaSの各種設定を行う[Settings Panel]への移動方法は下記URLをご参照ください。

https://docs.sysdig.com/en/docs/administration/administration-settings/#access-the-settings-panel

始めは機能が無効になっています。

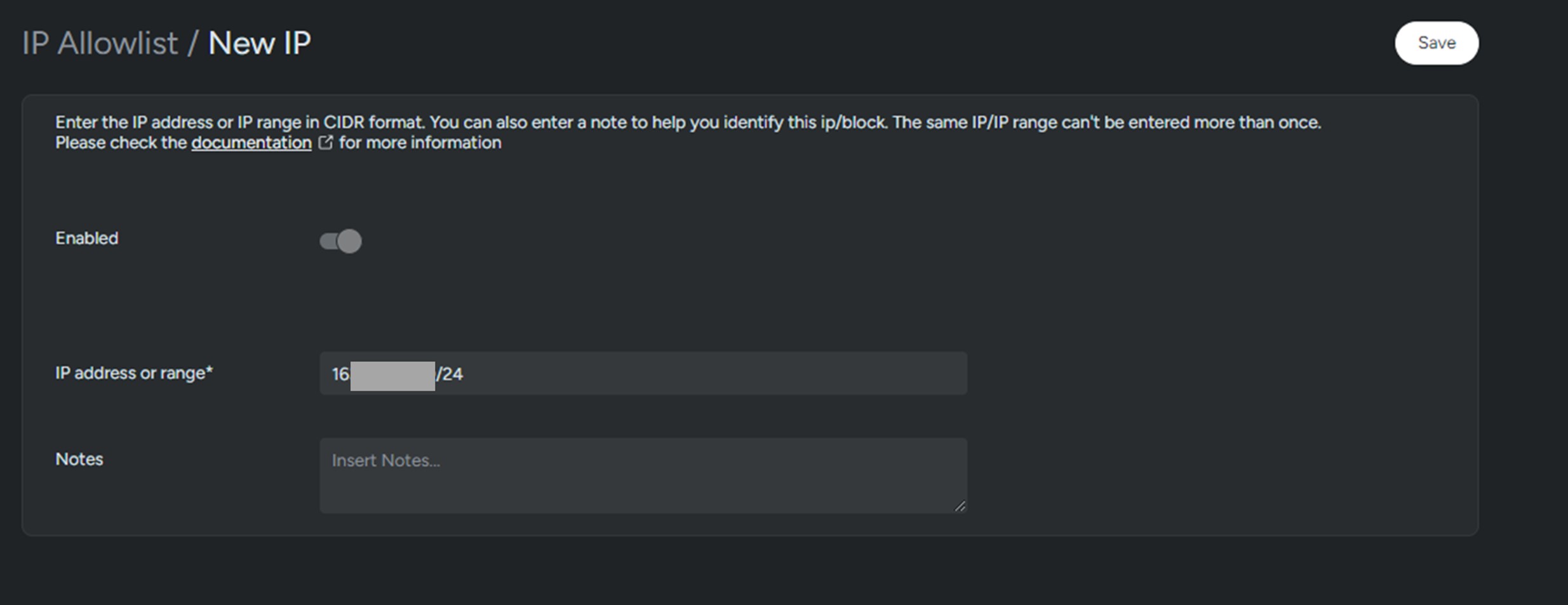

画面右上の[Add IP]にてグローバルIPアドレスを設定します。

事前準備で確認したグローバルIPアドレスを[IP address or range]に入力し、右上の[Save]をクリックします。

例えば以下のように設定します。例ではプレフィックス値24のIPレンジで設定しています。

これで登録完了です。簡単ですね!

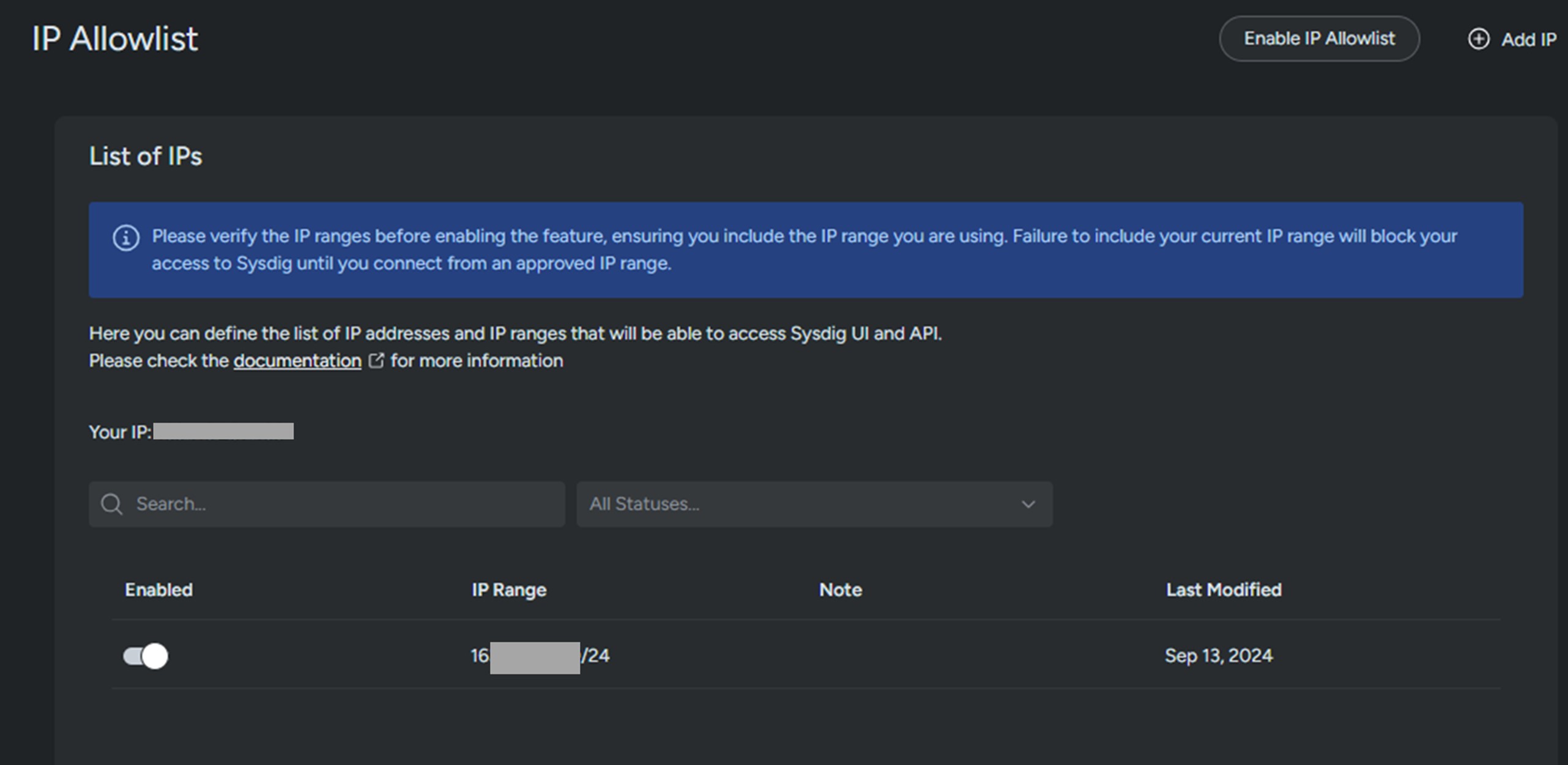

操作が完了すると、下記の画面に自動で戻ります。

次に画面右上の[Enable IP Allowlist]をクリックし、機能を有効化します。

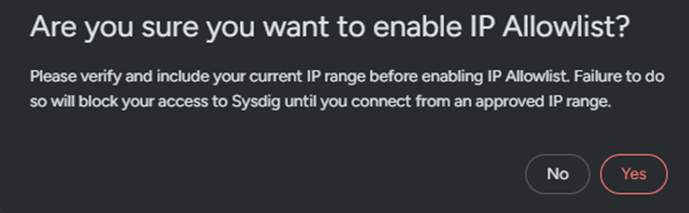

下記のような表示が出たら、[Yes]をクリックして設定完了です。

※グローバルIPアドレスの設定を誤るとSysdigにアクセスできなくなります。設定をよく確認したのち機能を有効化してください。

補足としてIP Allowlist画面についてご説明します。

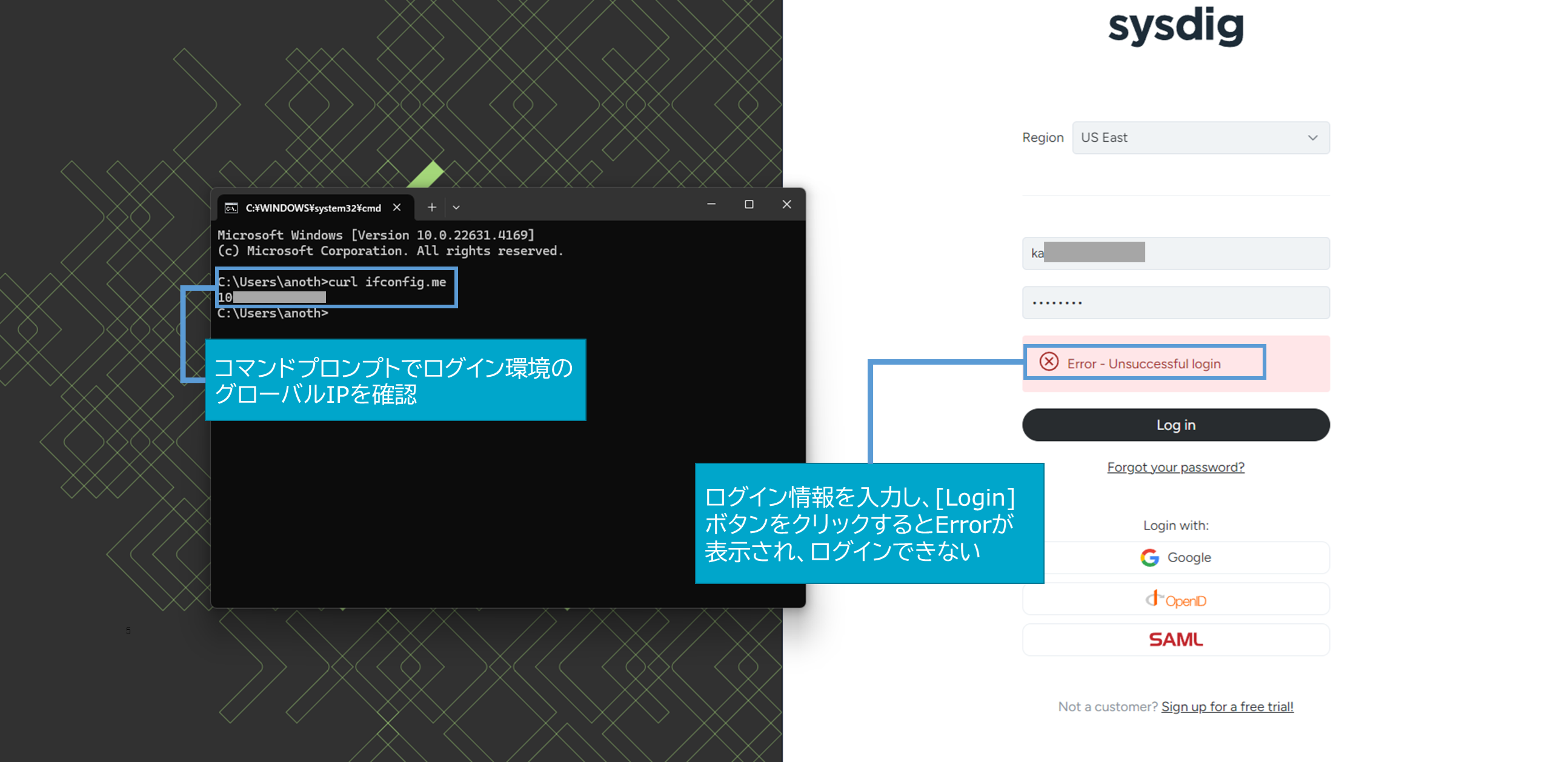

登録外のIPからアクセスしてみる

弊社検証用ネットワーク環境のグローバルIPアドレスとして先頭16~ではじまるIPレンジを登録しました。 登録されていない環境(今回は先頭10~のグローバルIPを利用)から接続するとどうなるかみてみましょう。 結果は下画像の通り、Error -Unsuccessful loginとエラーが表示されます。 今回の検証ではSysdig管理者ユーザーを使ってログインを試みておりましたがログインできませんでした。

また、APIコマンドも試してみたところ、登録外のIPから実施した場合は接続不可でした。

実行結果は以下の通りです。"message": "cannot verify credentials"と表示されて接続できません。

$curl --request GET --url "https://secure.sysdig.com/api/secure/falco/lists/summaries" -H "Authorization: Bearer [your API token]" -H "Accept: application/json" | jq .

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 93 100 93 0 0 98 0 --:--:-- --:--:-- --:--:-- 98

{

"message": "cannot verify credentials",

"referenceId": "74a24974-d76f-4f7b-a2e4-5fc8fac0a7a2"

}

CLI Scannerなども試してみましたが、登録外のグローバルIPアドレスからは利用できなかったため、 APIトークンを利用するコンポーネント(CLI ScannerやAdmission Controllerなど)を利用している場合はご注意ください。 CLI Scannerの実行結果は以下の通りです。Unable to retrieve MainDBと表示されるため、どうやらSysdigの脆弱性DBにアクセスできない様です。

$SECURE_API_TOKEN=[your API token] --apiurl [your Sysdig region ] nginx:latest WARN[0000] Failed to decode the keys ["storage.options.override_kernel_check"] from "/etc/containers/storage.conf" 2024-09-13T19:14:51+09:00 Starting analysis with Sysdig scanner version 1.15.0 2024-09-13T19:14:52+09:00 Retrieving MainDB... 2024-09-13T19:14:55+09:00 Unable to retrieve MainDB, for additional information see the logs here: /root/work/kwg/scan-logs. Exiting now

想定通り、登録外のグローバルIPアドレスからはGUIへのログインもAPIコマンドの実行もできないことが分かりました!

最後に

今回はIP Allowlistの紹介でした。接続元のグローバルIPアドレスを登録することでサービスの利用者を制限することができます。 Sysdigをよりセキュアに利用できるようになりますので是非ご活用ください。 それでは、またの機会に!

※今回ご紹介した機能の詳細情報は下記URLに掲載されております。

https://docs.sysdig.com/en/docs/administration/administration-settings/access-and-secrets/ip-allowlist/

担当者紹介

- 担当者名

- 川杉

- コメント

- 3年ほど前からSysdigを中心にコンテナ・Kubernetes領域で仕事をしています。社内でコンテナ技術の啓蒙活動も積極的に行っています。

- 保有資格

- Certified Kubernetes Administrator

Certified Kubernetes Security Specialist

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた