【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

みなさん、こんにちは!

第10回担当の鳥飼です。

これまでSysdig Secureの機能を主に取り扱ってきましたが、今回はSysdig Monitorにスポットライトを当てたいと思います。

よく「PrometheusメトリクスをSysdig Monitorに統合できるか」と質問を受けることがあります。

答えはYesです。

Sysdig agentはデフォルトでコンテナやホストのメトリクスを収集しますが、それに加え、任意のExporterからメトリクスを吸い上げることもでき、お客様の要件に沿ったカスタマイズ性の高いモニタリング監視を実現することが出来ます。

今回は第一弾として、最もシンプルな設定で動作を確認できるNode Exporterから取得したメトリクスをSysdig Monitorで表示する方法をご紹介します!

Sysdig Monitorとは

Sysdig Secureはクラウドやワークロードを保護するのに対し、Sysdig Monitorはモニタリング監視を担い、死活監視やリソース消費量の把握などを行うことができます。

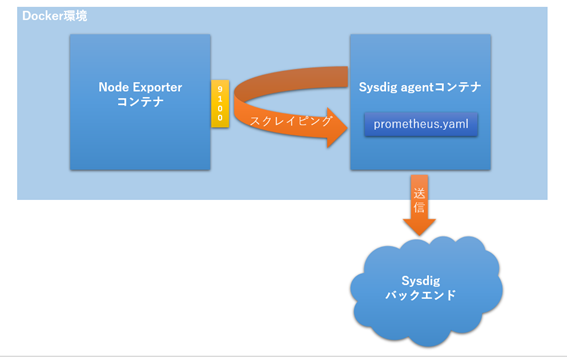

構成図

Sysdig agentには軽量のPrometheusサーバーが組み込まれており、prometheus.yamlを適当なパスに配置することで、エンドポイントに対してスクレイピングを行います。

用意するもの

- Sysdig MonitorのSaaSアカウント

- Docker環境

※今回はAmazon Linux 2023/docker v25.0.5を利用しました。

手順

1). Node Exporterコンテナを立ち上げる

$ docker run -d \ --net="host" \ --pid="host" \ -v "/:/host:ro,rslave" \ quay.io/prometheus/node-exporter:latest \ --path.rootfs=/host

2). スクレイピング設定をprometheus.yamlへ記述する

$ pwd

/home/ec2-user/

$ cat prometheus.yaml

global:

scrape_interval: 15s

scrape_configs:

- job_name: 'node-exporter'

static_configs:

- targets: ['localhost:9100']

3). Sysdig agentコンテナを起動する

2.で作成したファイルをSysdig agentコンテナにマウントし、起動します。

$ docker run -d --name sysdig-agent --restart always --privileged --net host --pid host \

-e ACCESS_KEY=<your_access_key> \

-e COLLECTOR=<your_collector_url> \

-e SECURE=true \

-v /var/run/docker.sock:/host/var/run/docker.sock \

-v /dev:/host/dev \

-v /proc:/host/proc:ro \

-v /boot:/host/boot:ro \

-v /lib/modules:/host/lib/modules:ro \

-v /usr:/host/usr:ro \

-v /etc:/host/etc:ro \

-v /home/ec2-user/prometheus.yaml:/opt/draios/etc/prometheus.yaml:ro \

--shm-size=512m \

quay.io/sysdig/agent

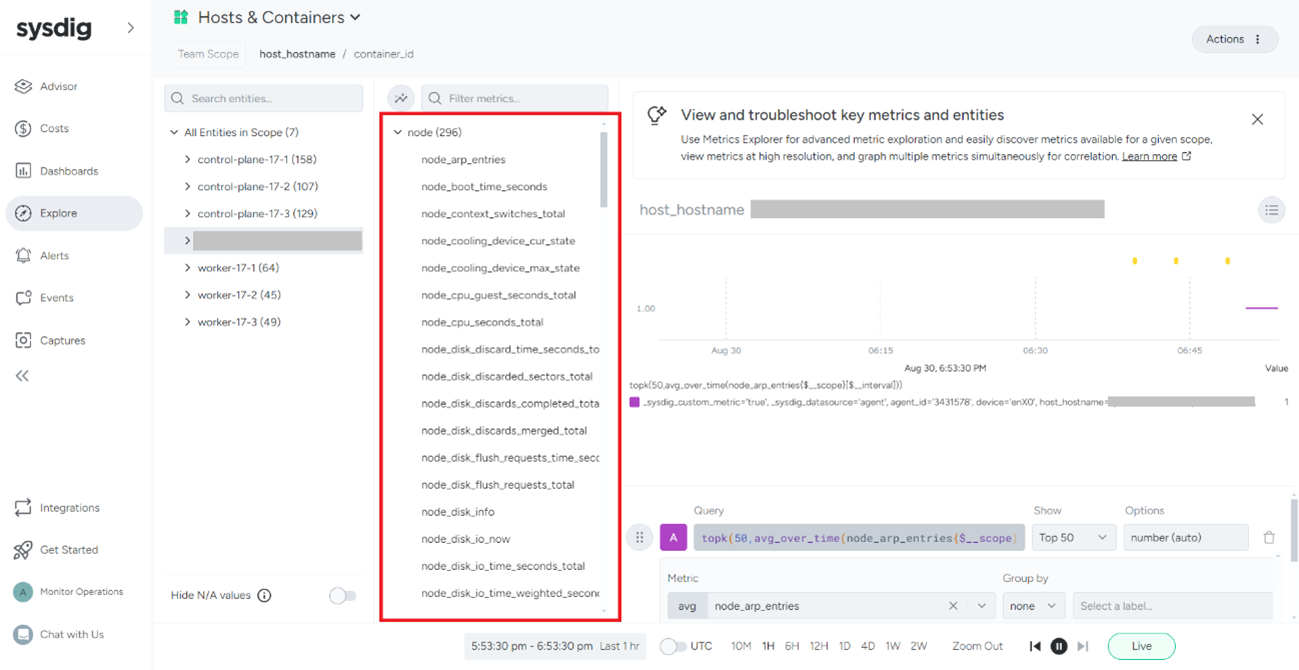

4). [Sysdig Monitor > Explore]でnodeから始まるメトリクス(node-exporterがexposeしているメトリクス)が表示されていることが確認できました。

5). Sysdig agentのログからもスクレイピングできていることが確認できます。

$ docker logs sysdig-agent | grep promscrape 2024-08-30 09:51:17.029, 32175.32261, Information, promscrape:prom_stats:76: endpoint http://localhost:9100/metrics (job node-exporter): 566 total timeseries sent 2024-08-30 09:51:17.029, 32175.32261, Information, promscrape:prom_stats:82: endpoint http://localhost:9100/metrics: RAW: scraped 566, sent 566, dropped by: job filter 0, global filter 0

最後に

prometheus.yamlで設定可能なところやPromQLをプラットフォーム上で実行できるところなど、OSSのPrometheusと互換性があるところが魅力的ですね

今後、様々なexporterをSysdig Monitorに連携しご紹介できればと思っています、exporterシリーズ次回もお楽しみに!

参考

Sysdigドキュメント - Example Prometheus Configuration file

https://docs.sysdig.com/en/docs/sysdig-monitor/integrations/monitoring-integrations/custom-integrations/collect-prometheus-metrics/enable-prometheus-native-service-discovery/#example-prometheus-configuration-file

Prometheus GitHub - Node Exporter

https://github.com/prometheus/node_exporter

担当者紹介

- 担当者名

- 鳥飼

- コメント

- Sysdigを中心にコンテナ、Kubernetes、クラウド領域の業務に従事しています。

- 保有資格

- Certified Kubernetes Administrator

SCSK技術者ブログ

Sysdigで実現するKubernetesのSOAR!新機能「Automation」でセキュリティ運用を自動化してみた

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた