クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

🐢はじめに

みなさん、こんにちは! Sysdigブログ第32回は鳥飼がお届けします。

Sysdig Secureの強みの一つは、オープンソースの脅威検知エンジンであるFalcoを活用したCWPP (Cloud Workload Protection Platform) です。コンテナやホスト環境の保護でご存知の方も多いかもしれませんが、「サーバーレスなワークロードも保護できるの?」というご質問をよくいただきます。

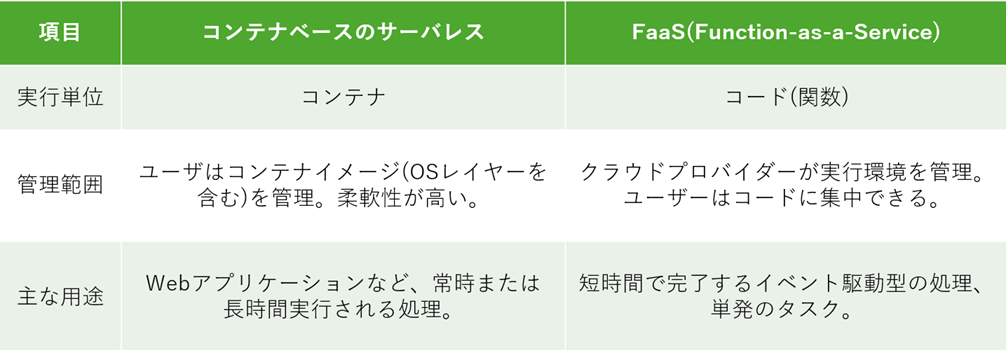

「サーバーレス」と一言で言っても、その形態は様々です。本記事では、サーバーレスワークロードを大きく以下の2種類に分類し、Sysdigがそれぞれをどのように保護するのかを解説します。

- コンテナベースのサーバーレス: AWS Fargate, Google Cloud Run, Azure Container Apps のように、コンテナをサーバーレスで実行するサービス。

- FaaS (Function-as-a-Service): AWS Lambda, Google Cloud Functions, Azure Functions のように、コード(関数)をイベント駆動で実行するサービス。

🎯この記事のポイント

- サーバーレスには「コンテナベース」と「FaaS」の2種類があり、それぞれ保護のアプローチが異なることを解説します。

- FaaS (AWS Lambdaなど) は、エージェントレスでクラウドの設定不備や不審なアクティビティを監視します。

- Sysdig Secureが、これらの異なるワークロードを単一プラットフォームでどのように保護できるかがわかります。

🐧「コンテナベースのサーバーレス」と「FaaS」の違い

この2つのアプローチは、どちらが優れているということではなく、用途に応じて使い分けられます。主な違いを下の表にまとめました。

🐳Sysdig Secureによるコンテナベースのサーバーレス保護

Sysdig Secureは、AWS Fargateのようなコンテナベースのサーバーレスワークロードに対し、エージェントベースの保護を提供します。

具体的には、お客様のアプリケーションコンテナに「Sysdig Serverless Agent」をサイドカーとしてデプロイします。このエージェントが、アプリケーションコンテナ内で実行されるプロセスの振る舞いをリアルタイムで監視し、ランタイムでの不審なアクティビティ(例: 不正なプロセスの起動、ファイルへの不審な書き込みなど)を検知します。

◇参考:[Sysdig documentation - Secure for Serverless]

(https://docs.sysdig.com/en/sysdig-secure/linux-on-serverless/)

補足:コンテナへの`exec`操作の検知

`ecs exec`などでコンテナにインタラクティブなシェルを起動する操作は、アプリケーションとは独立したプロセスです。このような操作は、Sysdigのエージェントレスな脅威検知機能が、クラウドプロバイダーの監査ログ(AWS CloudTrailなど)を監視することで検知します。

👾Sysdig SecureによるFaaSの保護

一方、AWS LambdaのようなFaaSに対しては、エージェントレスのアプローチで保護します。

FaaSは実行時間が非常に短く、攻撃者が侵入しても活動範囲を広げにくいという特性があります。また、実行基盤となるOSの脆弱性管理はクラウドプロバイダーの責任範囲です。これらの理由から、FaaSの保護には、クラウドの設定やアクティビティを監視するエージェントレス型のアプローチが適しています。

Sysdigは、以下のような脅威を検知します。

- 設定の不備:

- Functionへの過剰な権限付与、外部から呼び出し可能な設定など。

- 不審なアクティビティ:

- Functionの不正なコード変更、サポート切れランタイムでの関数作成など。

さらに、CIEM (Cloud Infrastructure Entitlement Management) 機能を用いて、Functionに割り当てられた権限が最小権限の原則に従っているかを評価し、過剰な権限を可視化することも、セキュリティ強化に非常に有効です。

◇参考:[クラウド検知・対応(CDR)とは?](https://sysdig.jp/learn-cloud-native/what-is-cloud-detection-and-response-cdr/)

◇参考:[クラウド基盤権限管理(CIEM)とは?](https://sysdig.jp/learn-cloud-native/what-is-cloud-infrastructure-entitlements-management-ciem/)

📝まとめ

同じ「サーバーレス」でも、そのアーキテクチャによってセキュリティのアプローチが異なることをご理解いただけたでしょうか。

- コンテナベースのサーバーレス:

- エージェントをサイドカーで導入し、ランタイムの脅威を検知。

- FaaS:

- エージェントレスでクラウドの設定やアクティビティを監視し、構成ミスや不正操作を検知。

このように、Sysdig Secureは、ワークロードの特性に応じた多層的な保護を単一のプラットフォームで提供します。

クラウドセキュリティプラットフォームをご検討中でしたら、ぜひお気軽に[こちら]( https://ite.scsk.jp/Sysdig_Inquiryform) よりご相談ください。

担当者紹介

- 担当者名

- 鳥飼

- コメント

- Sysdigを中心にコンテナ、Kubernetes、クラウド領域の業務に従事しています。

- 保有資格

- Certified Kubernetes Administrator

SCSK技術者ブログ

Sysdigで実現するKubernetesのSOAR!新機能「Automation」でセキュリティ運用を自動化してみた

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた