【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

SCSK技術者によるブログ!

第5回担当の田邊です。近年リモートワークの普及によりSaaS(Software as a Service)の利用が進み、使用されている方も多いのではないでしょうか? SaaSログインの際は"パスワード認証"を使用する方法が一般的ですが、万が一SaaSログイン情報が流失してしまうとセキュリティインシデントに繋がる可能性があります。Sysdig SaaSではセキュアにログインするために複数のIdentity Provider (IdP)とSAML認証に対応しています。特に弊社ではSysdig とMicrosoft Entra ID(旧Azure Active Directory)のSAML認証設定について多くのお問い合わせをいただいております。

今回はSysdigとEntra ID間でSAML認証ができるまでの操作を紹介する記事となります。

SysdigでSAML認証をするメリットは?

Sysdig SaaS環境では、デフォルトのログイン方法はユーザー名とパスワード認証となります。

SAML認証を使うことでSysdigのユーザー名とパスワードを入力せずIdPにリダイレクトし、認証を行う事ができるので利便性が向上します。

また、SAML認証の際、IdPの多要素認証を通したシングルサインオンを実現できるため、セキュアなユーザーの一元管理が可能となります。

他にもSysdigでは、Single Logout (SLO)機能や"ユーザ名とパスワード認証でのログインを禁止する"オプションも提供しているため、要件に合った設定が可能です。

2024年6月6日時点でSysdigとSAML認証の動作確認が取れているIdPは下記となります。

- Okta

- OneLogin

- Microsoft Entra ID

- Google Workspace

事前準備

それでは早速検証の準備から始めていきましょう。

今回の検証で事前に用意するものは以下の通りです。

- Sysdig SaaS環境で使用する" Customer Name"

設定されていない場合は弊社サポート窓口までお問い合わせください。

- SysdigおよびEntra IDの管理者権限

- Entra IDにてユーザーのメールアドレスが設定されていること

いざ検証

【Azure側手順】

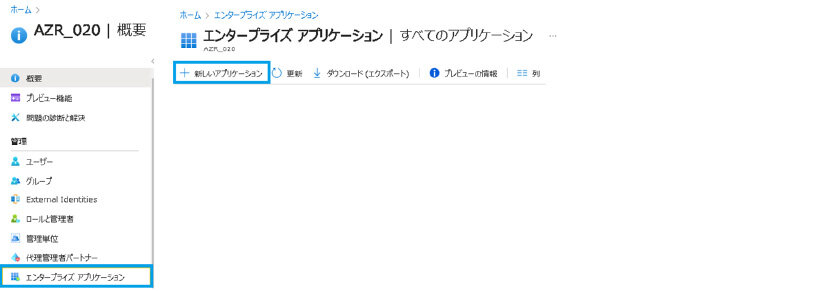

- Azure Portalにログインし、"Microsoft Entra ID"に移動します。

- "エンタープライズアプリケーション"をクリックし、"新しいアプリケーション"を選択します。

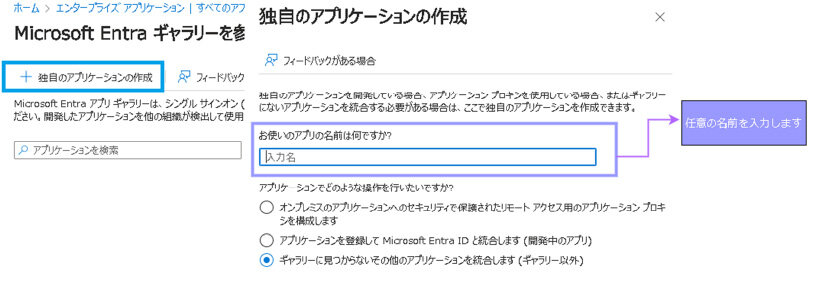

- "独自のアプリケーションの作成"をクリックし、任意の名前を入力してアプリケーションを作成します。Sysdig Monitor かつ Secure に SAML 認証を 行う場合は 2 つの"独自のアプリケーションの作成 "をする必要があります。

-

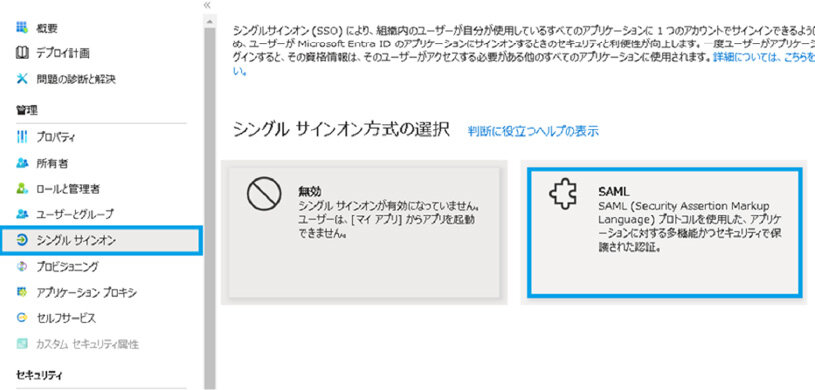

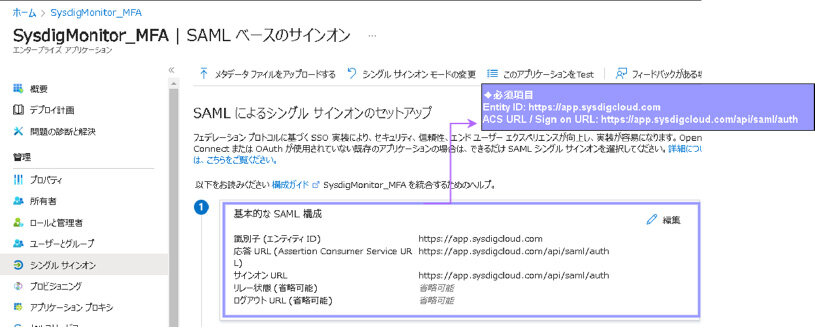

3.で作成したアプリケーションから"シングルサインオン"をクリックし、"SAML"を選択します。

- SAML構成を編集していきます。

お使いのSysdigリージョンによって識別子(エンティティID)、応答URL、サインオンURLが変化しますので下記ドキュメントのRedirect URLでご確認ください。

https://docs.sysdig.com/en/docs/administration/saas-regions-and-ip-ranges#redirect-urls-for-authentication

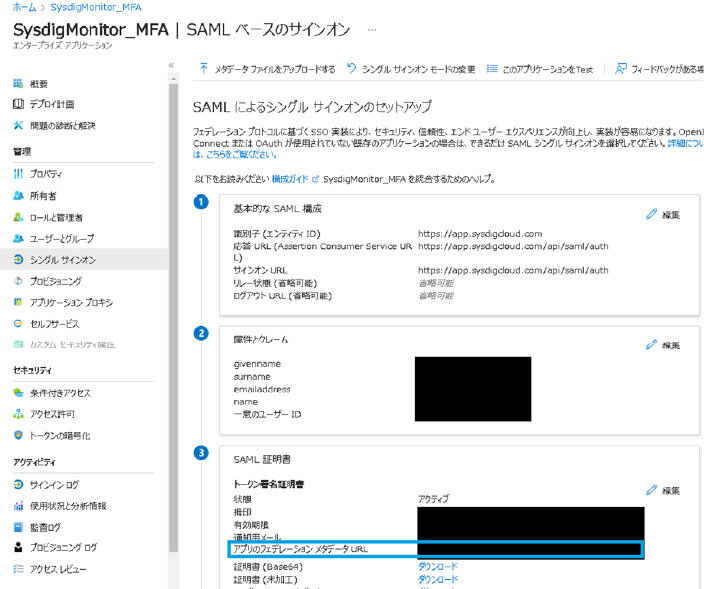

- "属性とクレーム"にある編集をクリックし、名前と名前空間を含むuser.mailのクレーム名をコピーします。

- SAML 証明書にある"アプリのフェデレーションメタデータ URL "をコピーします。

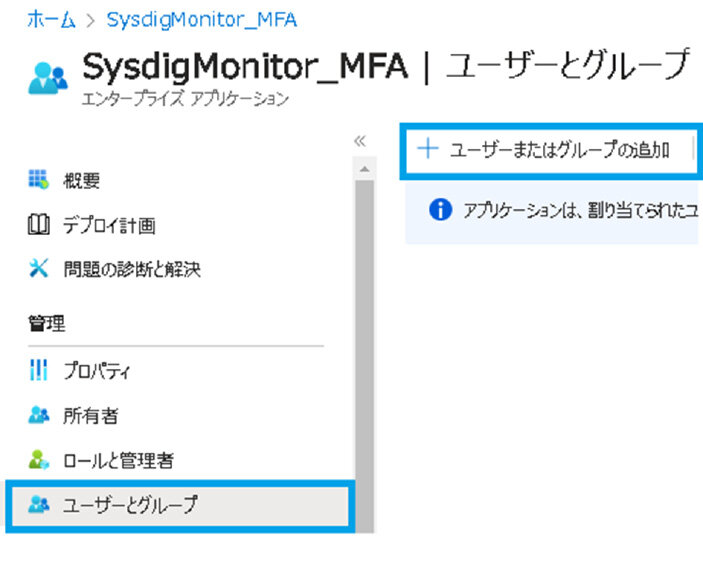

- 左ペインより"ユーザとグループ"を選択しSAML認証するユーザまたはグループを割り当てます。

【Sysdig側手順】

- Sysdig (monitor/secure) ログイン > Settings > Authentication(SSO) の 順にクリックします。

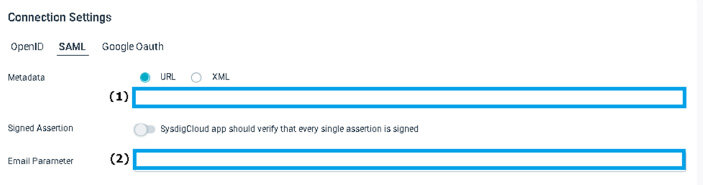

- Connection Settings を SAML に変更して 、作成した (monitor /secure)シングルサインオンのアプリのフェデレーションメタデータ URL を (1)に入力 します 。

- (2)には名前と名前空間を含むmailのクレーム名を入力します。

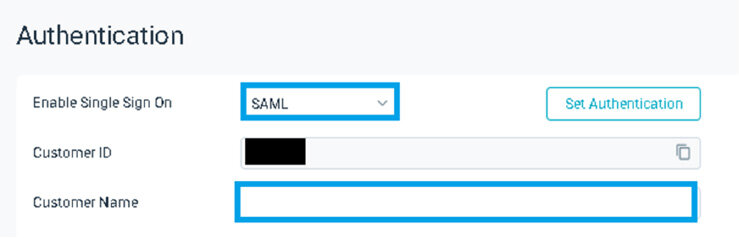

- Authentication上部にある"Enable Single Sign On"を SAML に 変更します。

- Customer Nameをコピーします。

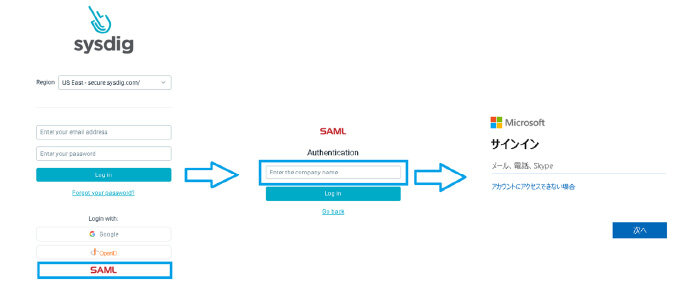

- Sysdigログイン画面でSAMLをクリックするとCompany Name を入力するように画面が推移しますので、でコピーした文字列を入力してください。

- Customer Nameが正しい場合、Azureの認証に移ります。

最後に

いかがでしたでしょうか。ユーザー認証をIdP側で行うことで、Sysdigログイン時に使用するユーザー名とパスワードの漏洩リスクを抑え、IdP側で多要素認証を設定することによりセキュリティ向上が見込めます。

また今回ご紹介できませんでしたが、SAML認証を行った際IdPのグループとSysdigのTeamsをマッピングし、希望するRoleとTeamsに割り当てるGroup Mappingという運用に役立つ機能が実装されています。ご興味あれば本サイトのお問い合わせフォームからご相談ください。

本ブログでは次回以降もSysdigやコンテナ、Kubernetesを中心としたセキュリティやモニタリングについてとりあげていきたいと思います。

それでは、またの機会に!

※今回ご紹介した機能の詳細情報は下記URLに掲載されております。

◆SAML (SaaS)

◆Configure Microsoft Entra ID for SAML

担当者紹介

- 担当者名

- 田邊 正燿

- コメント

- Sysdigを中心にコンテナ・Kubernetes・クラウド領域の業務に従事しています。

- 保有資格

- Certified Kubernetes Administrator

SCSK技術者ブログ

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた