【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

皆さん、こんにちは!

第16回担当の川杉です。第13回に引き続きFalcoを初めて触る人向けに向けたご紹介いたします。

それでは早速見ていきましょう!

Falcoって難しい?

以前本ブログにてFalcoについてご紹介しました。FalcoはSysdig社が開発したOSSで、Sysdigの商用版に組み込まれています。ルールベースでふるまい検知が定義されており、これを俗にFalcoルールと呼びます。Falcoルールを読み解くことで脅威検知がトリガーされた理由を知ることができ、セキュリティインシデントの調査を進める上では非常に強力です。 しかしながら、Sysdigの提案をしていると「Sysdigの脅威検知ってすごくいい機能だけど、ちゃんと運用できるか不安」という声をいただくことがよくあります。特にFalcoルールを初めて見ると「複雑そう」、「難しそう」と忌避感を持たれる方が多くいらっしゃる印象です。そこで今回はFalcoが難しいというイメージを払しょくするためにFalcoルールの学習がとてもはかどるSysdig Sageの活用方法をご紹介します!

Falcoが難しいと思われてしまう理由を考えてみる

考えてみると以下のようなものが初学者のハードルとなっている気がします。

- Falcoドキュメントの最新情報が英語しかない

- 設定可能なフィールド数がとても多い

- 学習に適当な情報が乏しい(ルールの作成方法に焦点をあてた情報があまりない)

まとめると、ドキュメントに記載されている情報は豊富なものの、利用方法についての情報が乏しく、英語が苦手な人には手を出しづらいことで学習のハードルが高くなっているようです。

今回は上記のような課題をSysdig Sageでどの程度解決できるか試していきたいと思います。Sysdig Sageは最近登場したSysdigの生成AI機能で日本語にも対応しており、Sysdigが提供しているFalcoルールの内容や、作成方法の知見などを提供します。

下記のようなユースケースで得られる情報を見ていきましょう。

- Falcoルールの検知条件の詳細を調べたい

- 特定の条件に合致するFalcoルールの作り方を知りたい

実際に使ってみよう

今回はユースケース① Falcoルールの検知条件の詳細を調べたい をやってみましょう。

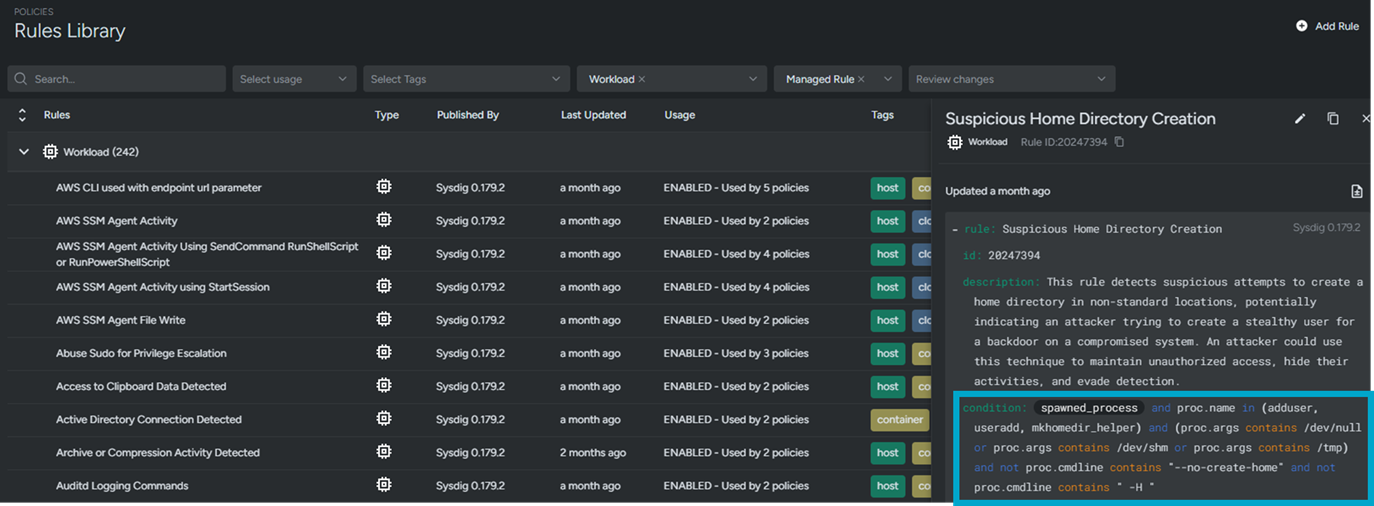

Sysdigにログインして、"Policies"にある"Rules Library"から気になるルールを調べてみます。

今回は、" Suspicious Home Directory Creation"について調べてみます。ルール名からもわかる通り、このルールはホーム ディレクトリを作成する疑わしい試みを検出するものとなります。攻撃者がバックドア用のステルス ユーザーを作成しようしている場合などに検知されます。

Falcoルールの内容を調べる際に一番重要な情報はCondition句です。Condition句はふるまい検知の定義であり、ここに記載された条件を元に怪しいふるまいを検出します。

この内容を把握することで発報されたセキュリティイベントがトリガーされた理由をユーザー側で判断できます。

下画像の青枠部分がCondition句となります。

今回のルールでは下記のような内容が書かれております。

condition: spawned_process and proc.name in (adduser, useradd, mkhomedir_helper) and (proc.args contains /dev/null or proc.args contains /dev/shm or proc.args contains /tmp) and not proc.cmdline contains "--no-create-home" and not proc.cmdline contains " -H "

この内容について自力で調べる場合は下記URLのFalcoドキュメントでproc.nameなどのフィールド値が何を指すのか1つ1つ調べて確認する必要があります。結構時間がかかりそうですね。

https://falco.org/docs/reference/rules/supported-fields/

それではSysdig Sageに尋ねてみましょう。下記のようにCondition句全体が何を指しているのか聞いてみました。

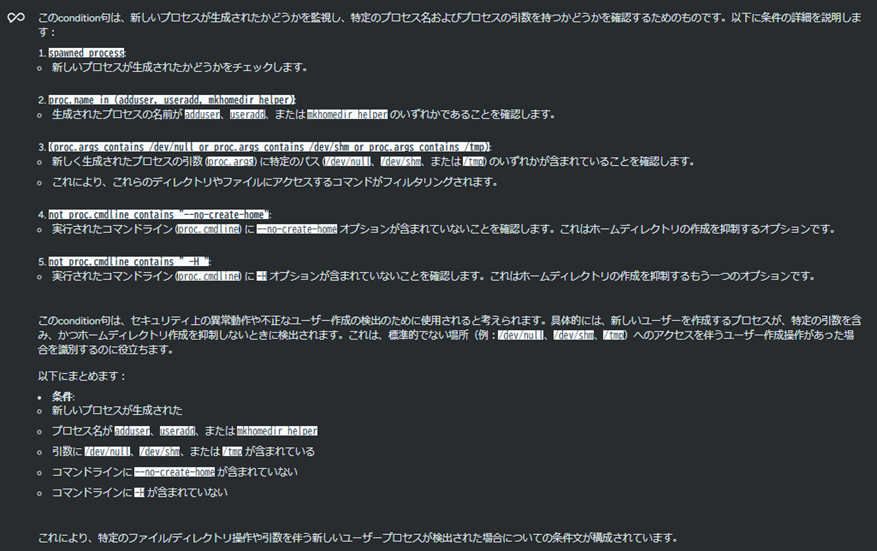

結果、下記の内容を教えてくれました。

Andで区切られた内容ごとにフィールド値を含めた検知条件を日本語で教えてくれるので、内容の理解がはかどりますね。

さらに深掘りしてみましょう。

例えば、回答内の"mkhomedir_helper"が何を意味するのか聞いてみます。

結果は以下の通りです。

回答内のわかりづらい箇所を深掘りしていくことで深い知見を得ることができますね。

最後に

今回はSysdig Sageを使ってFalcoの理解を深める記事でした。

今回紹介できなかったユースケース②は次号のブログでご紹介いたします。

それにしてもメーカー純正の生成AI機能で、Sysdigについて深い情報を提供してくれるのはありがたいですね。

それでは、またの機会に!

※今回ご紹介した機能の詳細情報は下記URLに掲載されております。

https://docs.sysdig.com/en/docs/sysdig-secure/sage/

Falcoについて詳しく知りたい方は下記の資料も併せてご覧ください。

https://sysdig.jp/blog/intro-runtime-security-falco/

担当者紹介

- 担当者名

- 川杉

- コメント

- 3年ほど前からSysdigを中心にコンテナ・Kubernetes領域で仕事をしています。社内でコンテナ技術の啓蒙活動も積極的に行っています。

- 保有資格

- Certified Kubernetes Administrator

Certified Kubernetes Security Specialist

SCSK技術者ブログ

Sysdigで実現するKubernetesのSOAR!新機能「Automation」でセキュリティ運用を自動化してみた

今のSysdig Secureはどう選ぶ?現在のライセンス体系を分かりやすく解説

FIM Policyで可視化する コンテナ内ファイルの変更

Sysdigのサプライチェーンポリシーを試してみる

Sysdig MCP Server x Claude Desktopを試してみました【セットアップから実践まで】

Sysdig運用の基本!トラブルシューティングのポイントを解説

クラウドにおけるサーバーレスワークロードの保護:Sysdig Secureによるアプローチ

Platform Engineering Kaigi 2025 参加レポート

検知から対応をシームレスに! Sysdigの新機能「Response Action」でインシデント対応を迅速化

【SCSK技術者によるブログ】生成AIでSysdigエージェントのアップグレードを効率化 〜Helm values.yamlの移行作業を自動化〜

【SCSK技術者によるブログ】Sysdigの「Search」機能を体験!生成AIでクエリの学習コスト無しに脆弱性調査

【SCSK技術者によるブログ】ゼロトラスト文脈でのクラウドセキュリティ、そしてSysdig

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ネットワークポリシー編~

【SCSK技術者によるブログ】生成AIで過検知対策を効率化!Sysdig Sageの実力検証

【SCSK技術者によるブログ】なぜ今、Sysdigが選ばれるのか?動画で解説!クラウドネイティブセキュリティの最前線 - SCSKの日本語伴走サポートで安心導入

【SCSK技術者によるブログ】Serverless AgentがAzure Container Appsに対応しました

【SCSK技術者によるブログ】システムコール分析における生成AIの活用

【SCSK技術者によるブログ】Sysdig情報アップデート~AWS連携にS3オプションが追加されました~

【SCSK技術者によるブログ】Falco初学者講座 - Exceptions編

【SCSK技術者によるブログ】Falco初学者講座 - List/Macro編

【SCSK技術者によるブログ】コンテナの電力消費をSysdig Monitorで監視してみよう

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~Contianer Drift編~

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう②

【SCSK技術者によるブログ】~Falco初学者に送る~ Sysdig SageでFalcoを勉強してみよう①

【 SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた(Monitor編)

【SCSK技術者によるブログ】Falco初学者講座 - condition編

【SCSK技術者によるブログ】Sysdig Sageを使ってみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編②~

【SCSK技術者によるブログ】Sysdigをセキュアに使おう~IP Allowlist編~

【SCSK技術者によるブログ】Node ExporterをSysdig Monitorに連携してみた

【SCSK技術者によるブログ】Sysdigの設定をTerraformで管理してみた

【SCSK技術者によるブログ】CNAPPの理解とSysdigのカバレッジ

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~マルウェア検知編~

【SCSK技術者によるブログ】Sysdigのライセンス体系

【SCSK技術者によるブログ】Sysdig とMicrosoft Entra ID間でSAML認証設定を試してみた

【SCSK技術者によるブログ】Sysdigと組み合わせて効果的なソリューションのご紹介 ~ポリシーエンジン編~

【SCSK技術者によるブログ】Sysdigの脅威検知はFalcoだけじゃない ~AWSサインインなりすまし検知編~

【SCSK技術者によるブログ】Sysdig SecureのRisks機能を試してみた