本番環境におけるコンテナイメージスキャン、12のベストプラクティス

本記事では、セキュリティリスクを管理しながらアプリケーション配信を遅らせないための、コンテナとKubernetes実行のための12のイメージスキャンベストプラクティスについて紹介しています。

Secure DevOpsまたはDevSecOpsと呼ばれるこのアプローチは、開発から本番までのライフサイクル全体にわたりセキュリティと監視を統合し、安全で高性能なアプリケーション提供を可能にします。

イメージスキャンは、脆弱性を早期に検出しブロックすることで防御の最前線となり、実装と自動化が容易です。

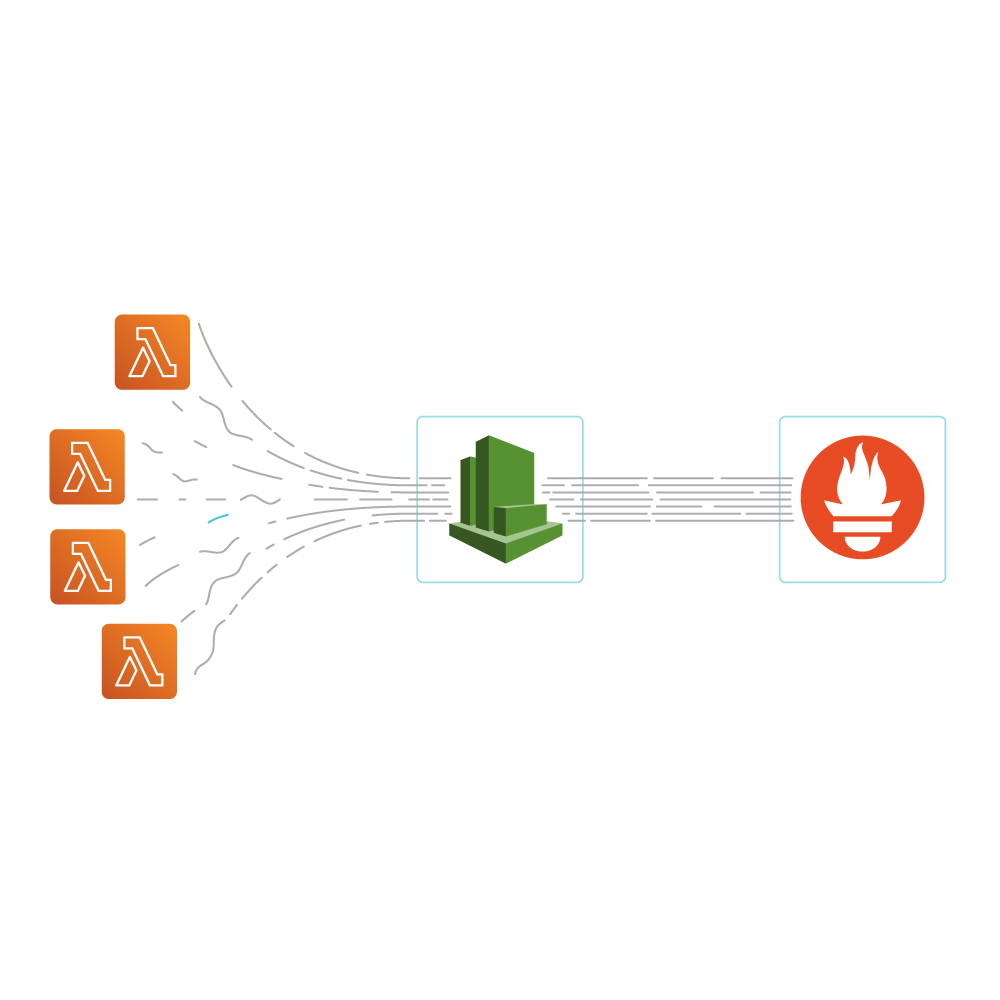

このプロセスはCI/CDパイプラインに簡単に組み込め、自動化によってチームはアプリケーションデプロイメントを速めることができます。

ベストプラクティスには、CI/CDパイプラインにイメージスキャンを組み込むこと、インラインスキャンの採用、レジストリでのイメージスキャン実行、Kubernetesアドミッションコントローラーの活用などが含まれます。