Sysdig Secureを使用したNIST SP 800-190アプリケーションコンテナセキュリティ

2017年にNISTがリリースしたSP 800-190は、コンテナテクノロジーのセキュリティ問題とイメージやコンテナランタイムセキュリティの推奨事項を説明しています。

Sysdig Secureは、Kubernetesやコンテナのデプロイメントを推進する際のセキュリティおよびコンプライアンスリスクを軽減するのを支援し、NIST 800-190に準拠するコンテナのコンプライアンスを提供します。

これにより、お客様はKubernetesおよびコンテナのコンプライアンスをデプロイメントライフサイクル全体で実施できます。

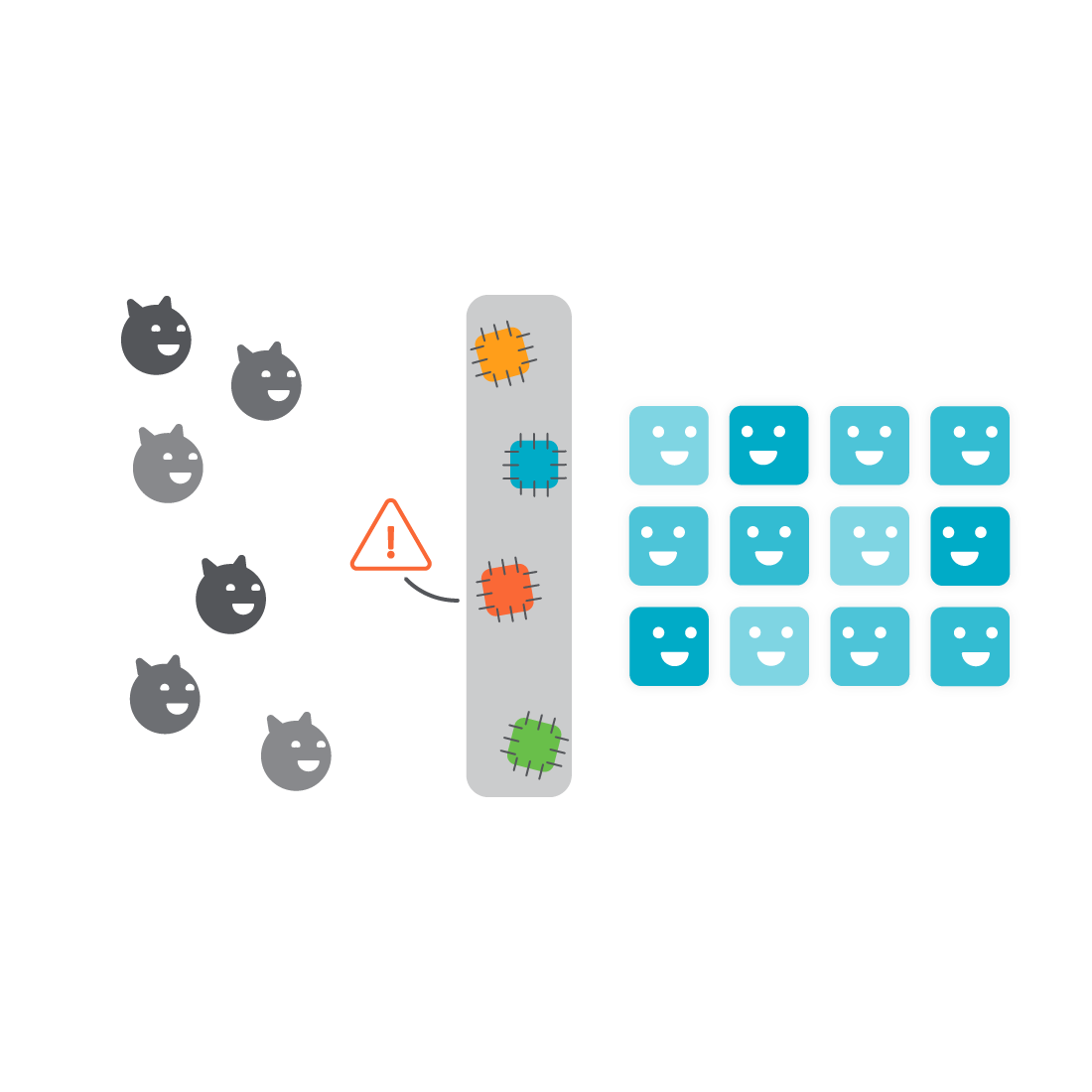

Sysdig SecureはCI/CDパイプラインツールと統合し、イメージがプロダクション環境やコンテナレジストリにプッシュされる前にスキャンを行います。

また、NIST 800-190コンプライアンスレポートを生成し、違反があった場合には柔軟なアラートを設定できます。

これにより、KubernetesおよびOpenShift環境で実行されるイメージのNIST 800-190標準の継続的なコンテナコンプライアンスが可能になります。