OPAを活用してアドミッションコントローラを用いてイメージスキャンを実行

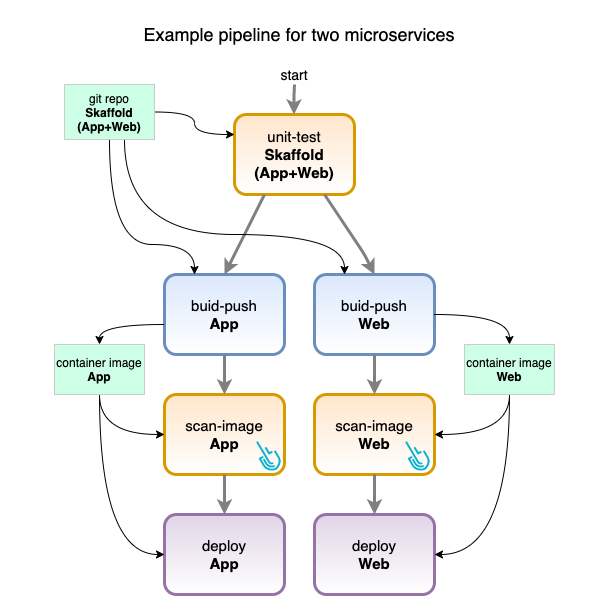

この投稿では、アドミッションコントローラーを使用してクラスターにスケジュールされる直前にコンテナイメージをオンデマンドでスキャンする方法について説明しています。

SysdigのOPAイメージスキャナーを使用して、イメージスキャン結果とアドミッションコンテキストを評価し、ポリシーベースの柔軟なアドミッション決定を実現します。

イメージスキャナーは、コンテナイメージの内容を分析し、脆弱性や不正な設定を検出します。

ただし、スキャンされるイメージセットを明示的に設定する必要があり、スキャン結果に基づいてイメージをデプロイできるかどうかを知ることが最終目標です。

アドミッションコントローラーにイメージスキャンを組み込むことで、スキャンは必要なときにのみトリガーされ、アドミッションの決定はイメージの名前とタグだけでなく、追加のコンテキストにも依存します。

OPAとrego言語を使用してアドミッションポリシールールを定義し、スキャン結果とアドミッションコンテキストの両方でルールを評価することで、高度なカスタマイズが可能になります。