Kubernetes セキュリティ向けのGoogle Cloud Security Command Center

Kubernetesのセキュリティにおいて、SysdigとGoogle Cloud Security Command Center (CSCC) を統合することで、Google Kubernetes Engine (GKE) クラスタとGoogle Cloud Platform (GCP) のセキュリティアラートを一元管理できます。

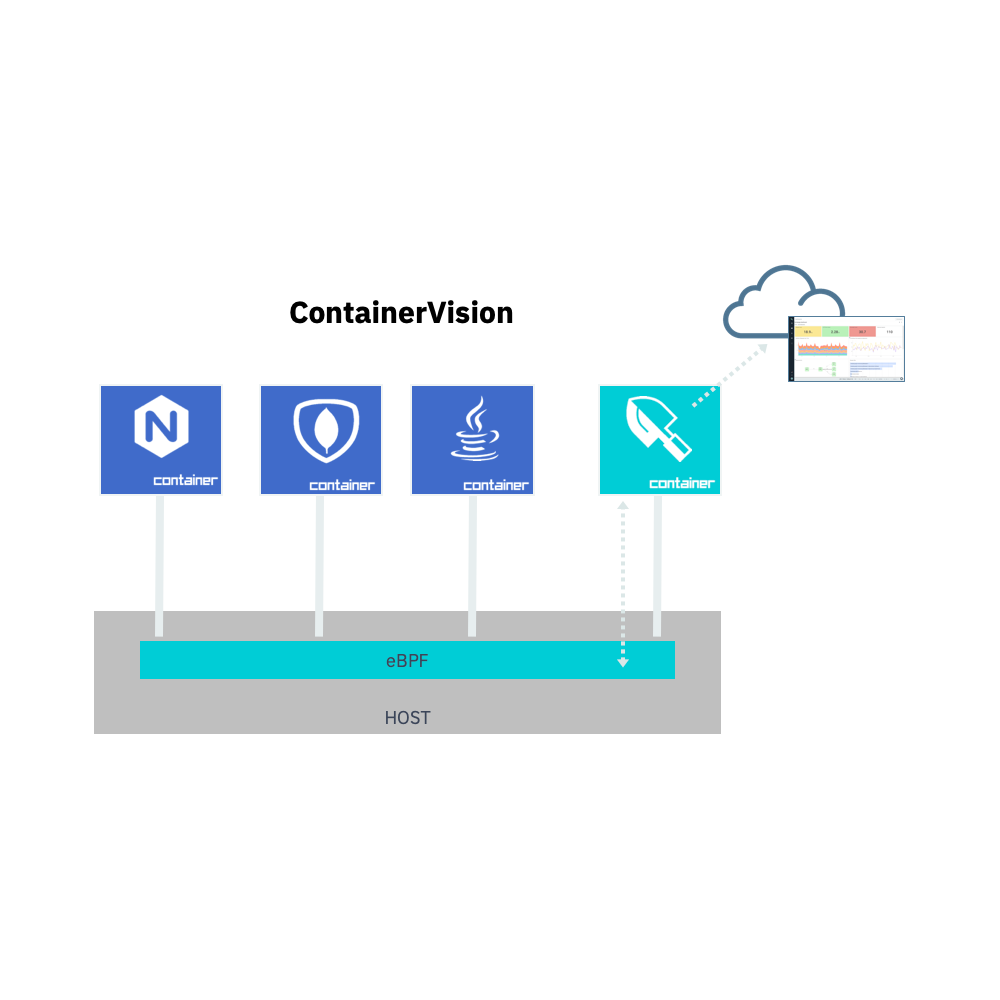

Sysdig Secureは、コンテナの可視性を提供し、脅威をブロックし、コンプライアンスを強化し、インフラストラクチャ全体の活動を監査します。

このインテグレーションにより、セキュリティイベントがGoogle CSCCに送信され、関連するKubernetesメタデータが追加されます。

これにより、Google Cloudのお客様は、関連するシグナルに注意を払い、Sysdigイベントを他のセキュリティ情報ソースと関連付けることができます。

Google App Engineアプリケーションとして実行する方法と、DockerコンテナイメージとしてKubernetes podとして実行する方法の2つのデプロイメントオプションがあります。