Falcoを使用してCVE-2020-8555を検出する

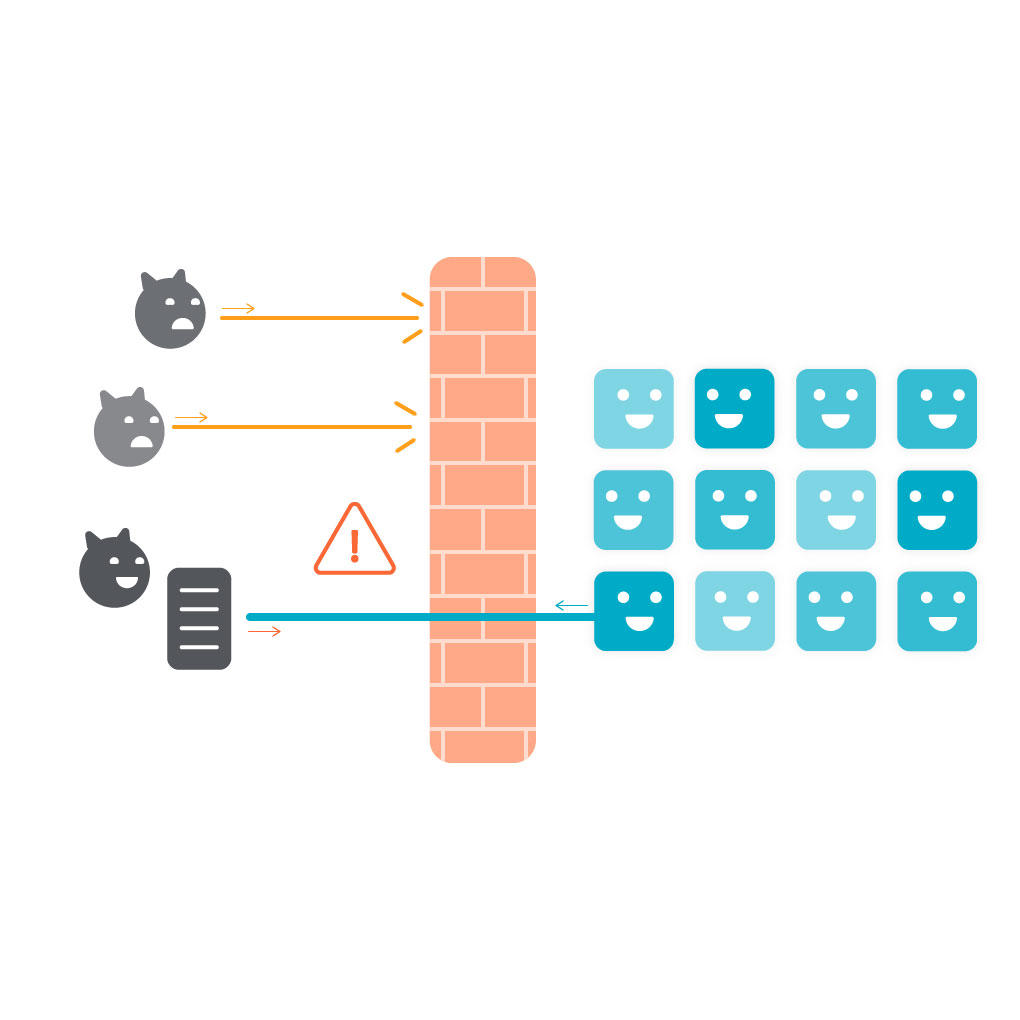

CVE-2020-8555は、kube-controller-managerのServer Side Request Forgery(SSRF)の脆弱性で、特定の許可されたユーザーがマスターのホストネットワーク内の保護されていないエンドポイントから最大500バイトの任意の情報を漏洩できるようにします。

この脆弱性は、GlusterFS、Quobyte、StorageFS、ScaleIOのボリュームタイプを使用してポッドを作成する権限を持つ攻撃者によって悪用される可能性があります。

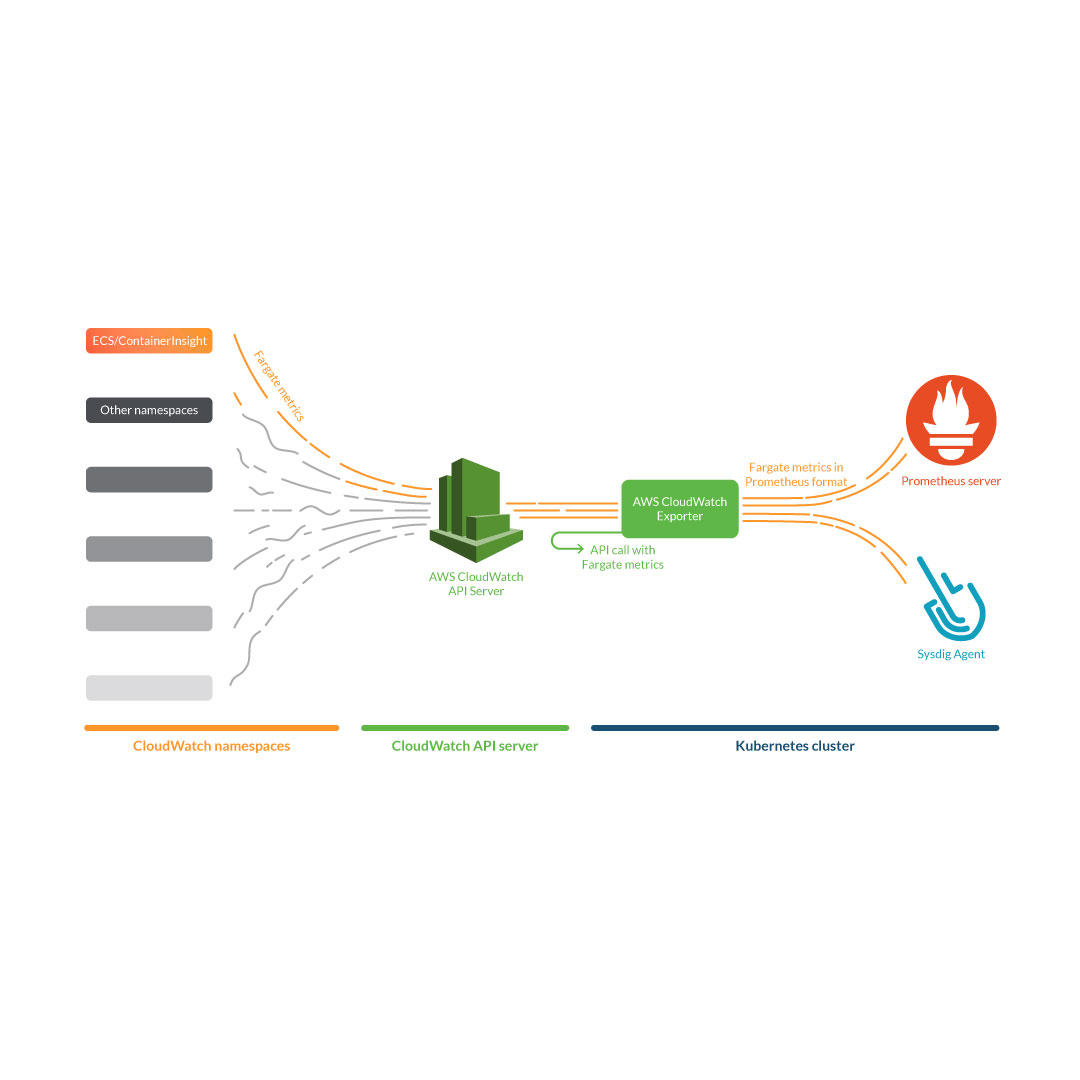

Falcoはこの脆弱性の悪用を検出するためのツールであり、カスタマイズ可能なルールによって異常な振る舞いを検出します。

Sysdig Secureは、イメージプロファイリングを使用してコンテナの予期される振る舞いを定義し、異常なアクティビティを検出するのに役立ちます。

アップグレードする前に、マスターでエンドポイント保護を追加するか、脆弱なボリュームタイプの使用を制限し、RBACを介してStorageClass書き込み権限を制限することで、この脆弱性を軽減できます。