クラウドログを利用したAWS上の不審なアクティビティの検知

AWSの「責任共有」モデルは、クラウドセキュリティにおいて組織とクラウドプロバイダーの責任を分けます。

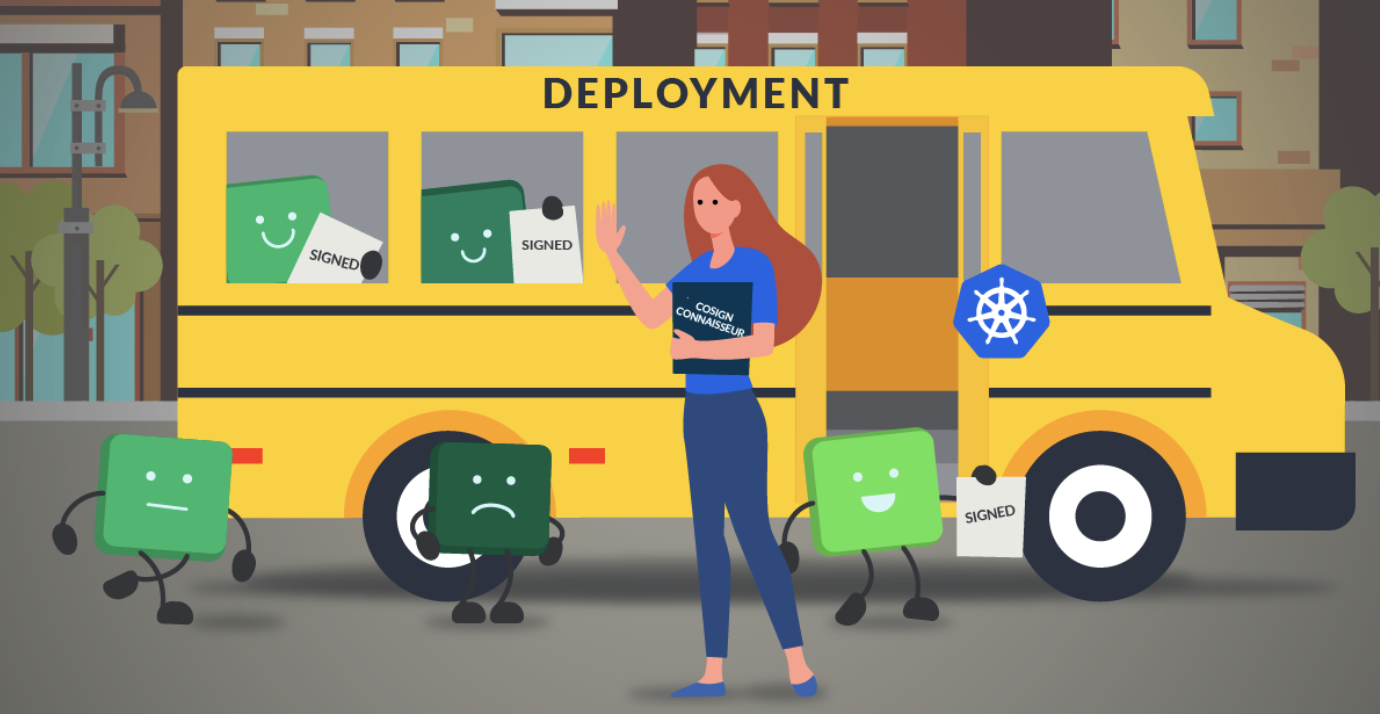

セキュリティを確保するためには、デプロイされるイメージの信頼性が重要です。

AWSは多様なサービスを提供するが、設定ミスや脆弱なコンテナイメージの使用などはセキュリティ問題を引き起こすリスクがあります。

AWSのCloudTrailはロギングサービスを提供し、ユーザーやマシンによって実行されたアクションを記録しますが、長期間の保持には追加の設定が必要です。

セキュリティイベントへの迅速な対応は、適切なベースラインの確立と、何が「正常」であるべきかを理解することに依存します。

CloudTrailでは、セキュリティ上の意思決定に必要なコンテキストを提供するが、セキュリティアラートの自動生成は行わないため、実務者がエンジニアリングを行う必要がある。

組織は、クラウドセキュリティポスチャー管理やSIEMシステムを利用して設定ミスを検出し、セキュリティリスクを管理するが、これらの方法には限界がある。

SysdigとFalcoを組み合わせることで、ストリーム検知を強化し、リアルタイムでの脅威検知と対応を可能にする。