Chain ging the Game - ランタイムがサプライチェーンをよりセキュアにする方法

この記事では、ソフトウェアサプライチェーンのセキュリティを強化するための重要な概念と戦略について解説しています。

ソフトウェアサプライチェーン攻撃のリスクを認識し、これに対処するために、FalcoやSysdig Secureなどのツールを活用することが推奨されます。

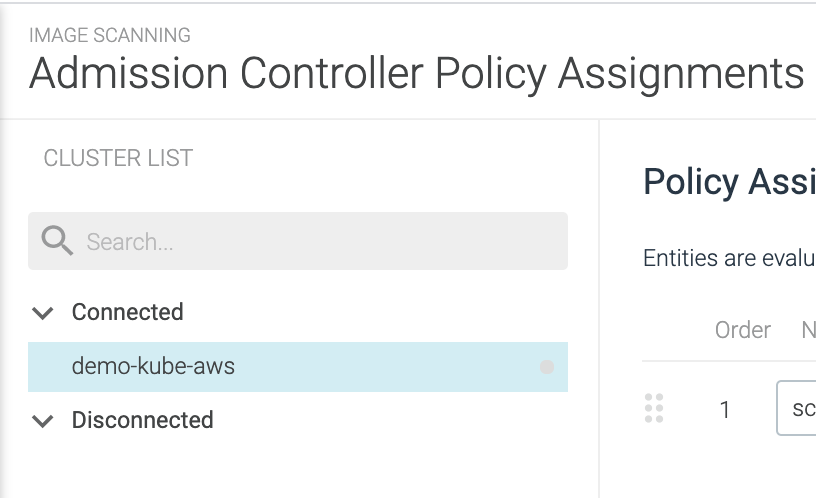

これらのツールは、ランタイムでの脅威検出やイメージスキャン、ビルド環境の保護を可能にし、ソフトウェア部品表(SBOM)の生成を通じて、使用されるコンポーネントの透明性を高めます。

また、大統領令によるセキュリティのガイドラインや、セキュリティ対策の導入に役立つヒントが提供され、ソフトウェアサプライチェーンのセキュリティを全面的に強化する方法が説明されています。