KubeflowとTensorFlowを標的とした新しいクリプトマイニング攻撃を検出

マイクロソフトは、Kubeflowインスタンスを標的にした新たな攻撃を発見し、悪意あるTensorFlowポッドを用いてMonero暗号通貨のマイニングに利用していることを報告しました。

Kubeflowは、Kubernetes上で機械学習タスクを実行するための人気フレームワークで、TensorFlowはその実装に使用されます。

機械学習ワークロードの高い処理能力要求が、クリプトマイニング攻撃のターゲットになりやすい理由です。

攻撃者は、KubeflowのUIダッシュボードにアクセスし、悪意のあるコードを実行しています。

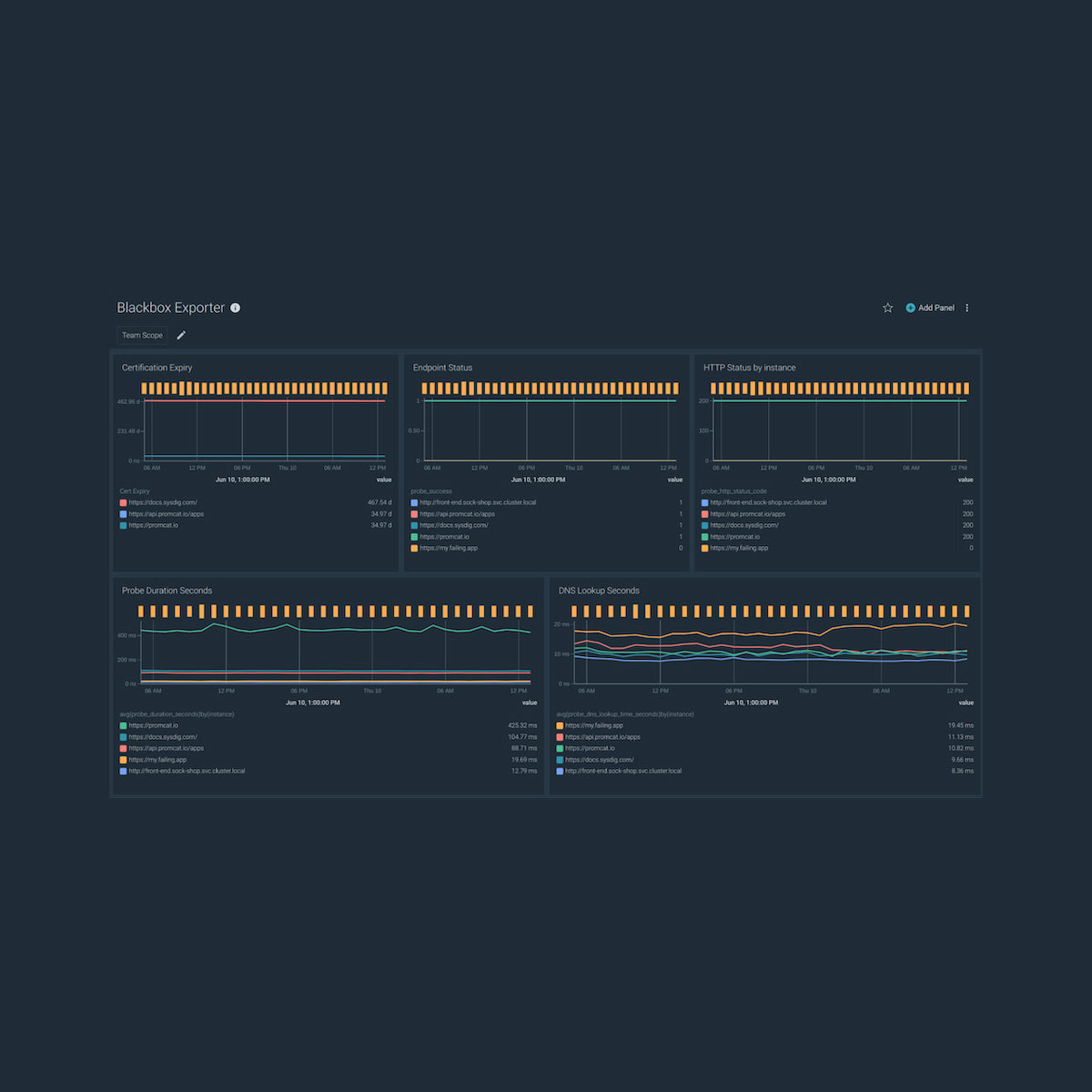

この記事では、攻撃の検出と軽減のための手順を提供し、FalcoやPrometheusを使用した攻撃の検知方法を紹介しています。

セキュリティのベストプラクティスの適用と、強力な認証メカニズムの使用が、この種の攻撃を軽減する鍵となります。