サーバ・コンテナの統合セキュリティ強化:Sysdig × JP1 連携構築ガイド(実践スクリプト付き)【日立製作所様による寄稿記事】

はじめに

本記事はSysdigをより便利に使うことを目指すソリューション検証を連載で紹介する第1回となり、執筆は日立製作所が担当します。

検証をSCSK様にご支援いただいた縁で、この場をお借りして情報発信する機会をいただきました。

試行錯誤しながらの連載となるので、肩の力を抜いて閲覧いただければと思います。

第1回である本記事は、Sysdigと統合管理ツールJP1で連携したソリューションについてご紹介します。

コンテナセキュリティ運用の課題

コンテナの利用が広がる中、コンテナやクラウド環境の可視化、セキュリティ強化は企業にとって重要な課題となっています。

Sysdigは、こうした課題に対応するため、コンテナを中心にクラウド全体の可視性とセキュリティを統合的に提供するプラットフォームとして注目されています。

Sysdigでは、リアルタイムの脅威検知やポリシー違反の可視化、ランタイムでのイベント検知など様々な機能を持ち合わせています。

しかし、運用現場の視点で見ると、検知後のアクションや既存の運用フローへの統合にはまだ課題が残ります。

たとえば

「検知はできても、既存の監視運用チームがそのまま対応できる仕組みがない」

「Sysdig単体では、社内のイベント管理基盤と連携しにくい」

「問題発生時に即時対応したいので、対処を自動化したい」

こうした課題を解消するために、SysdigとJP1を連携させるアプローチが有効であると考えます。

Sysdigの検知イベントを、既存の運用管理基盤であるJP1に取り込むことで、既存の監視・通知ルールや運用手順を活かしたまま、コンテナ環境にも対応した統合監視を実現することができます。

本記事では、SysdigイベントをJP1で活用するための構成案を紹介します。

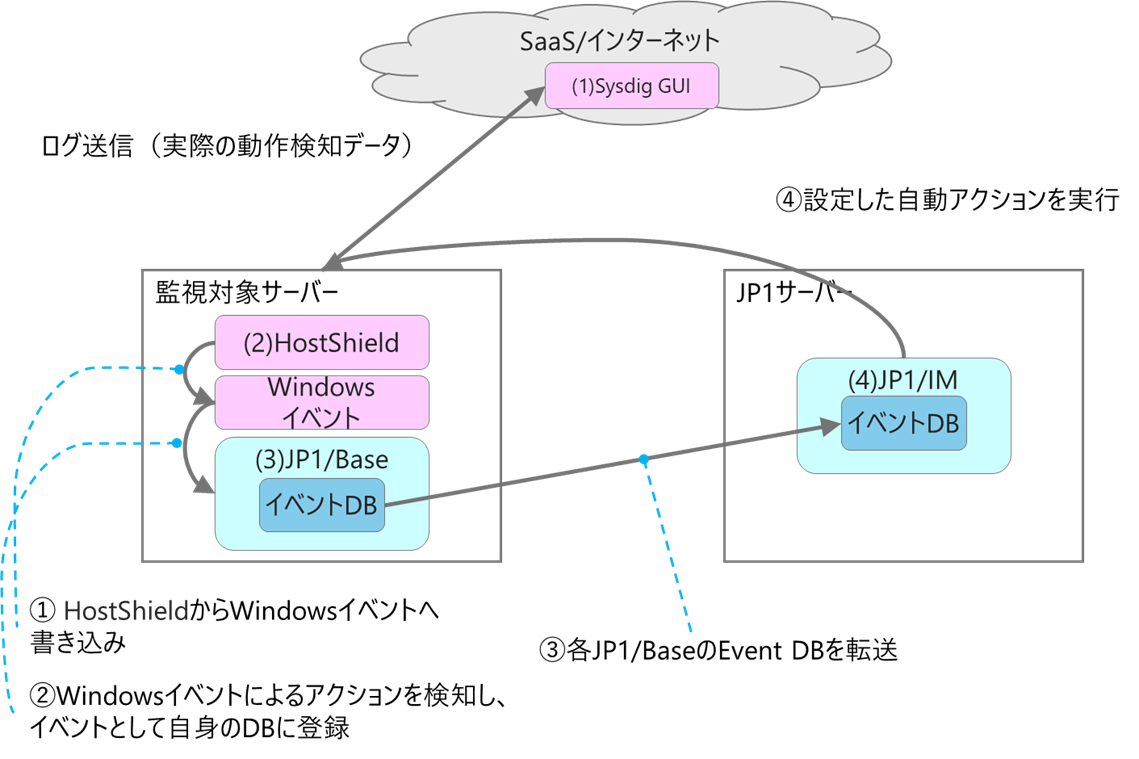

Sysdig×JP1連携構成案の紹介

本構成では、Host Shieldが検知したイベントをWindowsイベントログに出力し、JP1/Baseがそのログを読み取り、JP1/Integrated Management 3に通知します。 必要に応じて自動処理の実行も可能です。

各オブジェクトの役割

| オブジェクト名 | 役割 | |

| (1) | Sysdig GUI | Agent管理、ポリシー設定、ダッシュボード表示 |

| (2) | Host Shield | Sysdigのホストエージェント ホスト上のイベント・メトリクス収集、Windowsイベントログ出力 |

| (3) | JP1/Base | WindowsイベントログをJP1イベントに変換し、JP1/IMへ通知。イベント条件に応じてローカルアクション実行 |

| (4) | JP1/Integrated Management3 | JP1イベントの集中管理、GUI表示、通知、必要に応じて自動処理を指示 |

検証内容

今回の検証は、SysdigとJP1の連携構成を実際の環境で確認し、以下の目的を達成することを目指します。

- Sysdig Host Shieldで検知されたイベントがWindowsイベントビューアーに出力されていることを確認

- Windowsイベントビューアーに出力されたSysdig Host ShieldのイベントがJP1/IMに通知され、イベント一覧に表示ができていることを確認

検証環境の概要

今回の検証では、SysdigとJP1の連携を確認するため、以下の環境を構築しました。

監視対象サーバーをWindowsOSで構築し、JP1サーバーと連携した実環境で動作確認を行うことを目的としています。

〇Windows環境

- WindowsServer 2022

- Sysdig Host Shield

- Prometheus Bundle

- JP1/Base

〇JP1サーバー

- Windows Server 2022 Datacenter

- JP1/Integrated Management 3

WindowsイベントとSysdigの連携手順

SysdigとJP1の連携にあたって、Sysdig Host Shieldで検知したイベントを常時JP1/IM上で確認できるようにするために必要なステップは大きく分けて3つあります。

- Sysdig Host Shieldで検知されたイベントをWindowsイベントログに出力させる

- 出力させたWindowsイベントログをJP1イベントに変換する

- Sysdig Host Shieldで検知されたイベントをWindowsイベントログに出力させるスクリプトをタスクスケジューラーで実行させる

ステップごとに具体的な手順を紹介します。

1. Sysdig Host Shieldで検知されたイベントをWindowsイベントログに出力させる

Sysdig Host Shieldが出力するログは"C:\Program Files\Sysdig\Shield\Logs"に「host-shield.log」としてテキストファイルに書き込まれます。

このログの内容をWindows PowerShellを利用してWindowsイベントログとして出力させます。

(手順)

(1) 下記スクリプトをWindows PowerShellで実行します

# Sysdig Agent のログファイルパス

$logFile = "C:\Program Files\Sysdig\Shield\Logs\host-shield.log"

# イベントログソース

$source = "SysdigHostShield"

# ソースが存在しない場合は作成

if (-not [System.Diagnostics.EventLog]::SourceExists($source)) {

New-EventLog -LogName Application -Source $source

}

# ファイル監視

Get-Content -Path $logFile -Wait -Tail 0 | ForEach-Object {

$line = $_

# エラー/警告/情報行をイベントログに転送

if ($line -match "ERROR") {

Write-EventLog -LogName Application -Source $source -EntryType Error -EventId 4000 -Message $line

}

elseif ($line -match "WARN") {

Write-EventLog -LogName Application -Source $source -EntryType Warning -EventId 4001 -Message $line

}

else {

Write-EventLog -LogName Application -Source $source -EntryType Information -EventId 4002 -Message $line

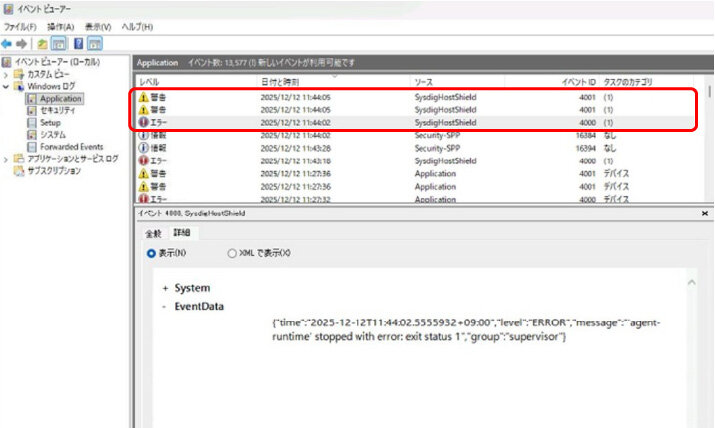

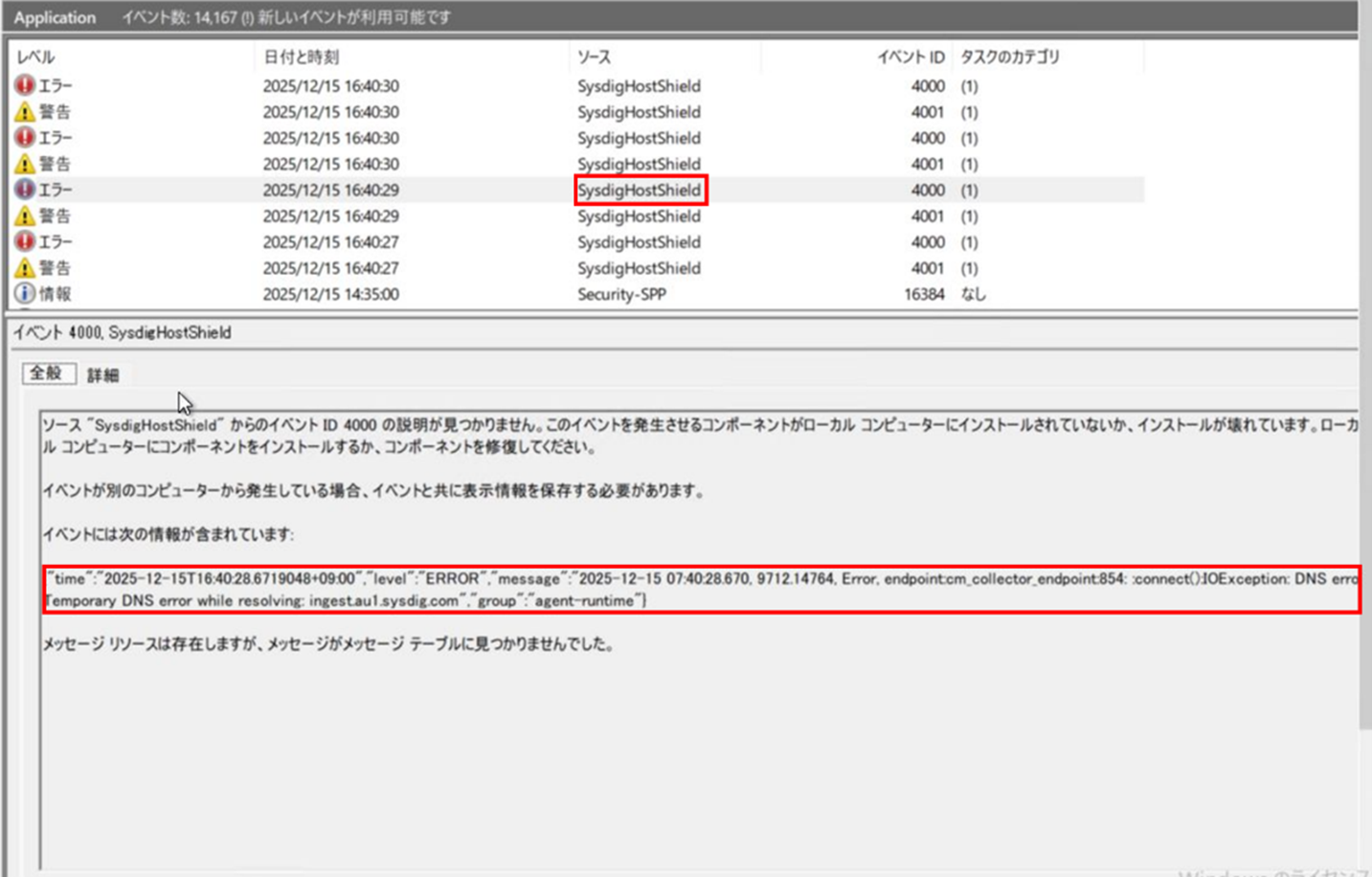

(2) Windowsイベントログとしてイベントビューアーに表示されることを確認します。

※赤枠で囲った部分がWindowsイベントログに変換されたSysdig Host Shieldで検知されたイベント

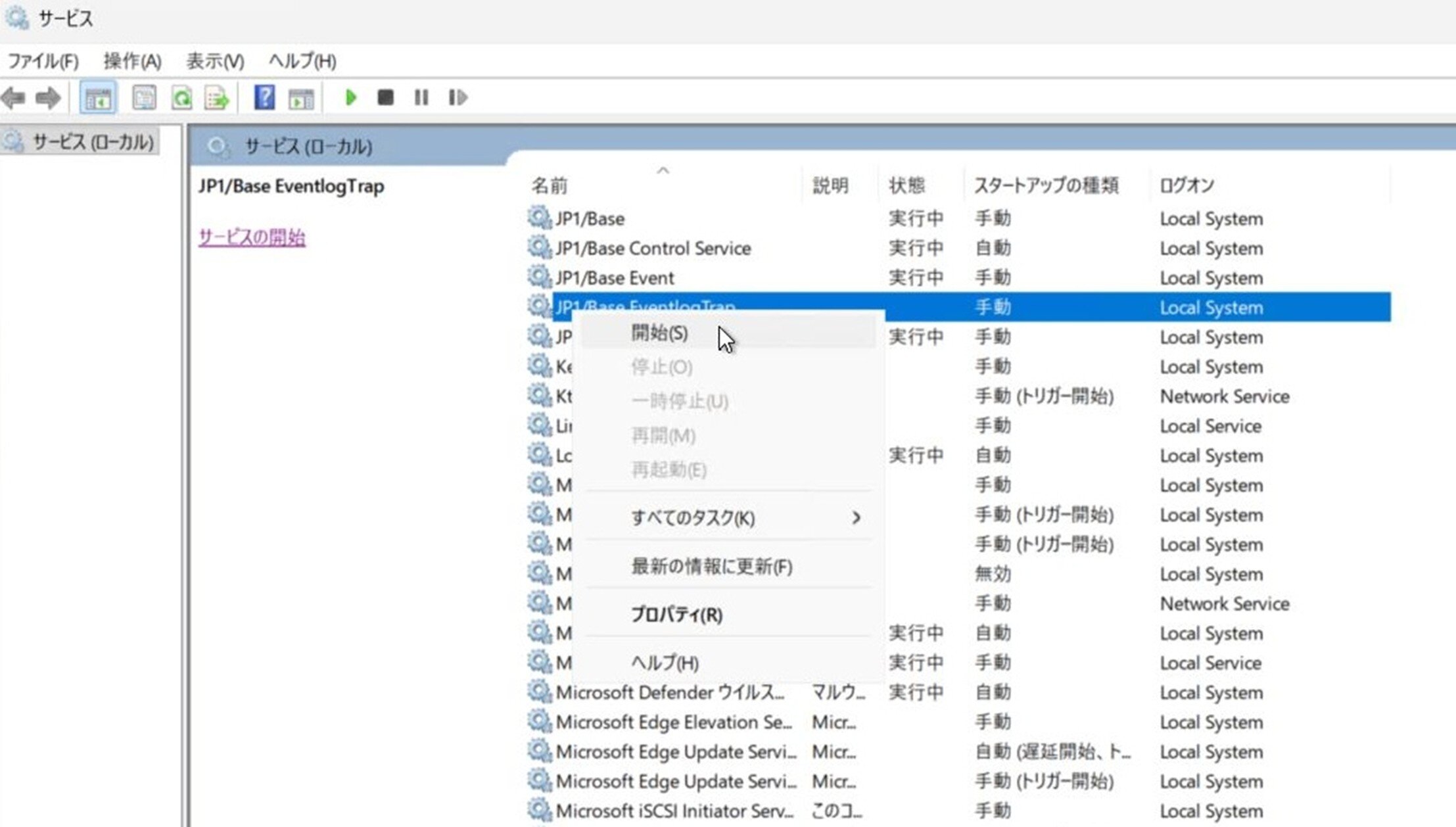

2. WindowsイベントログをJP1イベントに変換する

JP1/Baseはイベントログトラップ機能を利用することで、WindowsイベントログをJP1イベントに変換させ、WindowsイベントログをJP1イベントとして扱うことが可能です。

この機能を利用して、Windowsイベントログに出力させたSysdig Host Shieldで検知されたイベントを、JP1/IMへ通知・表示させることが可能になります。

(手順)

(1) [コントロールパネル]の[サービス]ダイアログボックスから,「JP1/Base EventlogTrap」の名称のサービスを起動させて、イベントログトラップサービスを起動させます

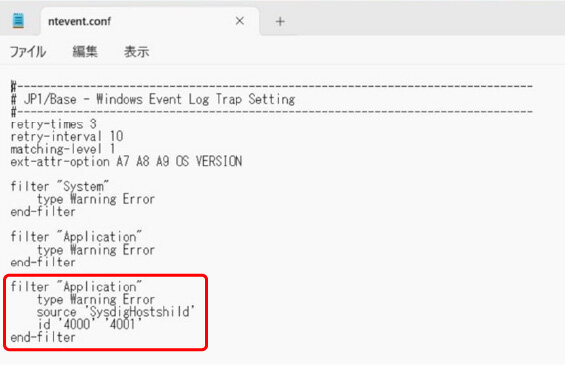

(2) イベントログトラップ動作定義ファイル(ntevent.conf)を編集し、JP1イベントに変換するWindowsイベントログを指定します。

※赤枠で囲った部分が追記箇所

フィルター文でJP1イベントに変換するWindowsイベントログを指定

(3) イベントログトラップ動作定義ファイル(ntevent.conf)の変更内容を反映させます。

jeveltreload

KAVA3008-I イベントログトラップのリロードが完了しました。

(4) 設定内容を確認します

jbsgetopinfo -o evttrap

稼働しているイベントログトラップの動作定義情報が出力されます。

(5) Windowsイベントビューアーに出力されたSysdig Host ShieldのイベントがJP1/IMに通知され、イベント一覧に表示ができていることを確認できたら、連携完了です。

3. Sysdig Host Shieldで検知されたイベントをWindowsイベントログに出力させるスクリプトをタスクスケジューラーで実行させる

ステップ2までだと、Sysdig Host Shieldで検知されたイベントのWindowsイベントログへの変換がPowerShell上で直接実行されているだけの状態です。なので、サーバーのシャットダウンや再起動が行われると、Sysdig Host Shieldで検知されたイベントがWindowsイベントログへ出力されず、JP1との連携が切れてしまいます。そのため、システムの起動時をトリガーにタスクスケジューラーで実行することでサーバーの起動状況にかかわらずSysdigとJP1の連携を継続させることができます。

(手順)

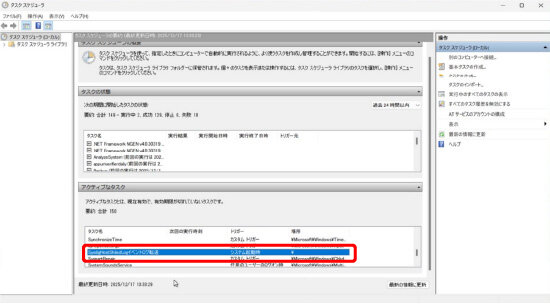

(1) タスクスケジューラーを開き、新しい基本タスクを作成します。

タスクの実行トリガーを「コンピューターの起動時」にして作成することで、対象のサーバーが起動している時は常にスクリプトの自動実行ができます。

タスクの設定内容は下記の通りです。

設定内容はあくまで弊環境に合わせたものになりますので、実行環境に合わせた設定内容に調整してください。

| 設定項目 | 設定内容 |

| タスクトリガー タスクで実行させる操作 |

コンピューターの起動時 プログラムの開始 |

| 実行させるプログラム | Powershell.exe |

| 引数の追加 | -ExecutionPolicy Bypass - File "実行させたいスクリプトのパス" |

(2) タスクが一覧に追加されます。

※赤枠で囲った部分が、作成したタスク「SysdigHostShiledLogイベントログ転送」

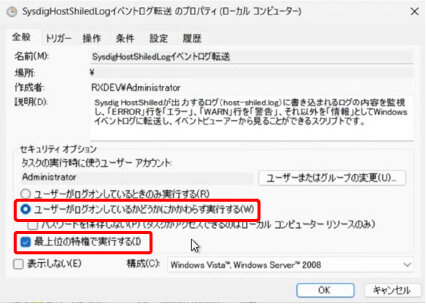

(3) [プロパティ]を開き、[全般]タブの[セキュリティオプション]で「ユーザーがログオンしているかどうかにかかわらず実行する」を選択し、「最上位の特権で実行する」にチェックを入れ、「OK」をクリックします。

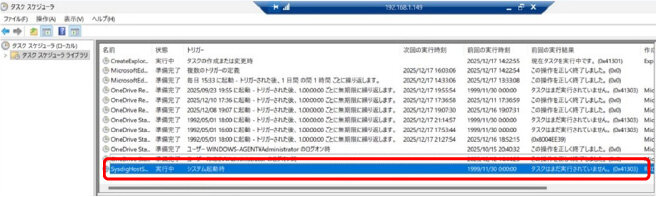

(4) 作成したタスクの状態が実行中であることを確認します

※赤枠内、タスクの状態が実行中になっていることが分かる

検証結果

1.Sysdig Host Shieldで検知されたイベントがWindowsイベントログに出力されていることを確認

結果:

Sysdig Host Shield上で「WARN」もしくは、「ERROR」で記録されたログを検知し、Windowsイベントビューアーに正常に出力されることを確認しました。 ※今回の検証では「ERROR」イベントを例として紹介します。

確認ポイント:

- Sysdig Host Shieldのログファイル上で出力されている「WARN」ログがWindowsイベントビューアーに表示されていること

※画像内の青色で選択されているイベント - Windowsイベントのソースが「Sysdig Host Shield」となっていることを確認

{"time":"2025-12-15T16:40:29.6881052+09:00","level":"ERROR","message":"2025-12-15 07:40:29.686, 9712.9896, Error, endpoint:cm_collector_endpoint:854: :connect():IOException: DNS error: Temporary DNS error while resolving: ingest.au1.sysdig.com","group":"agent-runtime"}

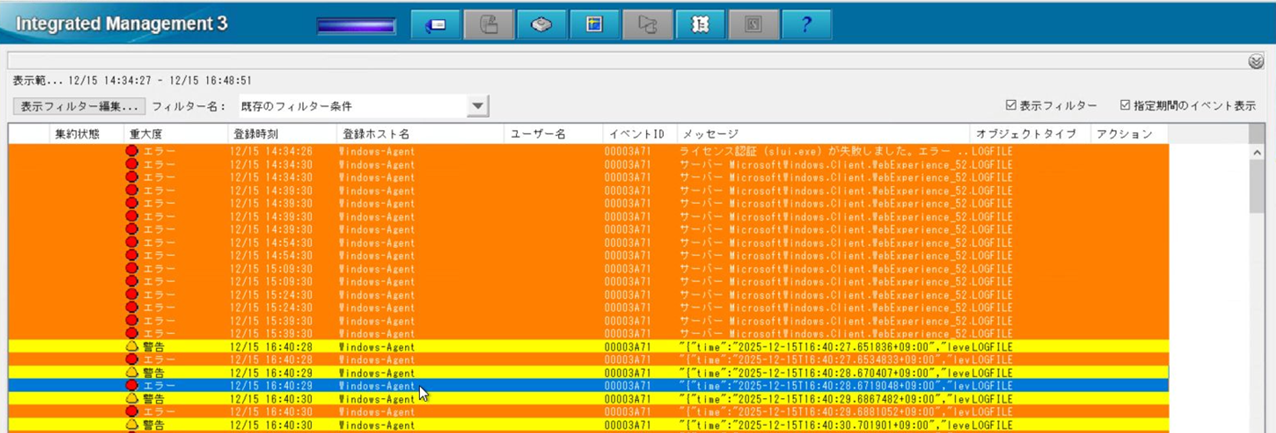

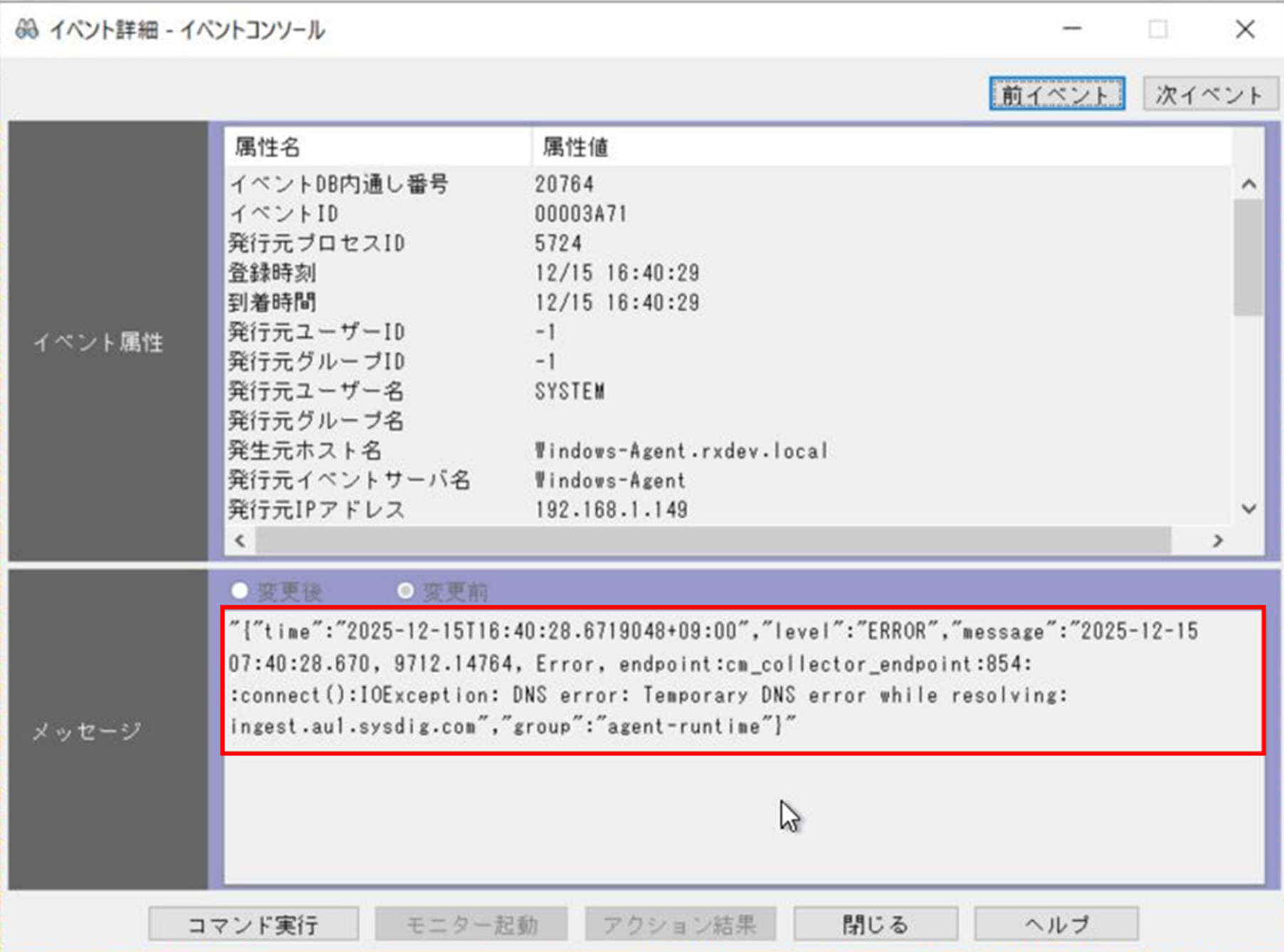

2.Windowsイベントビューアーに出力されたSysdig Host ShieldのイベントがJP1/IMに通知され、イベント一覧に表示ができていることを確認

結果:

1で確認したWindowsイベントビューアーで出力されていたSysdig Host ShieldのログがJP1/IM上で正常に表示されていることが確認できました。

確認ポイント:

- JP1/IM(統合ビュー)上でSysdig Host Shieldのログが表示されていること

※今回確認している該当イベントは青色で選択されている部分

まとめ

- Sysdig Host ShieldのログがWindowsイベントビューアーに正常に出力されることを確認

- Windowsイベントビューアーに表示されたSysdig Host ShieldのログがJP1/IM(統合ビュー)上で通知され、イベント一覧に表示できることを確認

今回の検証にて、Sysdig Host Shieldで発報されたイベントをJP1/IMで表示することができることを確認しました。

次回以降は、ジョブを設定し通知内容に応じて自動アクションが実行できる構築に挑戦します。

さらに、JP1を介すことで他製品との連携を実現し、コンテナ環境のセキュリティ強化を実現するための環境構成を検討していきます。

※本記事の内容は特定の検証環境に基づくものであり、記載された手順や構成による動作を保証するものではありません。実際の環境で適用する際は、十分な検証を行ったうえでご利用ください。

今後の連載計画

連載計画は以下になります。

【今回】第1回:Sysdig×JP1-概要紹介-&-連携環境準備-

第2回:自動アクションの検証と、コンテナ環境のセキュリティ強化を実現する環境構成をご紹介します。

第3回以降:第2回でご紹介する構成について、実際の検証の様子を随時お届けします。

担当者紹介

- 担当者名

- 西山海里&岩本桜

- コメント

- 今回より、複数回にわたりSysdigとJP1の連携を足がかりとして、他製品との連携を通じてコンテナ環境のセキュリティ強化についてご紹介していきます。

検証の中で試行錯誤する部分もあるかと思いますが、温かい目で見守っていただけると嬉しいです。(西山)

まだ分からないことも多く、私自身も知識や経験を積みながらの挑戦になりますが、ぜひ温かく見守っていただけると嬉しいです。(岩本)