Sysdig Secureでcontainer security as code としてTerraformを活用する

Terraform Provider for Sysdigは2018年から大幅に機能拡張されており、コンテナセキュリティをコードとして実装する方法を提供します。

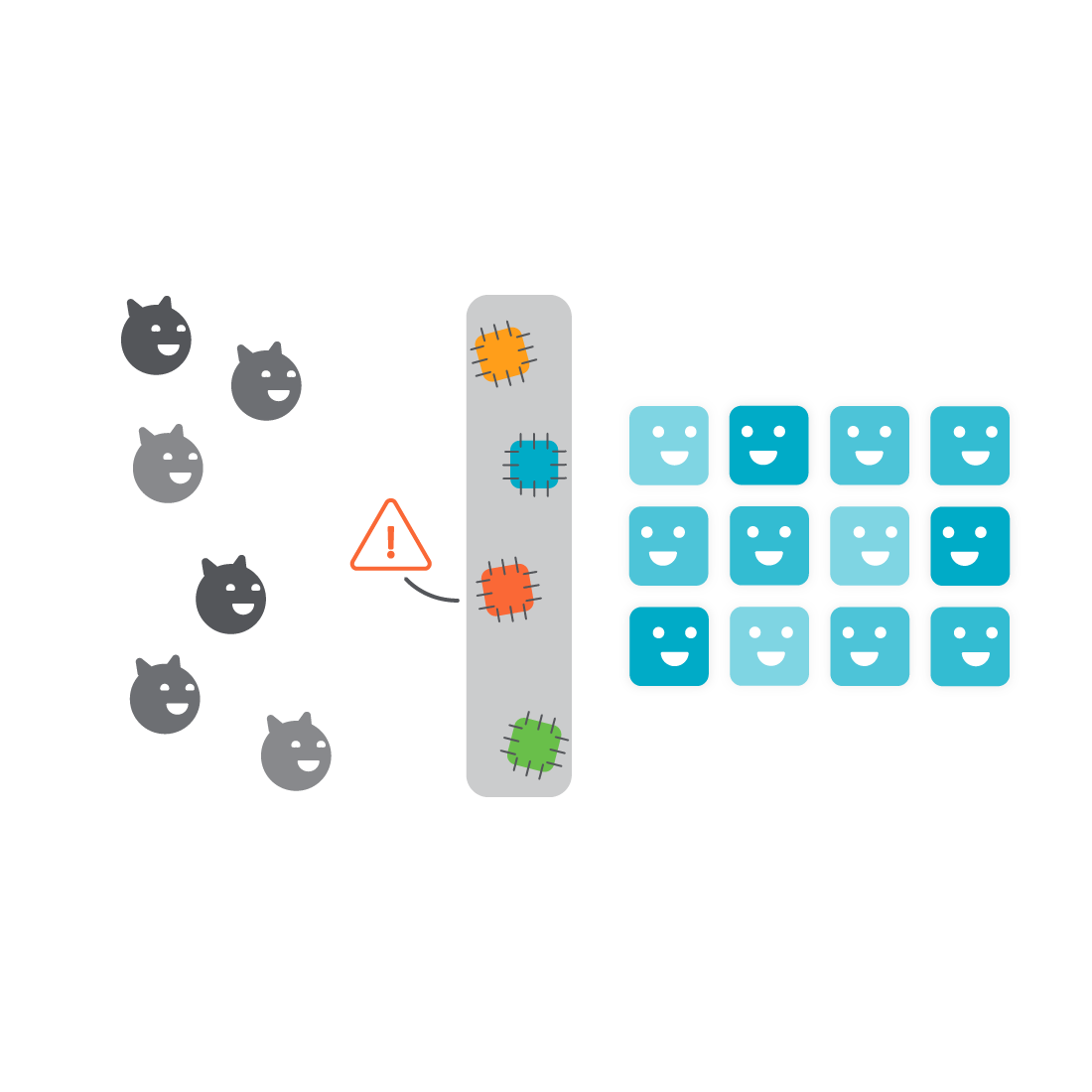

Terraformを使えば、クラウドプロバイダーでのクラスターデプロイメントの自動化だけでなく、Sysdig Secureと組み合わせてコンテナセキュリティをコード化することができます。

Sysdig Secure Terraformプロバイダーのインストールは簡単で、TerraformとGoのランタイムが必要です。

リソース定義を含む記述ファイルを使用して、Sysdig Secureバックエンドで必要なアクションを実行し、コンテナセキュリティポリシーを適用できます。

これにより、バージョン管理された再現可能なセキュリティポリシーを持つことができ、アプリケーションのデプロイと同じパイプライン内でデプロイすることが可能になります。