Fargateのイメージスキャンを自動化する

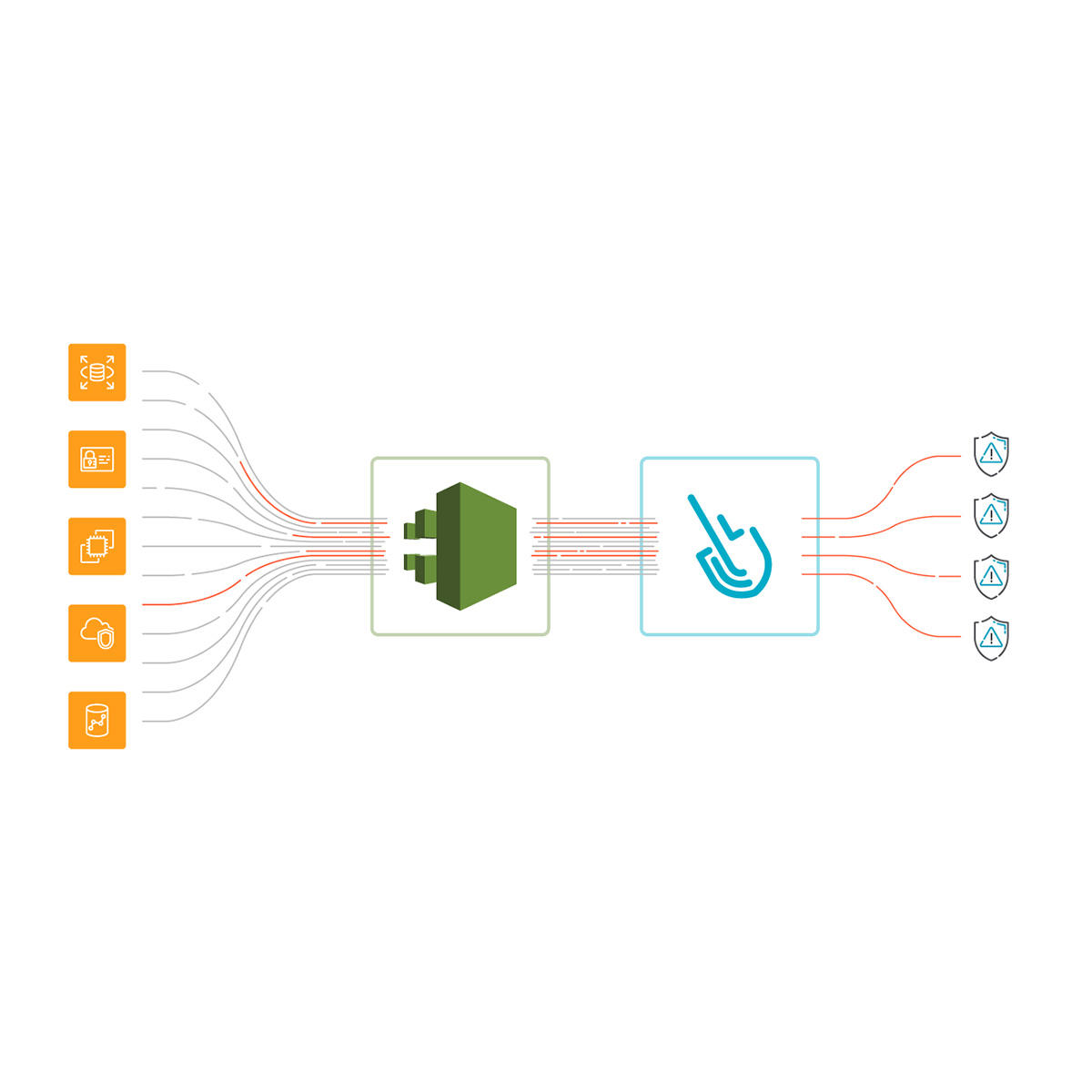

AWS FargateとECSを使うと、インフラの管理なしでコンテナワークロードを迅速にデプロイできますが、放置されがちなこれらのサービスは、脆弱性や設定ミスによりセキュリティリスクを高める可能性があります。

この記事では、Sysdig Secureを用いたECS Fargateイメージの自動スキャンを通じて、これらのリスクを事前に特定しブロックする方法を紹介しています。

Sysdigのインラインイメージスキャンは、AWSインフラからデータを外部に送出することなく、AWSのワークフロー内で実行されるため、セキュリティを高めることができます。

また、AWS CloudFormationを使用して、数分でECS Fargateのイメージスキャン機能を導入できる手順を提供しています。

このソリューションにより、デプロイされるコンテナイメージの安全性を保証し、AWS環境のセキュリティ姿勢を強化することができます。