Prometheusメトリクスを使用してOPA Gatekeeperを監視する方法

このブログ投稿では、Prometheusメトリクスを使用してOpen Policy Agent (OPA) Gatekeeperを監視する方法について説明します。

OPA Gatekeeperは、Kubernetesアドミッションコントローラーとして機能し、クラスターのポリシー遵守を確保します。

監視は、APIサーバーやkubeletなどの他のKubernetesコントロールプレーンコンポーネントと同様に重要です。

GatekeeperはPrometheusメトリクスエンドポイントを公開し、サービスの状態とパフォーマンスを監視するためのメトリクスを提供します。

Gatekeeperをインストールする際には、Prometheusスクレイピング用の適切なアノテーションを使用してデプロイメントまたはサービスを編集する必要があります。

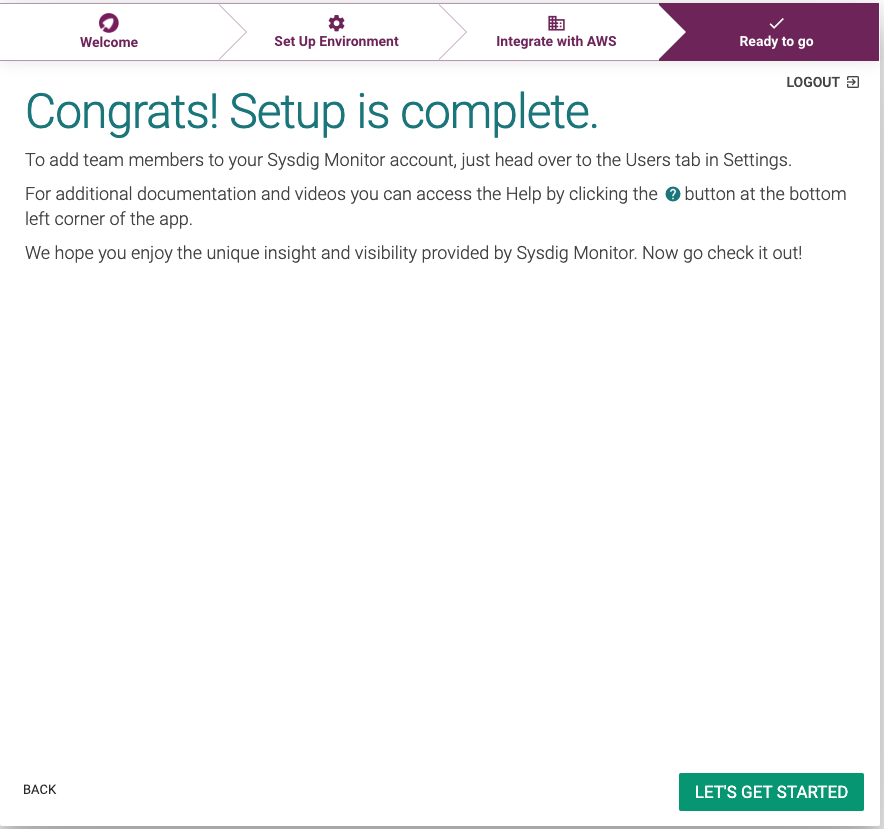

Sysdigは、Kubernetesクラスターのセキュリティを監視するためのOPA Gatekeeperダッシュボードを提供しており、これにはGatekeeperが公開するさまざまなメトリクスが含まれています。

これらのメトリクスを使用して、Gatekeeperのパフォーマンスや違反などを監視できます。