ミュータントタグの攻撃! または、タグの可変性が真のセキュリティ脅威である理由

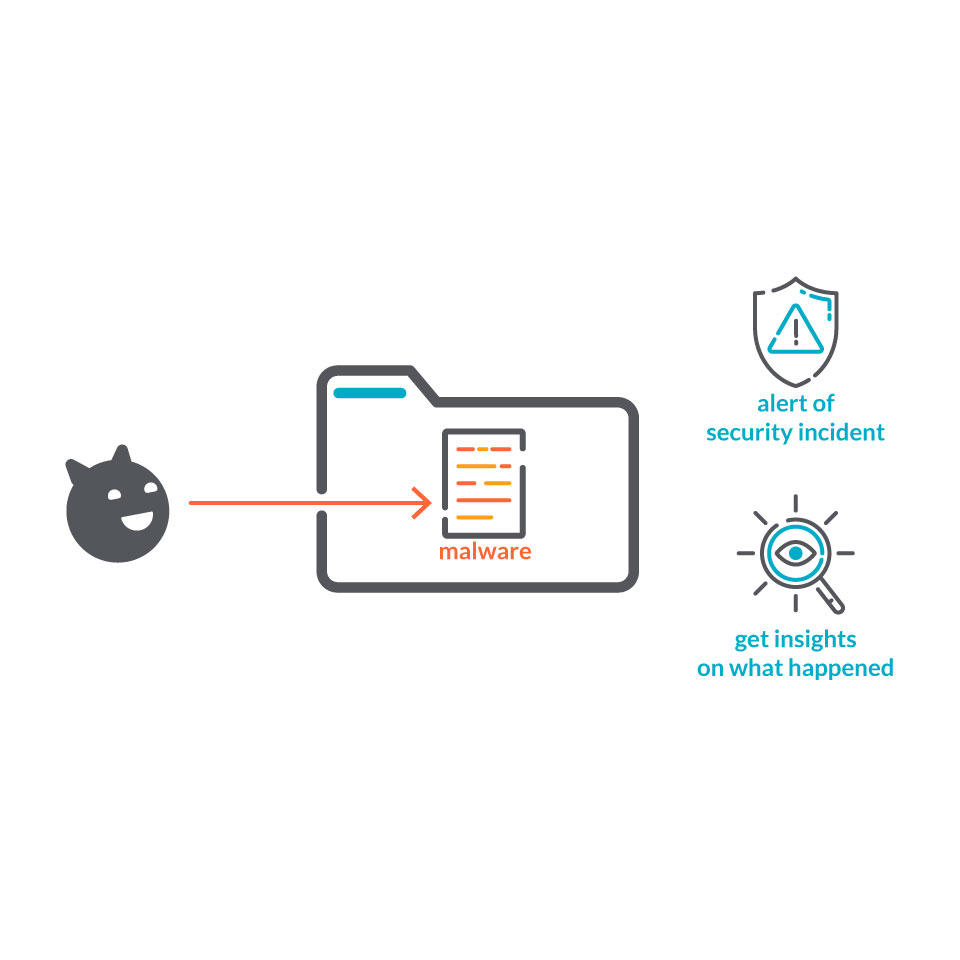

コンテナタグの可変性は、セキュリティや機能に関連する問題を引き起こす可能性があります。

タグはイメージのバージョンを参照するために使用されますが、いつでも変更される可能性があります。

これは、チェック時間と使用時間(TOCTOU)の問題を引き起こし、CI/CDパイプラインやKubernetesのアドミッションフェーズで検証されたイメージが、クラスターにデプロイされた際に異なる可能性があることを意味します。

不変タグの使用はこれらの問題を回避できますが、多くのシナリオでは可変タグが便利であり、不変タグはレジストリで広くサポートされていません。

この記事では、タグの可変性に関連する問題と、それらを防ぐための実践と手法について説明します。

Sysdigイメージスキャナーやアドミッションコントローラーツールを使用してKubernetesデプロイメントを保護する方法も紹介されます。