Falcoが、ランタイムセキュリティとしてCNCFインキュベーションへ参画する最初のプロジェクトとなりました

Sysdigが作成したオープンソースのKubernetesランタイムセキュリティプロジェクトであるFalcoが、Cloud Native Computing Foundation (CNCF) のインキュベーションレベルプロジェクトとして承認されました。

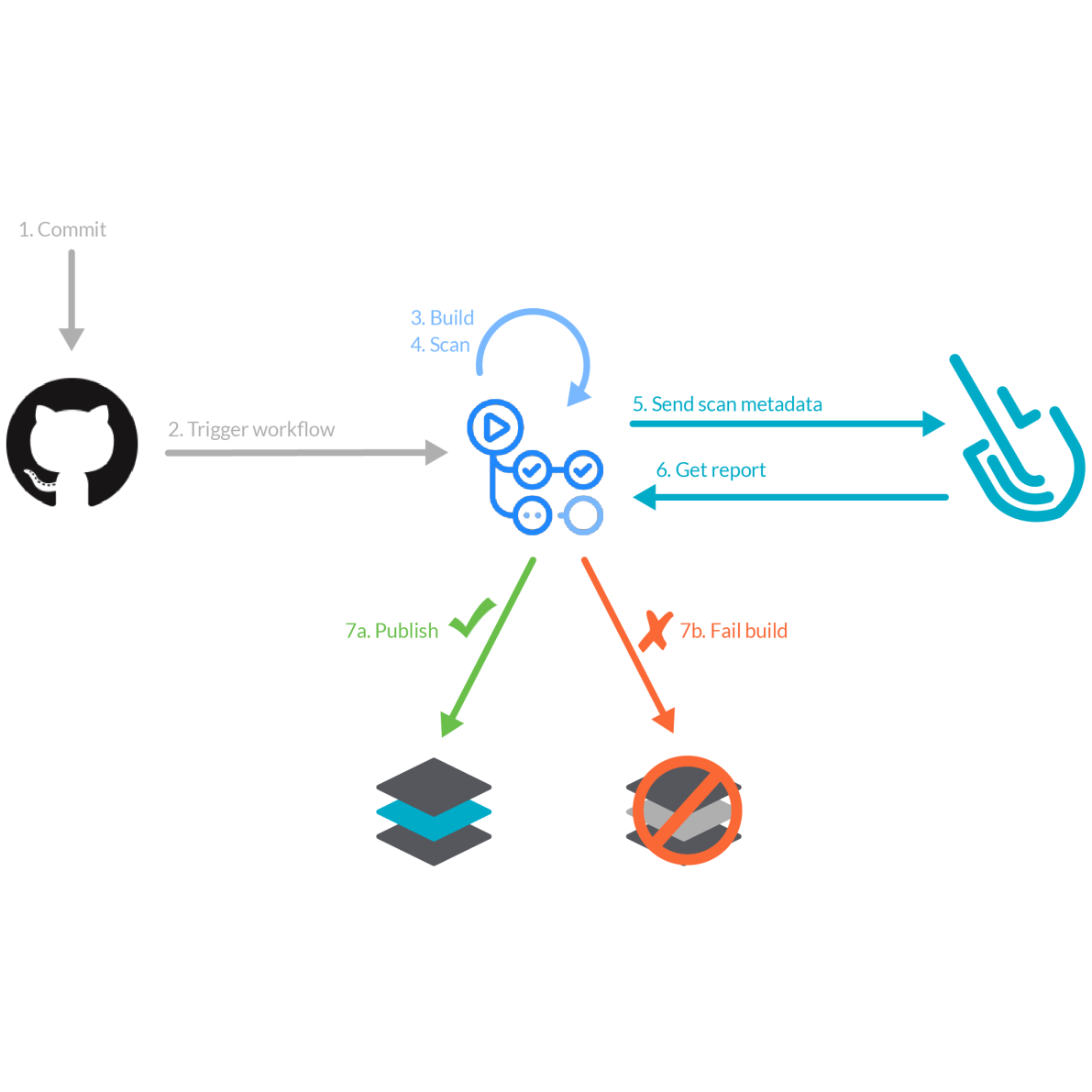

Falcoは、ランタイム時に予期しない動作を検出し警告することで、セキュリティインシデントのリスクを低減します。

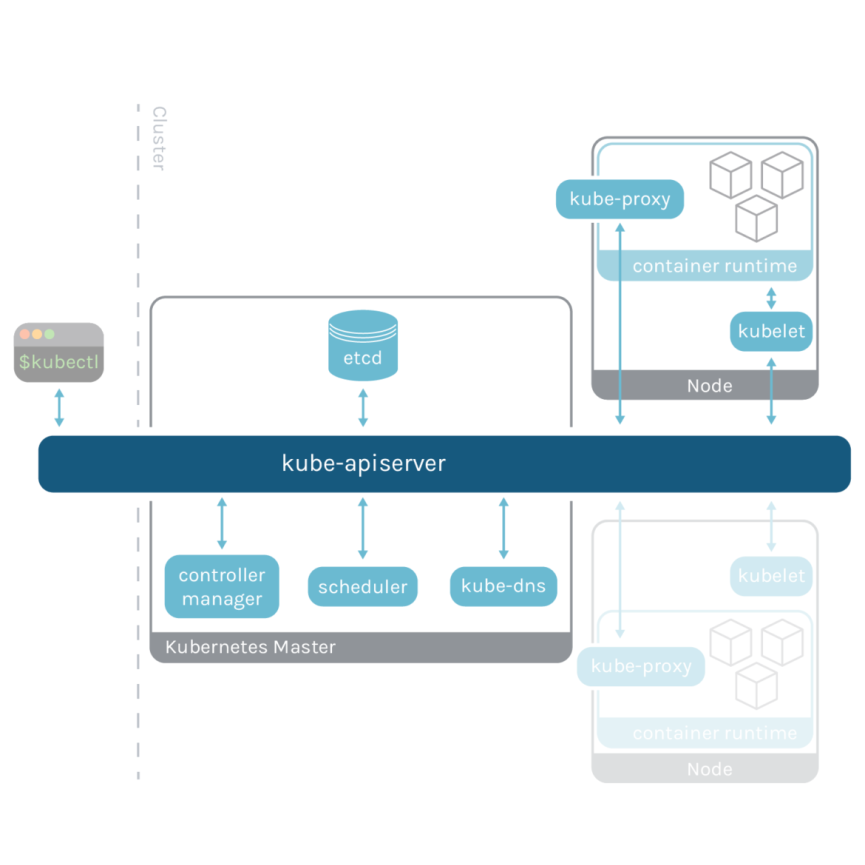

Kubernetesがクラウド環境で広く採用される中、組織はKubernetesのセキュリティ強化に注力しており、Falcoはその重要な要素となっています。

Falcoのコミュニティは引き続き採用を促進し、Falcoをクラウドネイティブ環境に容易に統合できるよう努めています。