SysdigのFalcoは、アプリケーションおよびコンテナの異常な動作を検出するための動作アクティビティ監視ツールです。

25の基本ルールが付属していますが、運用やアプリケーションの要件に合わせてカスタムルールを作成することが推奨されます。

FalcoルールはYAML形式で記述され、ルール名、説明、条件、出力メッセージ、優先度などのキーを含みます。

ルール作成にはSysdigフィルター構文が使用され、ファイルディスクリプタ、プロセス、イベント、ユーザー、グループなどのシステムコールとイベントに関する情報を公開します。

Falcoはコンテナ、不変のインフラストラクチャ、マイクロサービスのベストプラクティスに従うのに役立ち、異常なバイナリやネットワーク接続の警告にも使用できます。

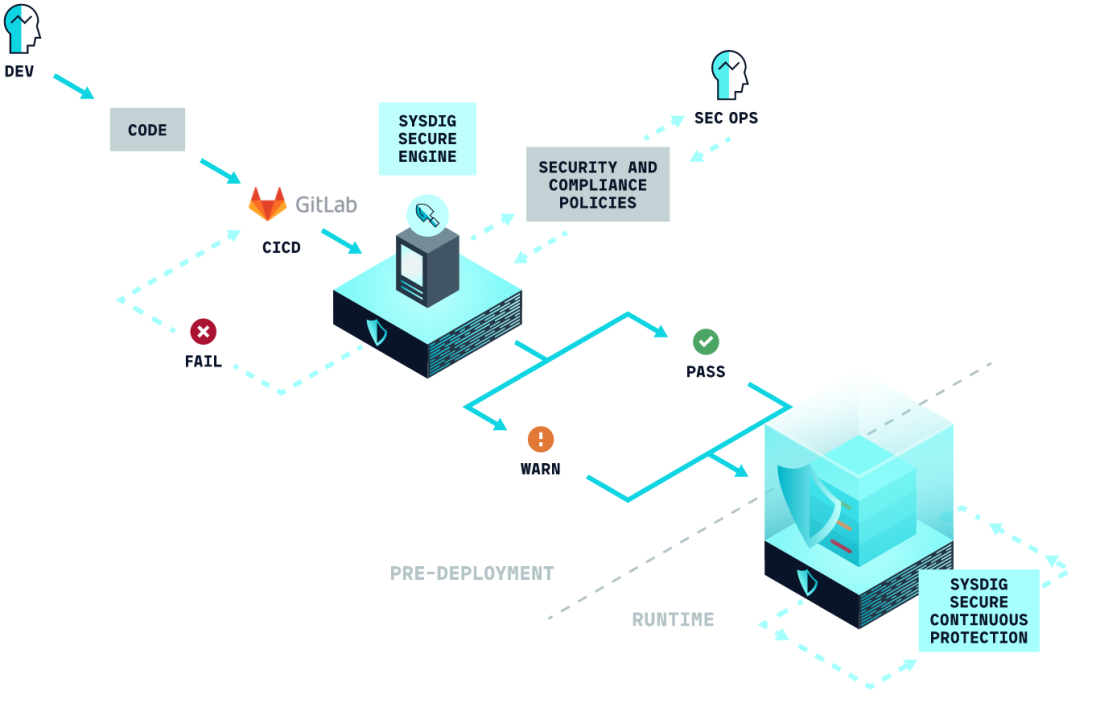

Sysdig Secureは、Falcoの機能に加え、統合、ユーザーアクティビティ監査、ルールに基づくコンテナの強制停止や一時停止、ルール失敗時のコンテナ状態キャプチャなどを提供します。