GCPにSysdig Secure for Cloudをデプロイする

Sysdig Secure for cloudのGCPデプロイメントにはTerraformを使用します。

このプロセスにはシングルプロジェクトまたは組織へのインストールという2つのオプションがあり、Sysdig Secure APIトークンが事前に設定されたデフォルトのコードが利用可能です。

インストールにはSysdig SecureのSaaSアカウントと、適切な権限を持つGCPアカウントが必要です。

また、インストールマシンにはTerraformとGoogle Cloud SDKが必要です。

インストール手順に従い、`terraform init` と `terraform apply` を実行して変更を適用します。

インストール後は、Sysdig Secureにログインして各モジュールが機能しているか確認します。

トラブルシューティングのセクションは、一般的な問題とその解決策を提供します。

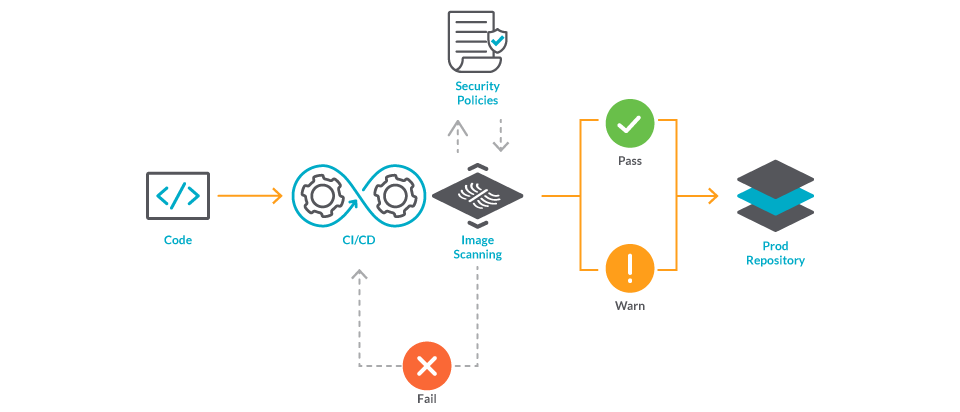

GCPでのSysdig Secureデプロイメントは、セキュリティ検知、ベンチマーク、コンテナレジストリとイメージスキャンの自動化を実現します。