脅威ニュース: EC2インスタンスのメタデータを使って認証情報を盗むTeamTNT

Sysdig脅威リサーチチームは、Kubernetesポッドを標的としたTeamTNTによる攻撃を検知しました。

この攻撃では、外部露出したポッドを介してAWS認証情報を盗み出す新戦略が使用されました。

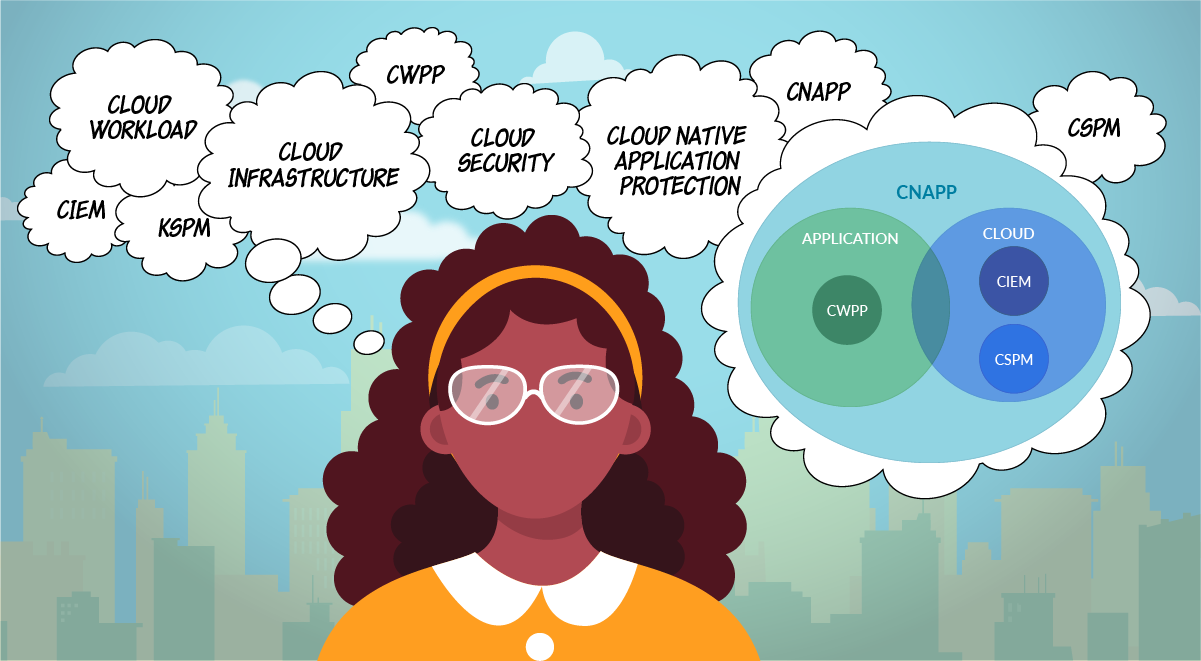

TeamTNTは、クラウドインフラに対する暗号通貨マイニングや認証情報窃取を目的とした攻撃で知られています。

今回、侵害されたシステムからAWSメタデータを通じてIAMロール認証情報を取得する手法が採用されました。

AWSメタデータは、EC2インスタンスの設定や管理に使われ、IAMロールの情報を含んでおり、攻撃者はこれを悪用してクラウド内での横移動を行う可能性があります。

対策として、多要素認証の強化、EC2インスタンスメタデータへのアクセス制限、IAMロールの権限最小化が推奨されます。

Falcoを使用すると、コンテナがEC2インスタンスメタデータに不正にアクセスしようとする試みを検出することができます。