5分でKubernetesのアドミッションコントローラー

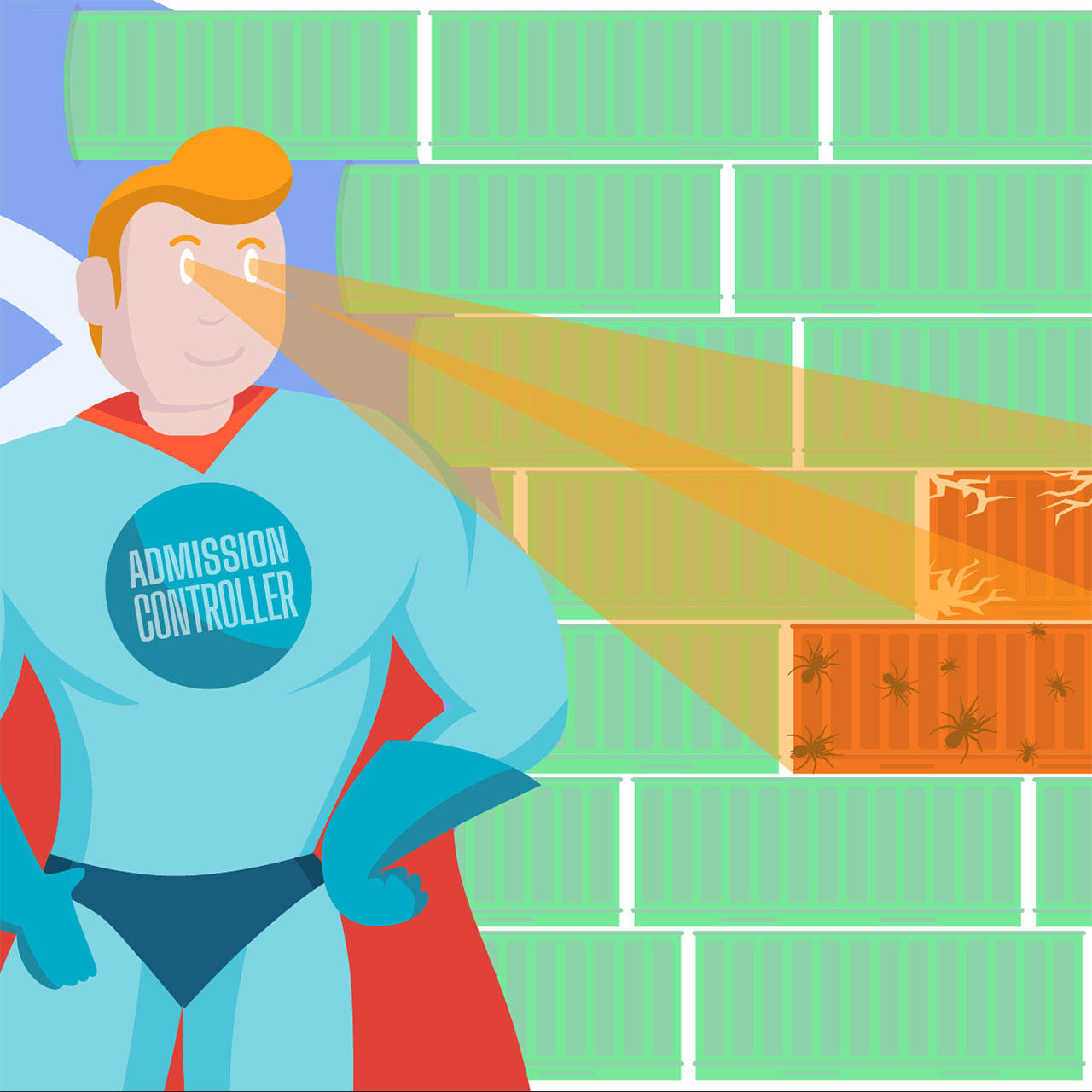

アドミッションコントローラーはKubernetesの強力な機能で、クラスターでの実行を制御し、セキュリティポリシー適用や脆弱性を持つイメージのデプロイ阻止などを可能にします。

これにより、リソースの過剰要求を管理し、セキュリティリスクを減少させます。

アドミッションコントローラーはKubernetes APIへのリクエストをインターセプトし、kube-apiserver バイナリにコンパイルされており、クラスター管理者によって有効化されます。

この記事では、webhookを使用してイメージスキャンをアドミッションコントローラーに実装する方法を解説しています。

これは、セキュリティを高めるための予防的措置として、クラスターにポッドが実行される前にリソース要求やイメージの安全性を検証するのに役立ちます。

アドミッションコントローラーを利用することで、デプロイメントのセキュリティとコンプライアンスを強化し、Kubernetesクラスターの保護を強化できます。