Sysdigの最新情報 - 2023年2月

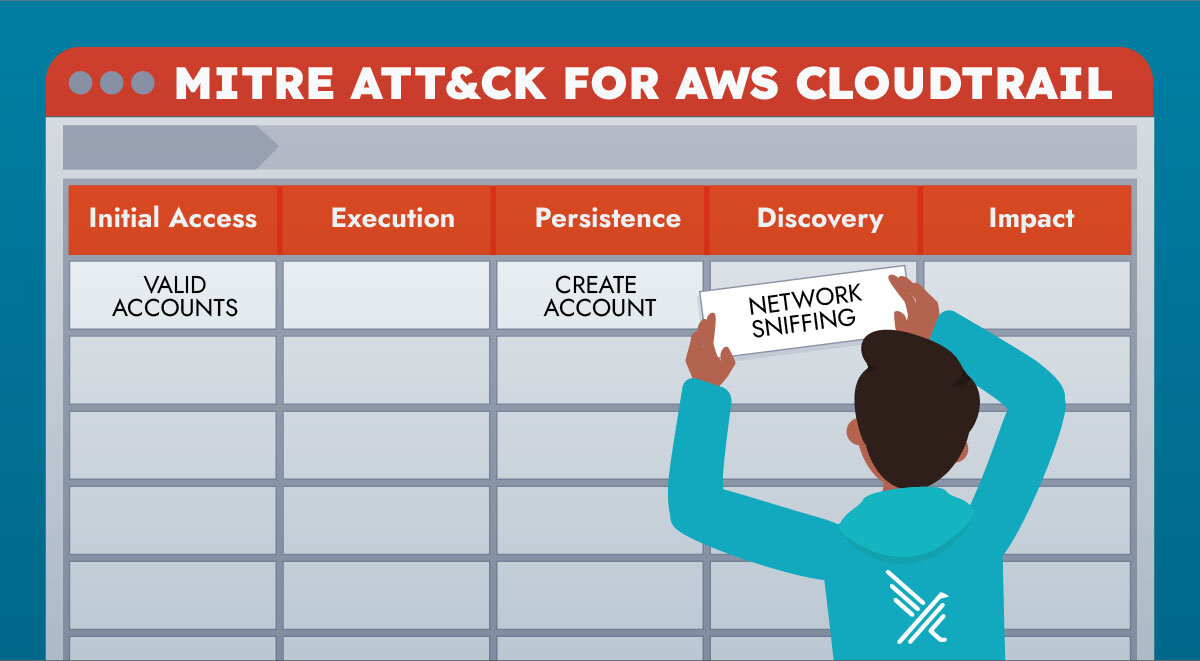

Sysdigの2023年2月のアップデートでは、Sysdig Secureに新機能が追加され、Risk Spotlightレポートが導入されました。

これにより、Kubernetes環境で実行中のコンテナの脆弱性が可視化されます。

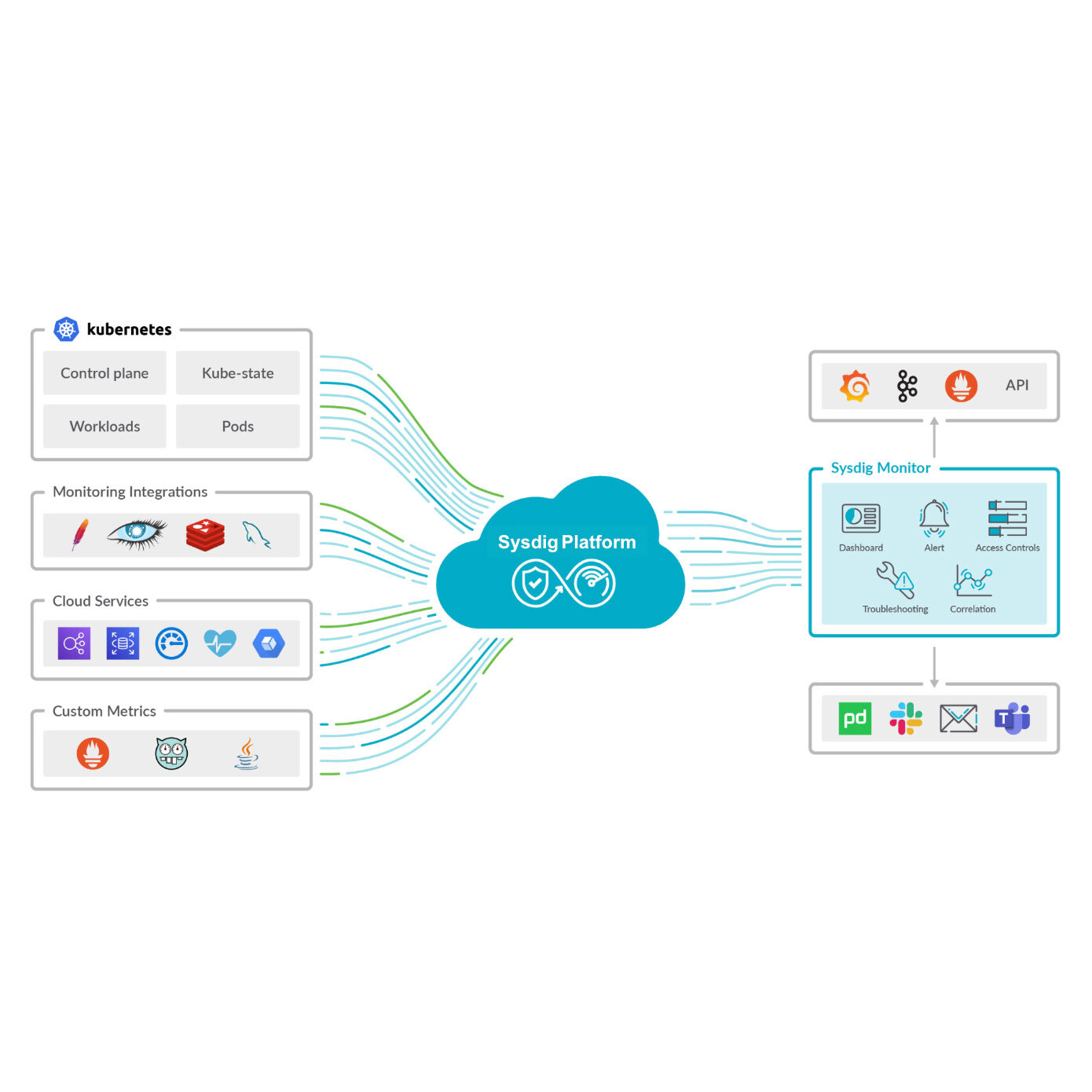

また、Sysdig Monitorには、Kubernetes環境のコスト分析と削減推奨を提供するCost Advisorがプレビューで登場しました。

この新機能はAWS環境に対応し、AzureとGCPのサポートも予定されています。

Cost Advisorは、Kubernetesのコスト配分を可視化し、無駄なリソースを平均40%削減する推奨事項を提供します。

また、Sysdigはcli-scannerとJenkins Pluginの新バージョンをリリースし、Helmチャートに新機能が追加され、Falcoルールの更新が行われました。

Sysdigは、セキュリティとモニタリングのための強化された機能を提供し続けています。