GCPクラウドとコンテナのセキュリティのベストプラクティス

Google Cloud Platform (GCP) のセキュリティ確保は他の主要クラウドプラットフォームと比較して難しい面があります。

これはGCPが比較的新しく、GCP専用のセキュリティツールやベストプラクティスの情報が少ないためです。

また、GCPはKubernetesへの依存度が高く、他のクラウドとは異なる技術的特徴を持っています。

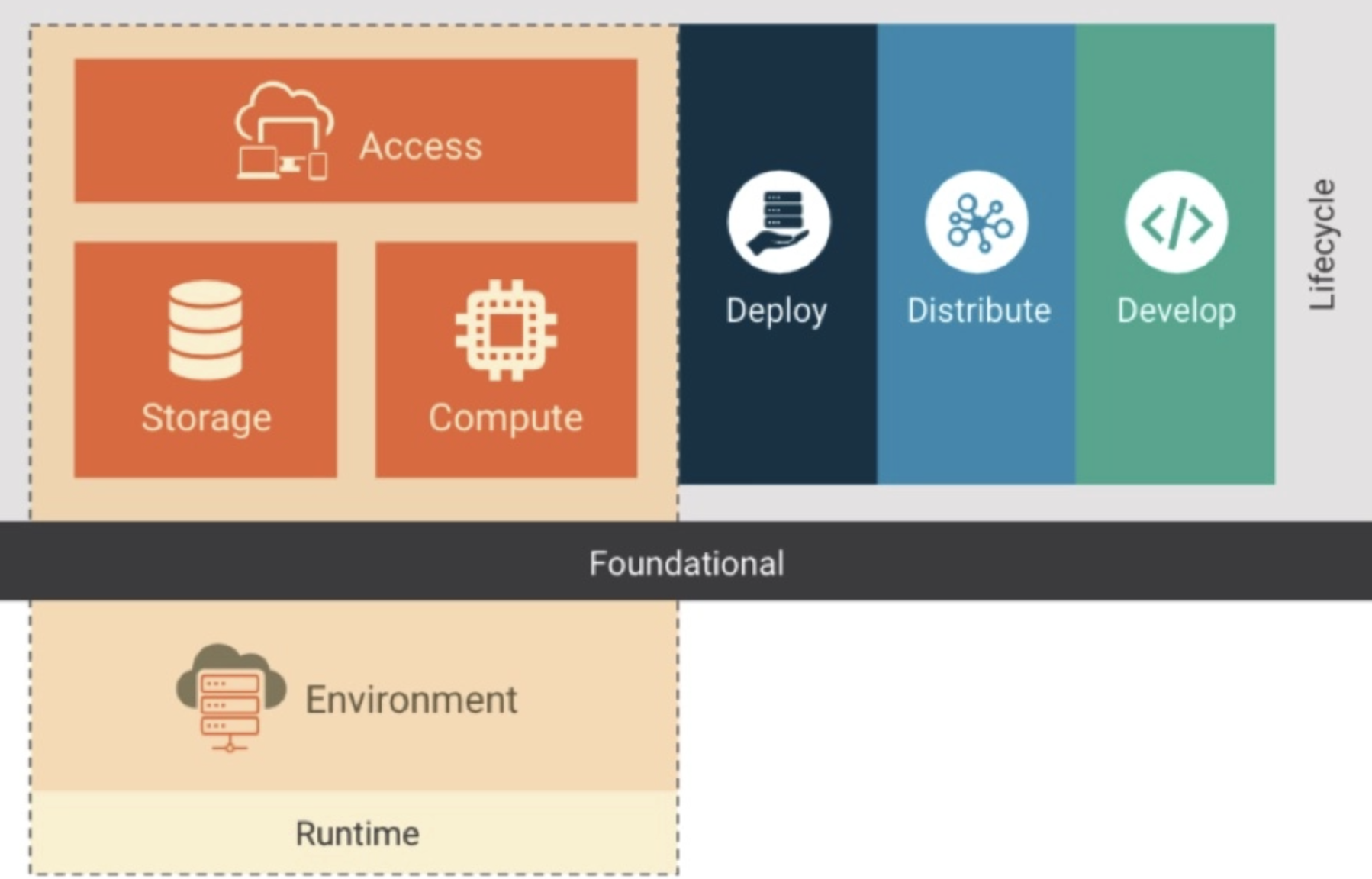

この記事では、GCPでのセキュリティ責任の共有モデル、Googleが提供するセキュリティコントロール、そしてGCP上のアプリケーションとデータを保護するためのベストプラクティスについて解説します。

GCPのセキュリティ課題には、GCPが新しく市場シェアが低いこと、技術的な差異、マルチクラウドやハイブリッドクラウドへの対応が含まれます。

セキュリティとコンプライアンスを確保するためには、GCPのIAMを活用し、ネットワークを分離し、データを隔離するなどの措置が必要です。