クラウドネイティブアプリケーションプロテクションプラットフォーム(CNAPP)の基礎知識

クラウドネイティブアプリケーションの進化に伴い、より動的な技術が導入され、業界はモジュール化されたアプローチを採用しています。

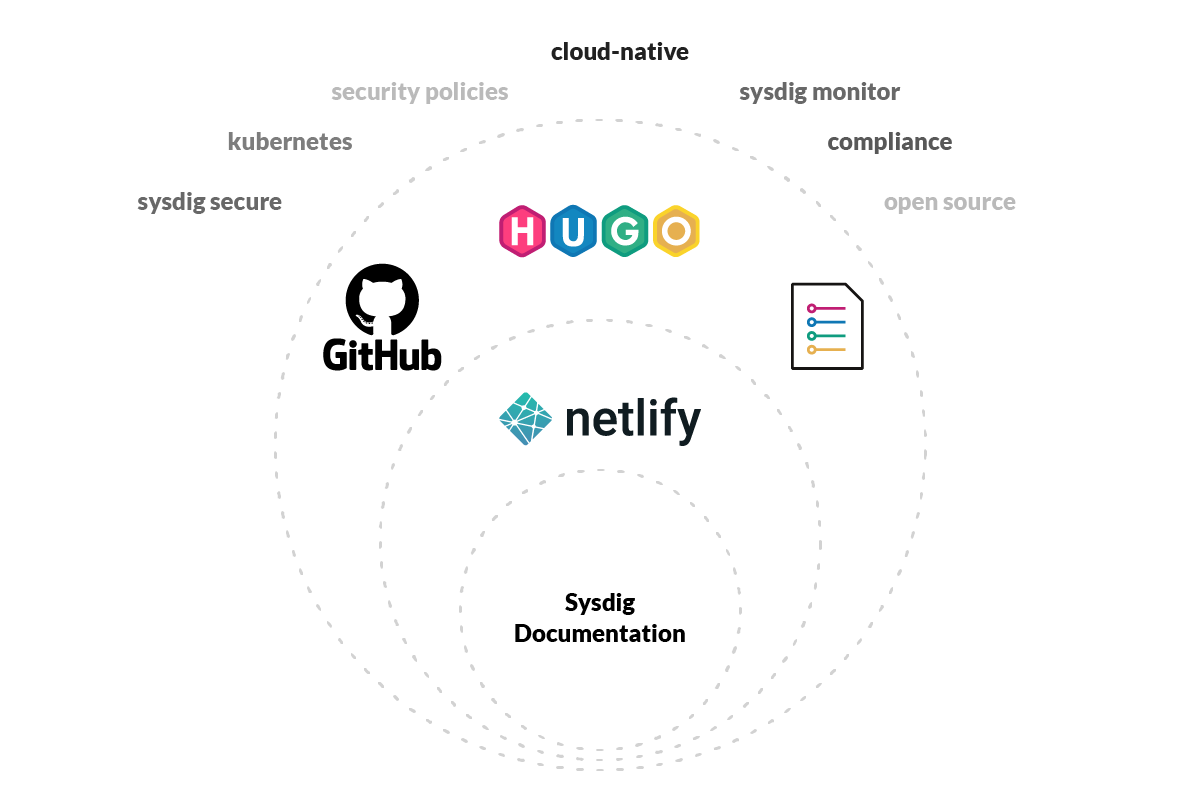

これにより、CI/CDパイプラインやランタイムプラットフォームを拡張・更新しやすくなっています。

しかし、これらのモジュール化の複雑さにより、セキュリティの実施が困難になることもあります。

そこで、Cloud Native Application Protection Platform(CNAPP)が登場し、アプリケーションのセキュリティを一貫して強化することができます。

CNAPPは、開発アーティファクトのスキャン、クラウドセキュリティポスチャー管理、Infrastructure as Codeスキャン、クラウドインフラのエンタイトルメント管理、ランタイム・クラウドワークロード保護をカバーし、アプリケーションスタック全体の可視性と制御性を向上させます。

これにより、組織はセキュリティを強化し、顧客に価値を提供する柔軟で迅速な方法を実現できます。