EDRとは?機能や必要性、EPPとの違いをわかりやすく解説

- EDR

- サイバー攻撃

- マルウェア対策

- ../../../article/2023/07/edr.html

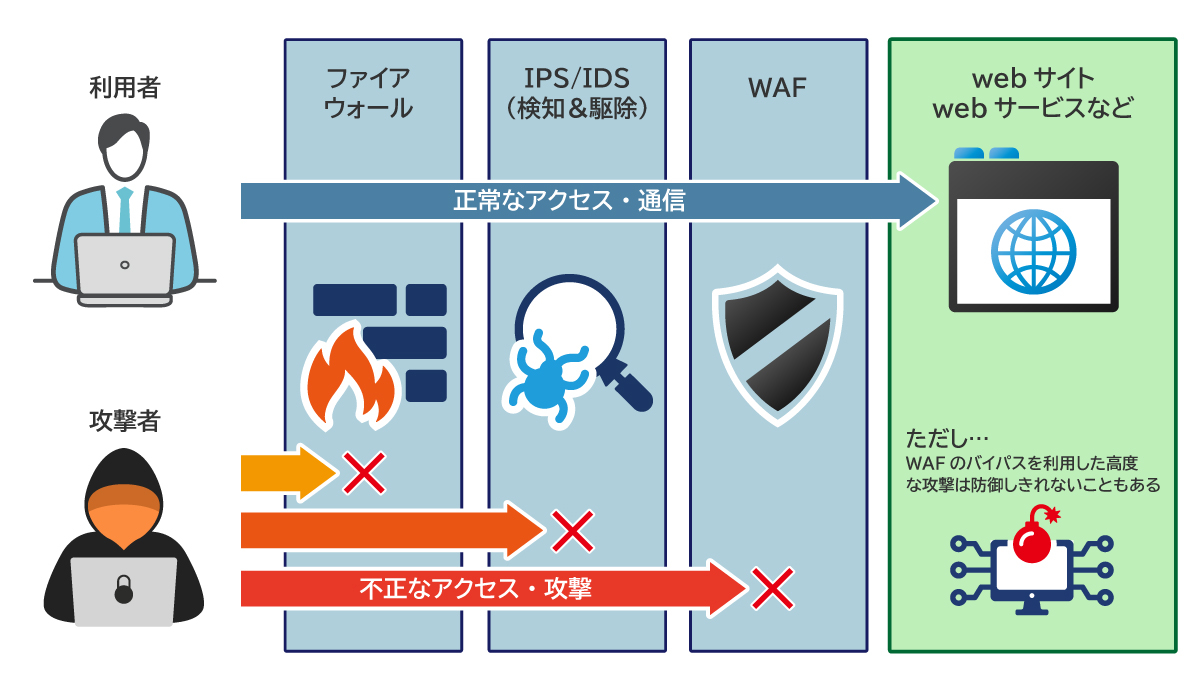

WAF(Web Application Firewall/読み方:ワフ)とは、webアプリケーションのセキュリティを向上させ、悪意ある攻撃からwebアプリケーションを保護する役割を果たすソリューションやツールを指す。webサイト(サーバ、アプリケーション)とインターネットの間に設置し、従来のファイアウォールやIPS/IDSでは防げない攻撃も防御できる。

特にユーザーとのやり取りが発生する、フォームなどが設置されているサービス提供型のwebサイトは脆弱性を突いた攻撃を受けやすく、ファイアウォールとIPS/IDSに加えWAFを用いた3段階の防御が重要となる。

WAFとは“Web Application Firewall”の略称で、web上のアプリケーションを悪意ある攻撃から保護する役割を持つ特殊なファイアウォールの一種です。日本語で「webアプリケーションファイアウォール」の呼称も用いられます。

WAFは、従来のファイアウォールやIPSなどでは防げない攻撃からもWebアプリケーションを防御することが可能です(後述)。企業や組織は、WAFを導入することでwebアプリケーションを用いたサイトのセキュリティを向上させることができます。

WAFは、一般的にはwebアプリケーションを含むwebサイト(サーバ)とインターネットの間に配置されます。

【図1】WAFの仕組みと機能

WAFはセキュリティ規制要件や、最適な手法(Best Practice)に基づくセキュリティ機能を提供することで、コンプライアンスの遵守達成も可能にします。運用においては、webアプリケーションが適切に設定され、最新の脆弱性に対応できるよう定期的に更新・管理することが重要です。

webアプリケーションは情報を表示するだけでなく、例えばネットバンキングやECサイトのように、ユーザーとの双方向のやり取り、対話やデータ処理など多岐にわたる機能を提供します。しかしこれらの機能の脆弱性を悪用され、攻撃を受けることがあります。WAFはこうした攻撃からwebアプリケーションを守るために設計されています。

Webアプリケーションの脆弱性診断を行ってセキュリティホールを発見し、アプリケーションを改修することでも対応可能ですが、アプリケーション数が多い場合などコストや工期の面で現実的ではない場合があります。

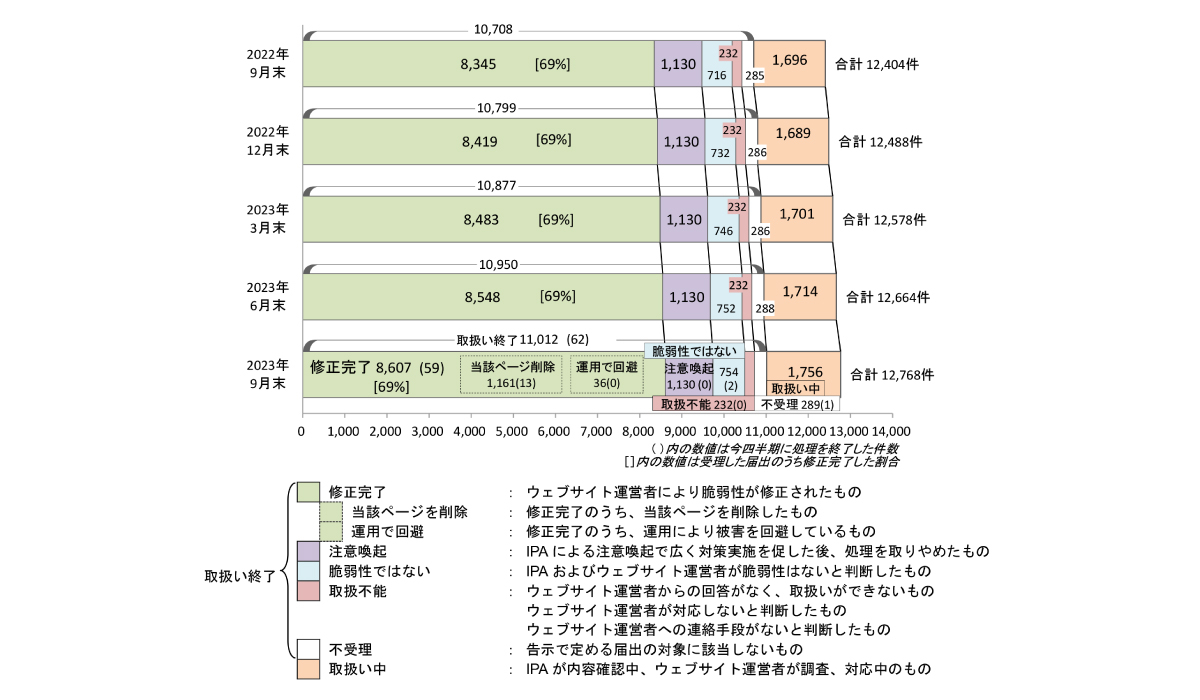

Webアプリケーションの脆弱性については、JPCERT/CC(一般社団法人JPCERTコーディネートセンター)のレポートでも注意喚起がなされています。以下はソフトウェア等の脆弱性関連情報に関する届出状況(2023年第3四半期:7月~9月)のうち、webサイトの脆弱性届出の処理状況の推移を四半期ごとにまとめたものです。webサイトへの攻撃が年々増加していることから、日常的にwebサイトの脆弱性を突いた攻撃が行われていることがうかがえます。Webサイトを防御する手段としてWAFの導入を積極的に検討するべきといえるでしょう。

【図2】webサイトの脆弱性届出の処理状況の推移

WAFは、シグネチャ(あらかじめ定義された特定の異常な通信パターン)ベースの検知や、正規表現を使用して攻撃を識別します。シグネチャの品質が検出能力を左右するため、最新の高度な脅威にも対応できる信頼できるシグネチャに常に更新できるかどうかも重要になります。

攻撃識別・防止機能の一例として、クロスサイトスクリプティング(XSS)攻撃、SQLインジェクション攻撃、クロスサイトリクエストフォージェリ(CSRF)などの一般的なwebアプリケーション攻撃への対策があります。

攻撃者がウェブサイトに悪意のあるコードを挿入し、そのページを閲覧した他のユーザーにスクリプトを実行させアカウントの乗っ取りや情報の窃取を行うXSS攻撃を防ぎます。

攻撃者がデータベースに対して悪意のある断片的なSQL文を注入(インジェクション)し、情報を盗み出したりデータの改ざんを行ったりするSQLインジェクション攻撃を防ぎます。

問い合わせフォームなどを処理するWebアプリケーションが不正なリクエストを受信し処理することで、不正サイトへの誘導、不正な書き込みを大量に行うDoS攻撃などの問題が起こるおそれがあり、これを防ぎます。

攻撃者がユーザーのセッションを乗っ取り、そのユーザーとして行動するセッションハイジャック攻撃を防ぎます。

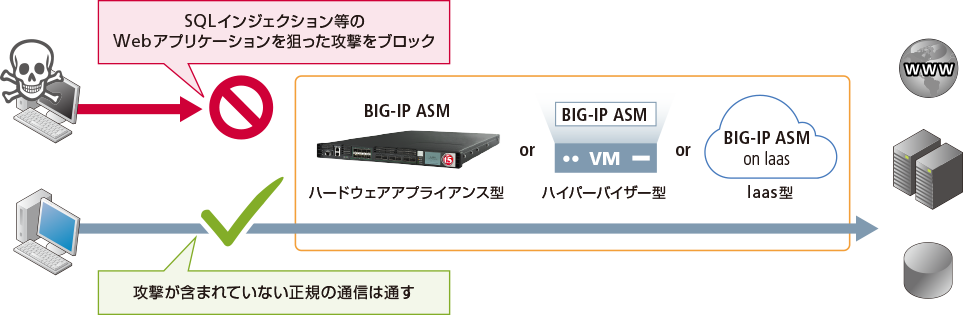

WAFには大きく分けてアプライアンス・ソフトウェア(SCSKではハイパーバイザー)・クラウド(SCSKではIaaS)の3つの種類があり、それらを組み合わせた構成も可能です。企業や組織に合わせた設置と運用が必要になります。

(出典)オンプレミス型WAF「F5 BIG-IP ASM」-概要|SCSKセキュリティ株式会社

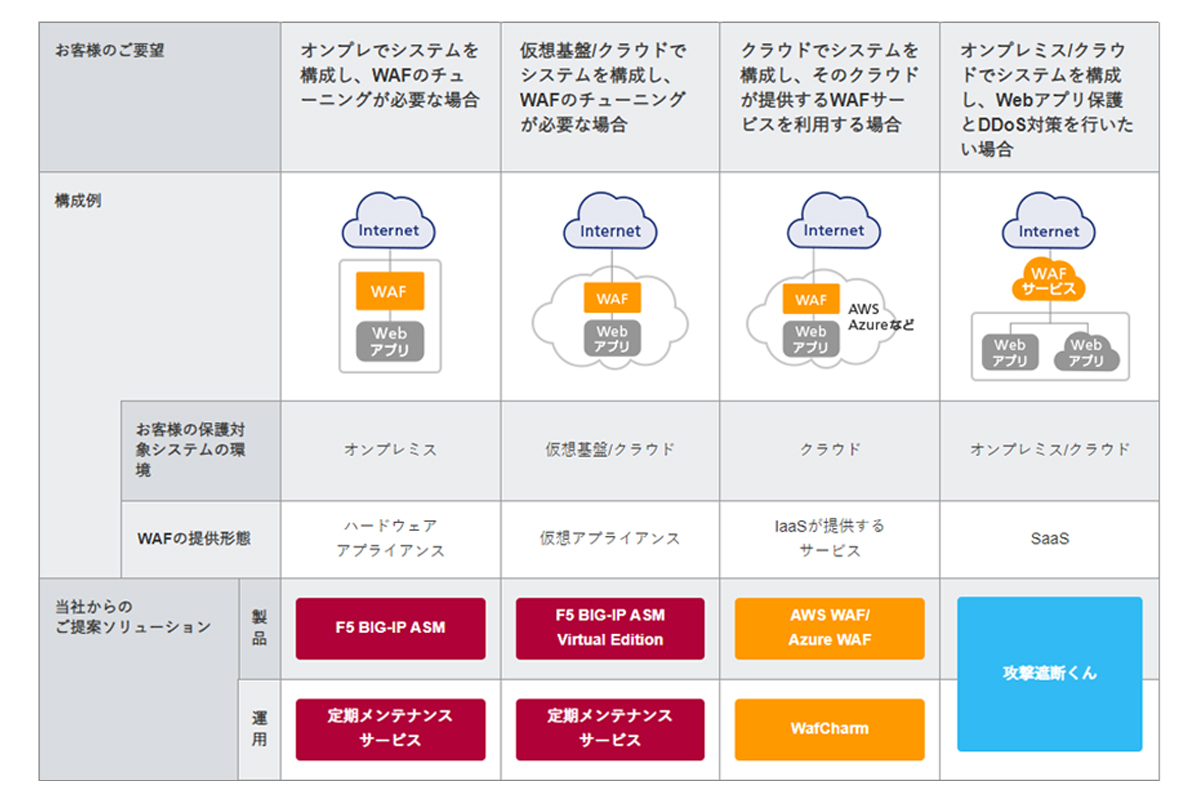

以下はSCSKで提供している、ユーザー要望に合わせたWAFの構成例の紹介になります。効果的なWAF導入には外部の知見が必要になるケースもあり、実績豊富なベンダーなどに相談することも重要です。自社の状況を確認したうえで検討することをおすすめします。

【表1】ユーザー要望に合わせたWAFの構成例