【導入事例】EDRでセキュリティ対策を行うスカパー・カスタマーリレーションズ

- 導入事例

- インタビュー

- EDR

- ../../../article/2022/08/cybereason2.html

近年、サイバー攻撃の手口はさらに高度になり、凶悪性を増しています。セキュリティに対する理解は、企業や組織の安全性を向上させるために欠かせません。そんな中、注目を集めているのがEDR(Endpoint Detection and Response)です。EDRの活用によって、高度なサイバー攻撃・未知のマルウェアをいち早く発見し効果的に対処できるセキュリティ戦略を構築することが可能になります。この記事ではEDRの概要と機能、従来のセキュリティシステムとの違い、運用時のポイントについて詳しく解説します。

目次

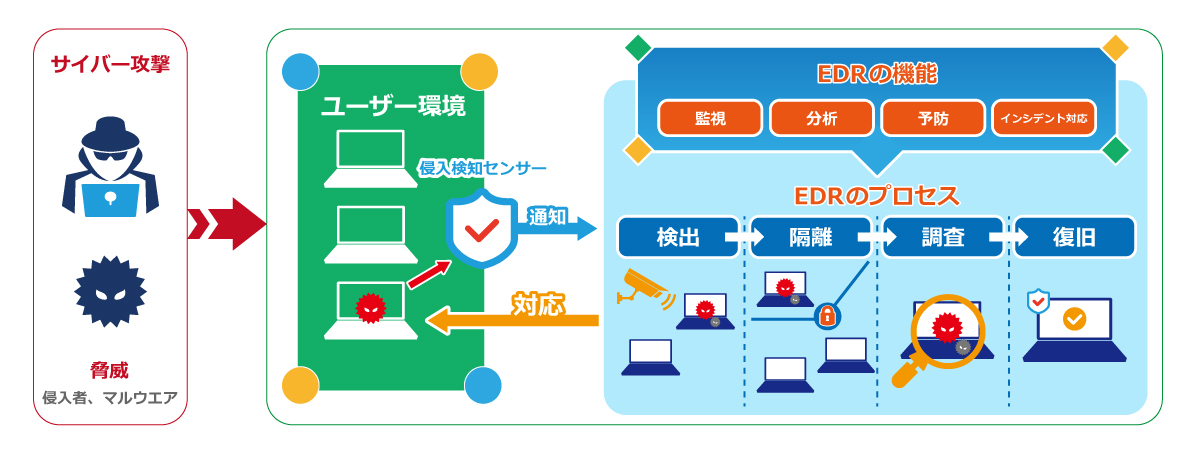

EDRとは、”Endpoint Detection and Response”の省略形で、日本語では「エンドポイントにおける検知と対応」を意味します。エンドポイント(コンピュータ・タブレット・スマートフォンなど、ネットワークに接続される個々のデバイス)において、異常なアクティビティ(振る舞い)や攻撃を検知し、迅速に対応するためのセキュリティソリューションを指します。エンドポイントの操作・動作を監視し分析することより、未知の脅威や潜在的な脅威にも対応できることが大きな利点です。

EDRは、リアルタイムにエンドポイント上の異常な操作や動作を監視し、脅威検知することに重きを置いています。また、検知した脅威に対して、予め設定された対策を自動実行させることも可能です。

一般的に、以下の機能があるものをEDRと定義します(製品やサービスにより異なるケースもあります)。

この「ログの監視と記録」がEDRの特徴です。攻撃者のラテラルムーブメント(遠隔でシステム侵入しネットワークに密かに広がっていく攻撃手法の総称。水平展開、横展開とも)、マルウェアとC&Cサーバ(コマンド&コントロールサーバ:感染したPCに対し、不正なコマンドを遠隔操作するのにつかわれるサーバを指す)との通信、いつ・どの情報が持ち出されたかなど、ログを分析することで検知できます。これをリアルタイムで行うことにより、マルウェアの横展開前に捕らえることができます。なお、最近はEDRの機能と範囲をさらに拡張し、エンドポイント以外のログも検知対象にする「XDR」も市場で注目されています(後述)。

~SCSKがご提供するソリューション~

EDRが注目されることとなった主な背景として、増加するサイバー攻撃の脅威、クラウドなどの普及による従来のセキュリティソリューションの限界、そしてリモートワークの普及が挙げられます。

【EDRが注目される背景】

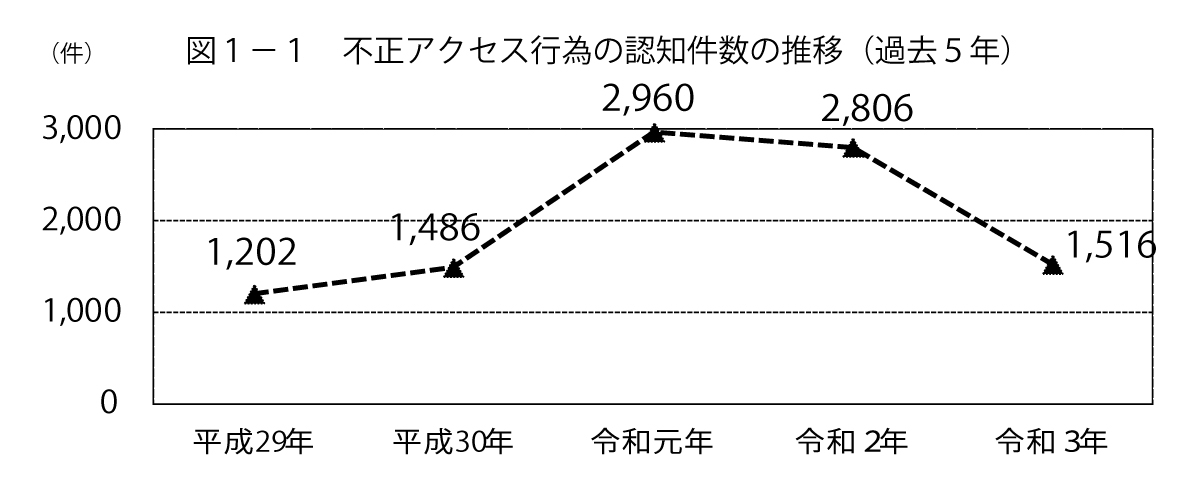

近年、サイバー攻撃の脅威が増加しています。経済産業省の調査によると、不正なアクセス行為の認知件数、特に標的型攻撃やランサムウェアなどの高度な攻撃の件数が増えており、2019年(令和元年)には前年の約2倍の認知件数となっていることがわかります。

(出典)経済産業省

「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和4年4月7日)」

不正アクセス件数の増加は、従来の防御策ではこれらの攻撃を完全に防ぐことが困難であることを意味しています。近年のサイバー攻撃の手口は次々に変化しており、特にemotetは感染の手口が巧妙なため、多大な被害が発生しています。

従来のセキュリティシステムは「境界型モデル」が主流でした。境界型モデルとは、外部ネットワーク(インターネット)と社内ネットワーク(社内ネットワークなど)の間にセグメント(DMZ:DeMilitarized Zoneと呼ばれる、ファイアウォールなどで隔離された緩衝領域)が存在し、ここにサーバなどを配置することで、セキュリティ強化を図る方法です。

このような従来のセキュリティ対策は、ネットワークの内側は安全であり、ネットワーク内部に置かれたシステムやデータは信頼できるということを前提として構築されています。しかし、前述したように近年はサイバー攻撃が高度化しており、この「信頼された内部ネットワークと隔離領域」が危険にさらされる可能性も高まっています。事実、マルウェアの手口が巧妙化し、どんなに気を付けていてもITリテラシーの高いとされる企業や社員でも、だまされる事例が多く出てきています。

またモバイルデバイスやクラウドの活用が一般的になり、エンドポイントが社内ネットワークを経ずに直接インターネットに接続される状況では、従来のDMZにおける「水際で食い止める作戦」は意味をもちません。このような状況を踏まえ、「ゼロトラストモデル」が注目されるようになりました。EDRはゼロトラストの考え方に基づいたセキュリティモデルといえます。

(参考)ゼロトラストとは

「ゼロトラスト」という概念は1994年にスティーブン・ポール・マーシュ氏の博士論文で言及されたのが最初とされています。ゼロトラストモデルが境界型モデルと異なるのは、「誰も・何も信頼しない」ことを前提にしたセキュリティ対策という点です。

近年は新型コロナの影響もあり、リモートワーク(テレワーク、在宅勤務)が急速に普及しました。多くの企業や組織が従業員に対して遠隔(リモート)での業務を許可しています。しかし、リモートワーク環境では、エンドポイントのセキュリティリスクが増加します。リモートワークの普及に伴い、企業や組織はこれまでのセキュリティ体制から根本的に考え方を変えなければならなくなりました。

オフィス内のネットワークに比べて、リモートワーク環境では従業員個人のネットワークやデバイスが使用されるため、従来のような境界型セキュリティでは脅威を防ぎきるための監視が十分に行えず、セキュリティの脆弱性が高まります。さらに、従業員が外部ネットワークやパブリックWi-Fiに接続することもあり、社内ネットワークを経ずに直接インターネットに接続される状況がEDRの潜在的ニーズを高めていると考えられます。これらは攻撃者によるエンドポイントへのアクセスや、データ盗難の機会を与えてしまいます。

このようなリモートワーク環境におけるセキュリティリスクを最小限に抑え、機密情報やシステムの安全性を保護するためには、ゼロトラストの概念に基づいたエンドポイントセキュリティシステムが必要になります。

以上の経緯、背景から、企業や組織はEDRを導入することで、セキュリティ性能の向上を図ることが求められています。セキュリティへの対策の変化とゼロトラストの考え方が、EDRの注目を高めているといえるでしょう。

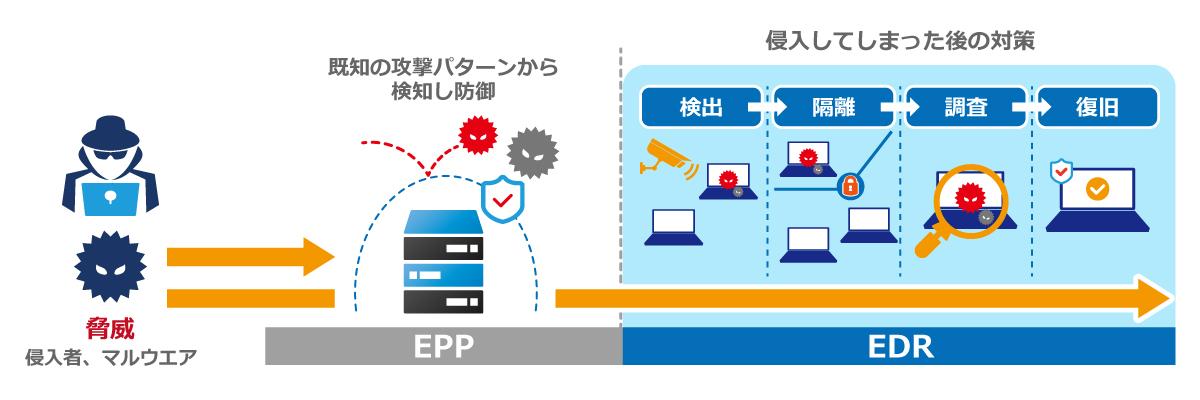

EDRは、紹介したように従来のセキュリティ製品とは異なるアプローチ、概念から生まれたセキュリティソリューションです。ここではEDRとよく比較されるEPPとの違いを解説します。

EDR以前のセキュリティ製品は、EPP(Endpoint Protection Platform)に代表されます。EPPは、ファイアウォール、アンチウイルス、侵入検知システムなどを組み合わせてエンドポイントを保護するモデルで、脅威の「侵入を防御」する対策がメインでした。

しかしEPPは、前述したように水際対策のため、侵入されてからの対応策は基本的にもっていません。また一般的に、EPPは既知の脅威の攻撃パターンからマルウェアを検知し防御する仕組みです。この方法では既知の脅威に対しては対応できますが、未知の攻撃パターンは登録されていないため、EPPをすり抜けてしまうことも考えられます。もちろん、EPPも日々新たな脅威について情報のアップデートは行っていますが、実情としてそれ以上のスピードでサイバー攻撃のパターンは進化していると考えたほうがよいでしょう。

| EPP | EDR | |

|---|---|---|

| 前提 | 社内のものは信頼できる | ゼロトラスト(何も信頼しない) |

| 主な目的と 手法、特徴 |

|

|

| 課題 |

|

|

セキュリティ対策はどれか一つで大丈夫ということはあり得ません。侵入を未然に防ぐシステム、万が一侵入された場合は検知し、被害を最小限に抑える対策をとるという包括的な仕組みでシステムを守る必要があります。

このことから、エンドポイントセキュリティの基本としてEPPとEDRの併用が推奨されます。この二つは前述のとおりそれぞれの役割やコンセプトが異なるため、組み合わせることでセキュリティリスクを減少させ、高度な攻撃にも対処できる可能性が高まります。

あらためて、EDRを導入することで得られるメリットをまとめます。

EDRはエンドポイント上の異常な振る舞いや攻撃をリアルタイムで検知し、迅速な対応が可能です。これにより、攻撃の早期発見と被害の最小化が実現されます。

EDRは、既知および未知の脅威を検知します。従来のセキュリティ製品よりも進化した脅威対策を提供し、ソフトウェアの脆弱性を迅速に特定できます。

EDRはエンドポイントの活動をリアルタイムで監視し、ログを記録・収集することでセキュリティインシデントを可視化できます。これにより、セキュリティチームはエンドポイントの状態や攻撃の詳細を把握し、効果的な対策を講じることができます。

EDRはリモート環境においても効果を発揮します。リモートでのエンドポイント監視や不正なアクティビティの検知が可能なことから、セキュリティリスクを最小限に抑えることができます。

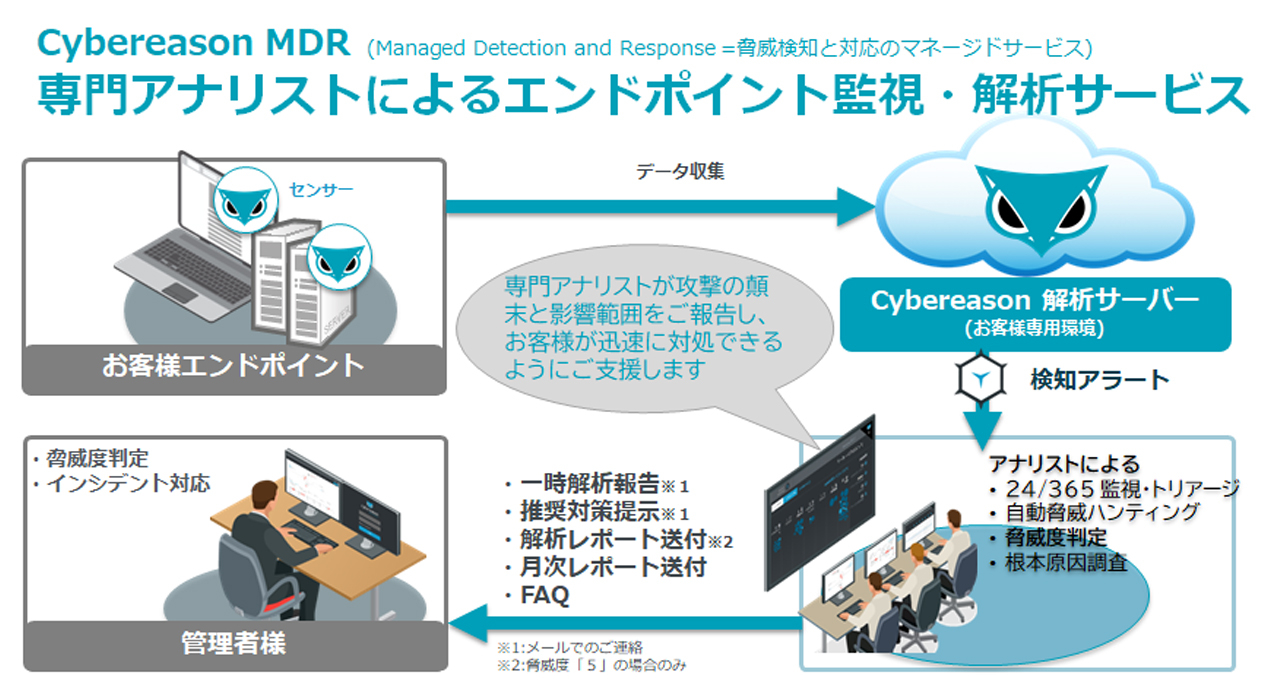

EDRを運用する際に起こりえる課題、問題点と、それらへの対策方法について解説します。

EDRの運用には専門知識とリソースが必要です。セキュリティイベントのモニタリング、分析、対応などの作業は時間と労力を必要とします。

【対策】

ベンダーやセキュリティサービスプロバイダーへのアウトソーシングを検討しましょう。専門知識を持った担当者が運用することで、社内での運用負荷を軽減することができます。

エンドポイントに対する攻撃や脅威は日々進化しており、新たな攻撃手法やマルウェアが次々に登場しています。EDRを一度導入しただけでは十分ではなく、定期的なアップデートやパッチ適用、セキュリティ情報の収集が必要です。

【対策】

定期的なトレーニングや情報共有の活動を行い、セキュリティチームのスキルを向上させることが重要です。またセキュリティベンダーからの最新情報や脆弱性情報の収集も必要です。

一部の組織では、レガシーシステム(過去の技術で構築されているシステム)が存在し、EDRの導入と統合が困難な場合があります。

【対策】

導入前に、EDRツールの柔軟性と互換性の確認が重要です。ベンダーによるサポートやカスタマイズオプションの提供を確認し、レガシーシステムへの適切な対応策を見つけてから導入を検討する必要があります。

EDRは高度な分析を行いますが、正当な操作やシステムの振る舞いを誤って脅威であると検知してしまう場合があります(フォールスポジティブ)。また、逆に潜在的な脅威を見逃してしまう場合もあります(フォールスネガティブ)。

【対策】

EDRのチューニングやカスタマイズ、適切なアラート管理、レビュープロセスの確立などを行うことで、正確な検知と効果的な対応が行えるようになります。

EDRの運用は、サイバー攻撃などセキュリティ脅威の進化に合わせて進化しています。とはいえ、さらにリスクを減らす手法として、NDR(Network Detective and Response:ネットワークにおける検知と対応)、XDR(Extended Detection and Response:拡張型の検知と対応)との統合により、包括的で効果的なセキュリティ対策が実現できるでしょう。

NDRはネットワーク上での通信やトラフィックを監視し、異常な行動や攻撃を検知(振る舞い検知)する技術です。EDRがエンドポイントに特化しているのに対し、NDRはネットワーク全体を対象としているため、エンドポイントだけでなくネットワークレベルの脅威も検知することができます。

XDRは、EDRとNDRの統合をさらに進め、エンドポイントやネットワークだけでなく、クラウド環境や広範囲にわたる機器、異なるデータソースやセキュリティソリューションからの情報も集めて統合的に分析するものです。高度な脅威を可視化し、より包括的な対策を提供します。

~SCSKがご提供するソリューション~

これらEDR、NDR、XDRを駆使した包括的な対策は、エンドポイントからネットワークまでの広範囲な情報を統合的に分析することになり、より広範囲から受ける攻撃の検知と迅速な対応が可能になります。さらにAIや機械学習の活用により、自動化された脅威の検知や対策へと進化させることも可能です。

SCSK|【導入事例】EDRでセキュリティ対策を行うスカパー・カスタマーリレーションズ |SCSK IT Platform Navigatorより

この記事ではEDRとは何か、その機能や特徴、注目される背景、メリット、EPPとの違い、そして導入時の注意点と対策について解説しました。

EDR運用の未来は、単一のエンドポイントだけでなく、ネットワークやクラウドなどの多様な環境において包括的なセキュリティ対策が求められる時代へと進んでいます。企業や組織はより洗練されたセキュリティ戦略を構築し、進化する脅威に対してより迅速かつ効果的に対応することができるように情報のアップデートと具体的な対策を怠ることのないようにしなければなりません。未知の攻撃や脅威に備えるため、現在のセキュリティ対策を見直し、最新のセキュリティシステム導入を検討してみてはいかがでしょうか。

【参考資料】

「次世代エンドポイントセキュリティの基盤構築と運用」

“System Infrastructure Construction and Operation of Next-Generation Endpoint Security”卯月義文,岡田 遥

「サイバー攻撃の動向とこれからのセキュリティ」佐々木良一