CSIRTとは?セキュリティ人材育成の必要性と構築支援活用のすすめ

- CSIRT

- セキュリティー

- CSIRT構築支援

- ../../../article/2024/01/csirt_seminar.html

近年、ランサムウェアによる被害が相次いでいます。IPAが公開している「情報セキュリティ10大脅威 2024」でも、4年連続で組織向けの脅威ランキングの1位にランサムウェアが挙げられているように、犯行手口や感染方法は年々悪質化。被害を受けた企業が長期にわたって業務停止に追い込まれるケースもあります。「うちの会社はランサムウェア対策済み」という場合でも定期的にセキュリティ体制を見直すことが重要です。この記事ではランサムウェアにどのようなリスクがあり、どのように対策すればよいのか、特徴や手口、具体的な被害、万が一感染した場合の対処方法まで詳しく解説します。

目次

ランサムウェア(Ransomware)とは、企業や組織に攻撃を行い世界中で猛威を振るっているマルウェア(不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称*1)の一種です。ランサムウェア攻撃を受けると、ランサムウェアに感染したデータ、サーバ、PCなどのデバイスやシステムが暗号化または制限(ロック)されて利用できない状態になります。

通常のマルウェアと異なり、ランサムウェアを用いる攻撃者は、感染させて企業活動の妨害だけを狙うのではありません。主な狙いは「身代金」です。

これらの特徴から、身代金を意味する「Ransom(ランサム)」と「Software(ソフトウェア)」を組み合わせた造語が名づけられています。

現代はほとんどの企業でIT化が進み、システムが使えなくなると業務に多大な支障を来たします。また窃取された個人情報や重要機密データが漏洩すると企業の信頼性に大きなダメージを受けることになります。早期解決のためにと、身代金を支払ってしまう企業もあります。

しかし、たとえ要求された金銭を支払ったとしても、暗号化されたデータ類の復旧が保証されているわけではありません。また身代金を支払った事実が公表されると社会的にサイバー犯罪者に屈した企業として批判対象となるほか、新たな脅迫や攻撃の標的にされるおそれがあります。

近年はさらに、被害を直接受けた企業だけでなく、その顧客や関係者を巻き込み、執拗に繰り返される「多重脅迫」が増えています(後述)。つまり、一度被害を受けてしてしまうと、その後継続して脅迫を受ける可能性が高くなります。また感染したシステムの復旧や信頼の回復には、当然ながら時間も費用もかかります。これらが、ランサムウェアが非常に悪質とされる所以です。

なお、以前は個人や企業などターゲットを問わない無差別な「ばらまき型攻撃」が主体でしたが、近年は特定の企業や公的機関などに絞った「標的型攻撃」が増えています。

(出典)

*1:特定非営利活動法人日本ネットワークセキュリティ協会

(参考資料)

日経クロステック:ランサムウエア「WannaCry」関連記事

日本経済新聞:ランサムウエア、4重の脅迫で攻撃力 広がる企業の被害

IPA:ランサムウェア対策特設ページ

ランサムウェアの攻撃プロセスと侵入経路について解説します。

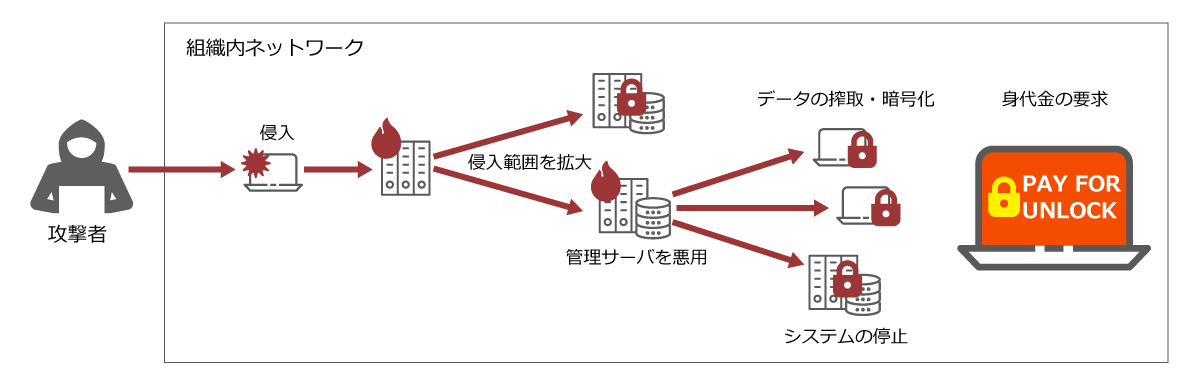

ランサムウェアは攻撃時に大きなダメージを与えられるよう、相手に合わせたさまざまな活動を行います。最も多いケースとしては、以下のプロセスが挙げられます。

(1)侵入

(2)組織ネットワーク内で徐々に侵入範囲を拡大・ドメインコントローラなど高い権限を持つサーバに侵入

(3)サーバやPCを攻撃、データの窃取・暗号化、システムの停止などを行う

(4)復旧などの条件として身代金を要求

【図1】ランサムウェアの4段階の攻撃プロセス

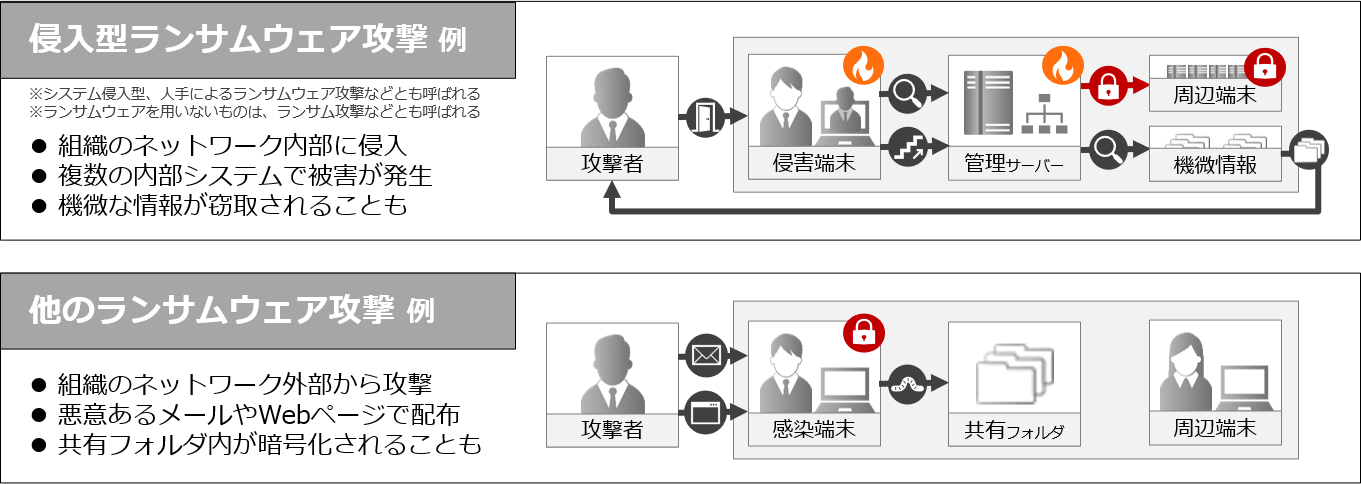

ランサムウェアの侵入経路は大きく2種類にわけられます。

攻撃者がネットワーク機器の脆弱性などを悪用して社内ネットワークに侵入し、感染を拡大させるケースです。

コロナ禍でテレワークが普及したことを機に、社内システムに接続するVPN機器の脆弱性を狙った攻撃が急増しています。例えば2021年上半期において、警察庁がサイバー空間の脅威情勢を発表した情報によると、ランサムウェア被害が前期の3倍近くに増加しています。機器のメンテナンスやアップデートを適切に行い、常に最新の状態を維持することが重要です。

「Webサイト」「メールのリンク・添付ファイル」「USBメモリなど外部メモリ」などの感染経路もあります。Emotetなど他のマルウェア感染対策と同様に、個人一人一人が日常業務の中で、不審なメール・URL・ファイルに警戒することが求められます。

ランサムウェアの近年の傾向・特徴である多重脅迫とビジネス化について解説します。

ランサムウェアの攻撃は、暗号化したデータを質にとり脅迫して「身代金」を得ることが主な目的です。脅迫の材料は暗号化や凍結されたシステムなどの復旧がもともとは多かったものの、近年は一度の感染で、「何重にもわたって脅迫を行う」ケースが増えています。

データやデバイス、システムなどを暗号化・凍結し業務妨害を行い、解除や復旧の見返りに身代金を要求する

DDoS攻撃を仕掛けて企業のシステムやサービスそのものを停止させ損害を与える。復旧の見返りに身代金を要求する

暗号化と同時にデータを窃取し、身代金を支払わなければデータを公開すると脅す

被害者の顧客や取引先など、関係各処へ窃取した情報を使って連絡し脅す

この第四段階が被害企業ではなく第三者を巻き込んだ新しい手口です。多重脅迫を受けると、仮にデータを復旧できても情報漏えいの恐れが継続するため被害を抑えられず対応がさらに難しくなります。

RaaS(Ransomware as a Service:ラース)とは、サイバー犯罪者による、ランサムウェア攻撃を容易に行うために提供されたクラウドサービスを指します。

RaaSの開発者はランサムウェアの開発、配布、管理などを行い攻撃者に販売します。ランサムウェア攻撃を画策する悪意あるユーザーは、それを購入してターゲットへの攻撃に利用します。購入者(攻撃者)が被害者から受け取った身代金から一定の割合を開発者に分配するケースもあります。

RaaSの出現は、サイバー犯罪の悪質な手法として深刻な懸念となっています。料金さえ支払えば技術的なスキルを持たない者でもランサムウェア攻撃を簡単に実行できるため、サイバー犯罪の敷居が低くなり、攻撃の頻度と規模が増加しています。

ランサムウェアによる被害は広範囲に及びます。ここではランサムウェア感染で想定される被害について、代表的なものを解説します。

データ暗号化や端末、システムのロックにより、業務・サービスが停止します。特にECサイトなどリアルタイム性を重視するビジネスを展開している企業では、サービス停止は売り上げに直接大きなダメージを与えるため非常に深刻な問題です。その他予約や販売管理などサービス提供に必要なシステムへのアクセス不可も引き起こすおそれがあります。顧客へのサービス提供が長期的にストップするケースも少なくありません。

攻撃者がランサムウェアを使って多重脅迫を行うことで、情報漏えいのリスクが高まります。身代金の支払いに応じなかった企業のデータが攻撃者のWebサイトなどで公開されたり、オークションで販売されたりといったケースもあります。しかし前述のとおり、たとえ金銭の支払いに応じたとしても窃取された情報が戻ってくる保証は無く、収束までに困難を伴います。

ランサムウェア感染によって業務やサービスの停止、情報漏えいが発生すると、結果的に顧客や取引先など利害関係者からの信頼を損なうことにつながります。業務・サービス停止によるビジネス機会損失以上に、信頼喪失による経営へのダメージは大きいといえるでしょう。

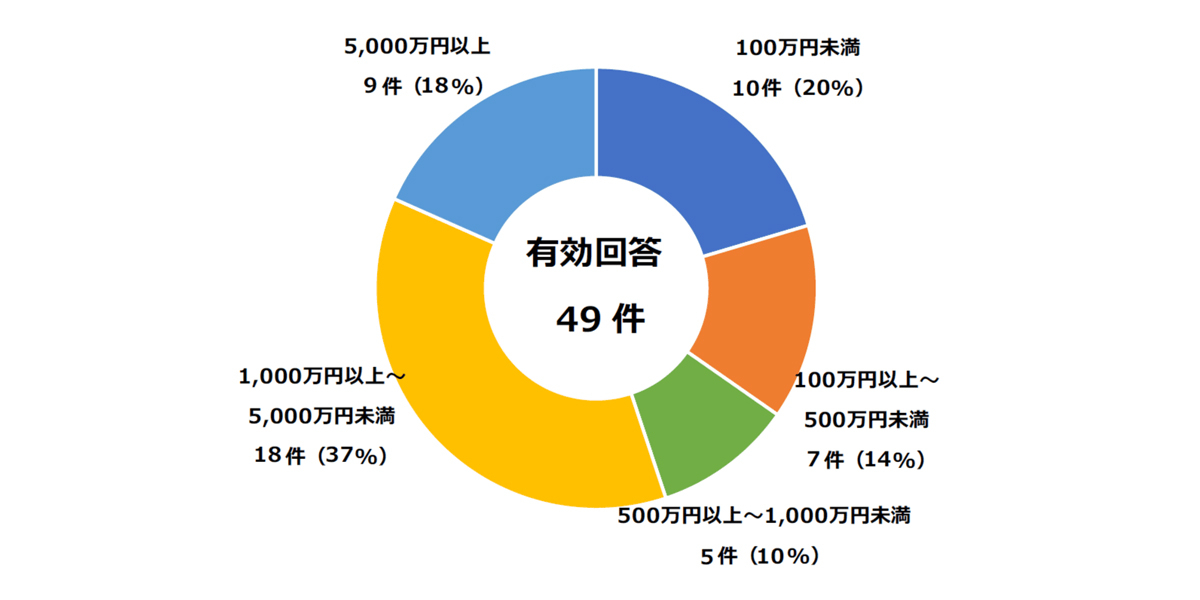

ランサムウェアに感染すると、データやシステムの復旧、取引先・顧客への謝罪対応などさまざまな負担が発生し、コストもかかります。警察庁の調査(※2)によると、ランサムウェア感染時の調査・復旧費用の総額として1,000万円以上かかったという回答が55%を占めており、大きな金銭的負担となっていることがうかがえます。

【図2】調査・復旧費用の総額

注:図中の割合は小数第1位以下を四捨五入しているため、総計が必ずしも100にならない。

※2〔出典〕警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」P7,【図表7:感染経路】

ランサムウェアの被害を防ぐには、感染に迅速に気づき対応できる環境が必要です。万が一感染してしまったときはネットワーク切断や駆除だけでなく、関係各処への周知や社会への公表も必要になります。ここではランサムウェア感染に気付いた場合の初動と対応について解説します。

ランサムウェア感染時の対応は、「どの段階で感染に気づいたか」によって異なります。可能な限り早い段階で対処するための「きっかけ」となるケースを覚えておきましょう。なお基幹システムなど業務中枢まで侵入されすべて暗号化されてから気づいた場合は、専門家に依頼し、コストと時間をかけて復旧することになります。

他のマルウェア同様、ランサムウェア感染の主な理由には「個人の不注意」が挙げられます。不審なメールやファイルを開封する、不審なURLにアクセスするなど、利用者自身が感染につながる操作を行ってしまった場合でも、すぐに気づくことができたなら、まずは該当する端末をネットワークから切断しましょう。

あわせて、社内であればSOC、CSIRTなどのセキュリティ担当部署に報告を行い、端末を調査、ランサムウェアを駆除します。さらに、社内の感染状況について調査を進めるとともに、被害発生の周知・注意喚起を行います(周知や公表の手順については後述)。

各種セキュリティ製品がランサムウェアを検知して発覚するケースです。最近のランサムウェアでは、従来のパターンマッチング型アンチウイルスのスキャンを潜り抜けるものも増えています。しかしセキュリティシステムも進化しており、ランサムウェア特有の不審な挙動を検知・通知する製品も増えています。侵入された直後の段階で検知できれば、通信の遮断、ランサムウェアの駆除など迅速に対応でき、大きな被害を防ぐことが可能です。

他のマルウェア同様、ランサムウェア感染時の駆除は以下の手順で行います。

自社内で駆除が難しい場合は、契約しているセキュリティベンダに相談することをおすすめします。未感染の時期から信頼のおける外部ベンダを検討しておくとよいでしょう。

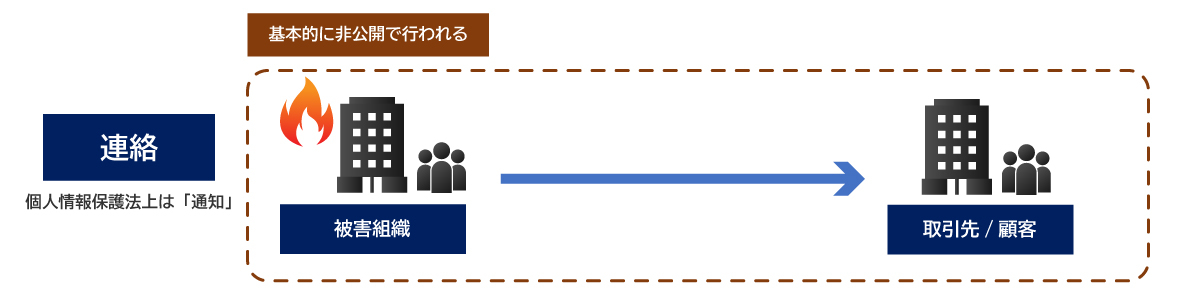

令和4年より(4月1日施行)、個人情報の漏えい等が発生した場合は、個人情報保護委員会への報告及び本人への通知が必須となっています。また重大インシデントについても法令やガイドラインに則り、関係各処へ連絡を迅速に行う必要があります(以下、リンクを参照)。

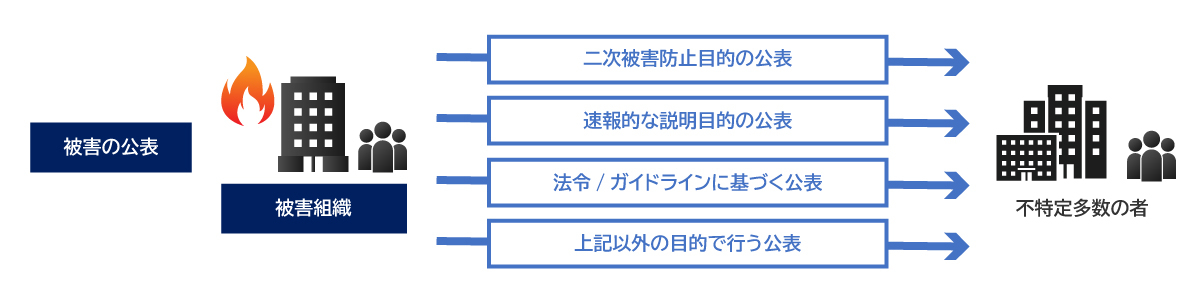

【図1】取引先・顧客への連絡

【図2】法令やガイドラインに基づく公表の種類

〔出典〕総務省: サイバー攻撃被害に係る情報の共有・公表ガイダンスP8図5

(参考)

厚生労働省:個人情報保護法改正に伴う漏えい等報告の義務化と対応について(令和4年5月27日 個人情報保護委員会事務局)

総務省:サイバー攻撃被害に係る情報の共有・公表ガイダンス(令和5年3月8日)

IPA:コンピュータウイルス・不正アクセスに関する届出について「ランサムウェア被害の届出」

警察庁:都道府県警察本部のサイバー犯罪相談窓口一覧

ここではランサムウェアへの感染対策として、「感染前」「感染後の再感染防止」の観点から実施すべき方法を見ていきましょう。

ランサムウェア感染をブロックするには、エンドポイント(PCなど各種端末)での対策が重要です。振る舞い検知などを搭載した次世代型アンチウイルス製品、エンドポイントの挙動を監視し異常(不審な挙動)を通知するEDR(Endpoint Detection & Response)も有効です。このほか、添付ファイルなどを利用者が開く前に分析・不正な処理を行う部分(マルウェア)があれば切り離すなど、適切に処理する「ファイル無害化」のサービスなどもあります。

ランサムウェアはターゲットのネットワークに侵入すると、攻撃者のサーバと通信しながら勢力を拡大していきます。感染初期にこの通信を検出できれば、被害を最小限に抑えられます。ネットワーク上の不正な通信・挙動などを監視・検出する製品や運用サービスの活用は対策として効果的です。

ランサムウェアは攻撃手法を進化させ続けているため、最新情報を入手し継続的にセキュリティシステムのアップデートを行う必要があります。WindowsやVPN機器の脆弱性を狙った攻撃はランサムウェアの常套手段です。OSやセキュリティソフト、アプリケーション、セキュリティ機器などは定期的にアップデートを行い、常に最新の状態にします。

データが暗号化されても、バックアップデータがあればある程度の復旧が可能です。ただし同一ネットワーク内にバックアップデータを保管しているとバックアップデータごと暗号化されてしまうリスクがあるため、「どこに・どう保管するか」を検討する必要があります。

なおこの方法だけでは、データ自体が窃取されている場合に情報漏洩は避けられず、多重脅迫を受けるリスクにも対応できません。他のセキュリティ方策と併用することが大前提となります。

感染原因等の調査には各種機器のログが必要になります。万が一に備え、ログ収集と記録・保管が自動化されているセキュリティシステムを活用するなど対策を行います。

ランサムウェア対策の基本中の基本と言えるのが、「不審なメールやファイル、URLを開かない」ことです。しかし攻撃者が次々に手口を変えてくるため、「どれが不審なメールなのか」は判断しにくくなっています。最新のセキュリティ動向などを注視し、社員への教育・周知などを継続的に行うことが大切です。

ランサムウェア感染が確認され事後処理を完了した後は、以下を重点的に調査し対策しましょう。

(参考)警察庁:ランサムウェア被害防止対策

警視庁のリーフレットで言及されているとおり、一部のランサムウェアは「No More Ransom」プロジェクトのページで復号ツールが公開されています。ただし一部のランサムウェアにしか対応していなかったり、同じランサムウェアでもバージョンが違うと復号ができなかったり、ということもあるようです。復号できるかどうかよりも、「感染させない」ことに主眼を置いた対策が必須です。

【コラム】代表的なランサムウェア

これまで報告されているランサムウェアのうち、代表的なものを紹介します。なお、ランサムウェアは日々変化しているため、ここに挙げたものはあくまで参考となる一例です。日頃からランサムウェアの最新の流行状況について情報を得ておくことが必要です。

WannaCry(ワナクライ)

2017年に、世界中で大きな被害をもたらしたWannaCry(ワナクライ)は、ランサムウェアが大きく注目されるきっかけとなりました。Windowsの脆弱性を突いた攻撃で感染する点が特徴的で、「不審なメールを開く」「悪意あるサイトにアクセスする」といった操作をしなくても感染するとともに、同一ネットワーク内のほかのPCへと拡散するため、大規模な被害が発生しました。

PETYA/GoldenEye(ペトヤまたはペチャ/ゴールデンアイ)

Petya(ペトヤ/ペチャ)は、特定のファイルだけではなく、ハードディスク全体を暗号化するランサムウェアです。ハードディスクのMFT(マスター・ファイル・テーブル)を暗号化することで、ディスク上の全ファイルにアクセスできなくさせ、最終的には端末を起動することすらできなくなります。2016年に初めて発見され、2017年にPetyaの亜種(Petya Wrapなど)が大規模なサイバー攻撃に使用されました。

Maze(メイズ)

2019年以降に登場したMaze(メイズ)は、暗号化に加え、攻撃の中で窃取した情報を公開すると脅す「二重脅迫」を行う攻撃グループが使用するランサムウェアです。Maze自体は活動を停止したとされていますが、その後も二重脅迫を行うランサムウェアは発見されています。

Hive

2021年に確認されたHive(ハイブ)はRaaS型のランサムウェアで、データの暗号化と身代金を要求。その被害は世界の約1300の企業・組織に及んでいます。しかし2023年1月、米国司法省はHiveのネットワークに侵入し、活動停止に追い込んだと発表。請求されていた約170億円の身代金支払いも阻止したと報道されました。

[参考]内閣サイバーセキュリティセンター「ストップ! ランサムウェア ランサムウェア特設ページ」

ここ数年で起きた、国内のランサムウェアによる被害事例を紹介します。なお章末に経済産業省およびIPAによるサイバーインシデント事例へのリンクを置いています。具体的にどのような企業・組織でどのような規模の被害が起きたか、さらに詳しく知りたい方はご参照ください。

2022年10月、地方の中核医療機関がランサムウェアの攻撃を受け、電子カルテシステムに障害が発生しました。外来・救急患者の受け入れを制限せざるを得ない事態に陥り、全面復旧まで約2ヶ月を要しました。

2022年3月、アニメーション制作会社の社内ネットワークに第三者が不正アクセスし、ランサムウェア感染を引き起こしました。一部データが暗号化されたことで、製作業務に遅延が生じ、放映中アニメの放送差し替え・映画の公開延期など大きな影響が出る結果となりました。

2020年11月、大手ゲームメーカーで社内システムの接続障害が発生し、その後、ランサムウェア攻撃によりファイルが暗号化されたことを発表。また、攻撃された端末内に脅迫メッセージも残されていました。さらに個人情報の漏えいも発覚し、2021年4月13日、流出の可能性がある個人情報は累計15,649人と報告されています。

【ランサムウェアに関する重大なインシデント事例の参考リンク】

経済産業省 商務情報政策局 サイバーセキュリティ課「主なインシデント事例」

IPA「制御システムのセキュリティリスク分析ガイド補足資料:「制御システム関連のサイバーインシデント事例」シリーズ」

本記事では、ランサムウェアとは何か、ランサムウェアの感染経路と手口、感染を防ぐための対策と万が一感染してしまった場合の対処方法、再発防止策、そして実際に起きた被害事例について解説しました。

ランサムウェアに限らず、近年のサイバー攻撃の手法は高度化・巧妙化・複雑化しています。社内にセキュリティ・サイバー攻撃の専任部隊(SOC:Security Operation Center)を体制として整備しておくことも重要です。とはいえ、企業内だけでセキュリティ対策を行うためにはIT人材の採用・安全なシステムの構築とセキュリティソフトの導入・継続的な運用体制など、多くのコストと準備が必要になります。企業や組織内部にリソースが不足しており安定的なランサムウェア対策が難しい場合は、セキュリティ対策に詳しい外部SOCサービスの活用も、ぜひ検討してみてください。