AIを「どう使うか」から、「どう守るか」へ──専門家が語るAIセキュリティ対策とは

- AIセキュリティ

- AI

- インタビュー

- ../../../article/2025/12/ai_security.html

Emotet(エモテット)は、単なるウイルスではありません。気付かぬうちに企業のネットワークに侵入し、他の凶悪なマルウェアを呼び込み、最終的に壊滅的な被害をもたらす「サイバー攻撃の入口」です。

「最近よく聞くEmotetって、何がそんなに危ないの?」「自社のセキュリティは大丈夫だろうか…」Emotetに対するこのような漠然とした不安を抱えている方に向けて、Emotetの本当の恐ろしさから、明日から実践できる具体的な対策までを、図や実例とともにわかりやすく解説します。

目次

【この記事の監修者】尾﨑 一平(おざき いっぺい)

SCSK株式会社 ITインフラサービス事業グループ

セキュリティ事業本部 事業推進部 事業企画課 課長

【経歴】

~2017年:ネットワークインフラ機器などのプロダクトエンジニアを担当

2018年~:認証/証明書基盤製品のプロダクトエンジニアを担当

2024年~:KnowBe4製品取扱部署のマネージャー/AIセキュリティ関連や新規商材調査を担当

まずはEmotetがなぜ「最恐のマルウェア」と呼ばれるのか、その本質に迫ります。他のマルウェアと何がどう違い、多くの企業を悩ませてきたのでしょうか。その正体を、歴史や特徴と共に解説します。

Emotetは、情報を盗み出す「トロイの木馬」に分類されるマルウェアの一種で、主にメールを介して感染します。確認されてから現在まで、形や手口を変えながら被害を拡大させ続けており、昨今のサイバー攻撃による被害報告の中で常に多数を占めています。

Emotetは変化を繰り返しつつも、本物と区別のつかない巧妙な偽装メールを使って人為的なミス(ヒューマンエラー)を誘発する特徴は今も変わりません。感染すると「情報が窃取される」「ウイルスメールをばらまく」「デバイスがほかのマルウェアに感染する」「社内ネットワーク全体に感染が広がる」などの被害が確認されています。

2014年に初めて確認された当初、Emotetの主な目的はネットバンキングの認証情報を盗むことでした。しかしEmotetは進化を続け、現在では他のマルウェアをPCに感染させるためのプラットフォームや運び屋としての機能を持つ、極めて危険な存在に変貌しています。Emotet自体が直接的な被害をもたらすだけでなく、ランサムウェアなどのより深刻なサイバー攻撃への入り口となってしまう点が最大の脅威です。

Emotetが他のマルウェアと一線を画し、セキュリティの専門家から「最恐」とまで呼ばれる理由は、以下の3点にあります。

感染したPCからメールアカウント情報や過去のメール本文を盗み出します。そして、実際のメールへの返信を装って、取引先や同僚にウイルス付きメールを自動で送信し、自己増殖的に感染を拡大させます。

実行されるたびにプログラムの構造を変化させる「ポリモーフィック(メタモーフィック)」という技術を使っています。従来のマルウェア対策を行うセキュリティ製品はシグネチャベース(既知の攻撃のパターンファイルを読み込み、一致したマルウェアを検知するもの)が多く、検知することが非常に困難です。

Emotetが特に恐れられているのは、他のマルウェアを次々と運び込むことです。情報窃取、ランサムウェアによるデータ暗号化、スパムメールの大量送信など、Emotetを入口として様々な攻撃が仕掛けられます。

Emotetの脅威は、一度対処すれば終わりというものではありません。サイバー犯罪者によって進化を重ねてきた歴史をご紹介します。

| 時期 | 主な出来事 | 特徴 |

|---|---|---|

| 2014年 | 初登場 | ドイツでネットバンキングを狙うトロイの木馬として発見 |

| 2017年~ | プラットフォーム化 | マルウェアを運ぶ「運び屋」へと進化し、世界中で感染が拡大 |

| 2021年1月 | テイクダウン | 各国の法執行機関による共同作戦「Operation LadyBird」で、インフラが解体され活動が停止 |

| 2021年11月 | 復活 | わずか10か月で活動を再開。以前よりも巧妙で強力なものに進化 |

| 2022年~ | 日本での猛威 | 日本語の精度を向上させ、日本の組織を主要な標的として大規模な攻撃を継続 |

初期のEmotetは単独で動き、従来のウイルス対策ソフトウェアでも検出しやすい単純なものでした。それが次第に他のマルウェアとも連携するようになり、検出も困難になったことで被害は拡大。欧州刑事警察機構(Europol)やFBIなどが実施したテイクダウンによって、一度は完全に壊滅されたと思われたものの、さらに高度化した姿で帰ってきたEmotetは、世界でその猛威を振るっています。

特に日本での被害が増加している背景としては、誘導メールの巧妙化などにより、日本語という言語の壁が破られたことにあります。従来は不審なメールがきても、あからさまに日本語がおかしいため、すぐに見破ることができました。しかし、生成AIの悪用などによって日本語の精度が格段に向上し、巧妙な偽装が行われるようになったことで、日本が格好のターゲットになっています。2023年3月にも、新たにIPAより注意喚起が発表されました。

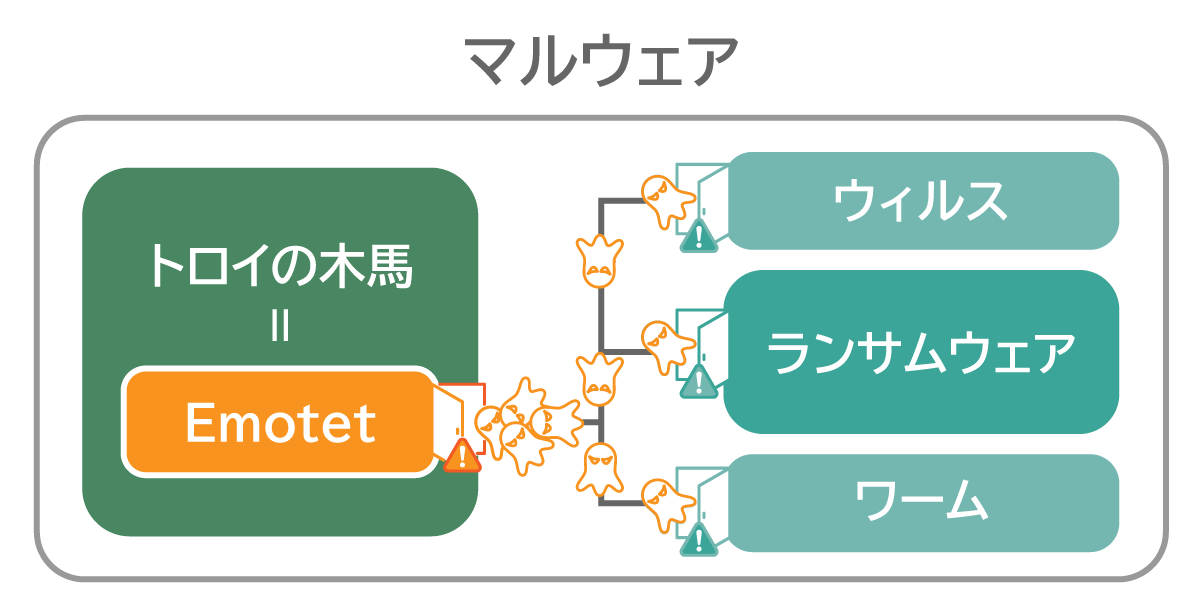

「マルウェア」「トロイの木馬」「ランサムウェア」など、様々な用語が出てきましたので、Emotetとこれらの関係性を整理してみましょう。簡単に言えば、Emotetはこれら全ての脅威の「入口」になりうる存在です。

| 用語 | 概要 | Emotetとの関係性 |

|---|---|---|

| マルウェア | 一番広義の概念。コンピュータに害を及ぼす悪意のあるソフトウェアの総称。ウイルス、ワーム、スパイウェアなどを含む | Emotetはマルウェアの一種 |

| トロイの木馬 | マルウェアの一種。無害なプログラムを装ってコンピュータに侵入し、内部から情報を盗んだり、PCを乗っ取ったりする | Emotetはトロイの木馬に分類 |

| ランサムウェア | マルウェアの一種。PC内のデータを勝手に暗号化し、元に戻すことと引き換えに身代金を要求する | Emotetが侵入した後、運び屋としてランサムウェアをPCにダウンロードさせることが多い |

Emotetの脅威は、決して対岸の火事ではありません。たった1通のメールが、企業の存続を揺るがす大事件に発展する可能性があります。ここでは、国内で実際に起きた被害事例を基に、Emotet感染がもたらすリアルな危機を具体的に見ていきましょう。

ある自動車部品メーカーで実際に起きた事例です。感染源は、経理担当者が受信した、実在の取引先からの返信を装った「請求書の件【至急】」というメールでした。添付されていたExcelファイルを開き、「コンテンツの有効化」をクリックしたことでマルウェアが起動。わずか数時間で社内ネットワーク全体に感染が拡大し、さらにVPNを通じて海外の工場システムにまで被害が及びました。

具体的な被害としては、顧客情報や設計データなどの情報漏洩、生産管理システムの停止による事業停止、取引先への感染メール送信による二次被害、こうした被害を含む機会損失や復旧費用、補填などを合わせ、金銭的な損失は5億円に達したと言われています。

上記の事例は特別ではありません。Emotetに感染した場合、どのような組織であっても以下のような深刻なリスクに直面する可能性があります。

顧客情報、技術情報、財務情報などが窃取され、企業の競争力や社会的信用が失われます。

Emotetが運び込んだランサムウェアにより、全てのデータが暗号化され、事業継続が不可能になる恐れがあります。

自社が感染拡大の踏み台となり、取引先にまで被害を広げてしまうことで、サプライチェーン全体からの信頼を失います。

システムの停止、復旧コスト、損害賠償、信用の回復など、有形無形の甚大な金銭的損失が発生します。

「自分は怪しいメールには騙されない」と思っていても、Emotetの攻撃は私たちの警戒心を巧みにすり抜けてきます。その手口は年々巧妙化しており、なぜ多くの人が騙されてしまうのかを知ることが、防御の第一歩となります。

Emotetの攻撃メールは、日常業務に溶け込むように作られています。その代表的な手口は以下の通りです。

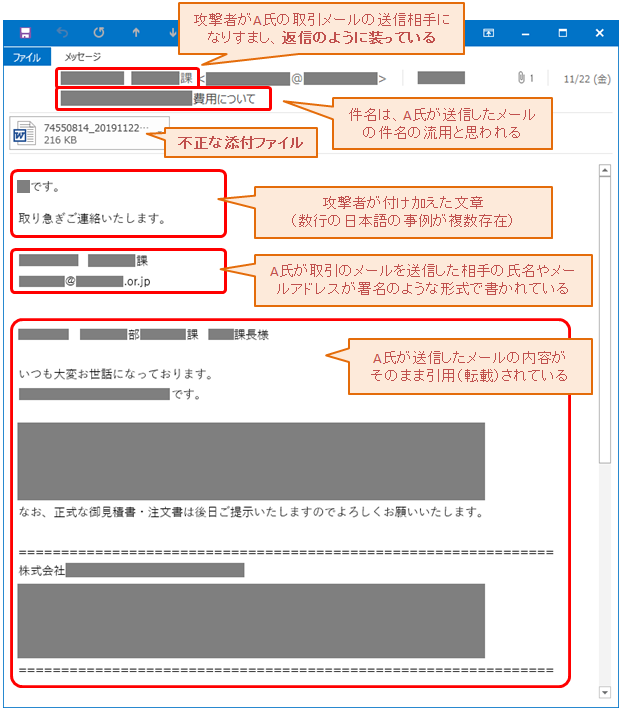

最も巧妙な手口です。過去にやり取りした実際のメールに返信する形で送られてくるため、受信者は疑うことなく開封してしまいます。

(件名の例)Re:見積書送付の件、Re:先日のお打ち合わせについて

Emotetへの感染を狙う攻撃メールの例

〔出典〕: Emotet(エモテット)攻撃の手口 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

取引先企業、官公庁、金融機関、配送業者など、実在する組織を装う手口です。ロゴや署名まで本物そっくりに偽装されています。

(件名の例)請求書送付のご案内【株式会社〇〇】、【ヤマト運輸】お荷物お届けのお知らせ

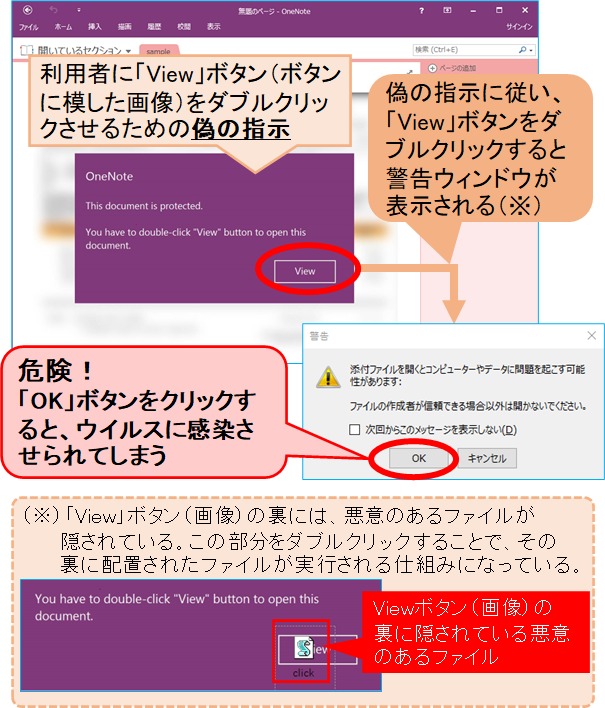

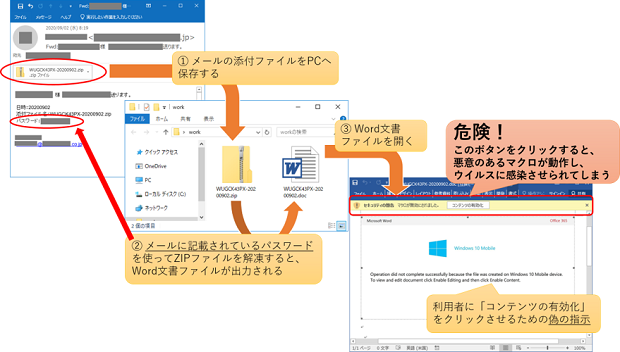

ウイルス対策ソフトのスキャンを避けるため、パスワード付きのZIPファイルを添付し、本文中にパスワードを記載する手口です。また、2023年頃から使われている新手法として、Microsoft OneNote形式のファイル(.one)をメール添付し、ファイル内に書かれた内容を実行するとEmotetに感染するものもあります。

(件名の例)【重要】2024年11月度請求書、会議資料のご送付

図3:Microsoft OneNote形式のファイルを悪用した攻撃例

〔出典〕IPA: Microsoft OneNote形式のファイルを悪用した攻撃

メール送受信時のセキュリティ対策・情報漏洩対策として、PPAP(暗号化されたパスワード付きzipファイルをメールに添付し、解凍用パスワードは別メールで送信するセキュリティ対策)を取り入れている日本企業は多くあるようです。

しかしPPAPの利用においては、ネットワーク上のセキュリティ機器などでファイルスキャンする対策をとっている場合、パスワード付きzipファイルが解凍できないとウイルスチェックをすり抜けてしまうおそれがあります。この脆弱性がEmotetの感染拡大の一因とされています。

パスワード付きzipファイルが添付された攻撃メールの例(2020年9月)

〔出典〕IPA:相談急増/パスワード付きZIPファイルを使った攻撃の例(2020年9月2日) | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

PPAPについてはEmotetによる被害拡大もあり、不完全なセキュリティ対策であるとして2020年には政府が廃止の方針を発表しました。現在は大手民間企業をはじめとして使用を禁止する流れとなっています。まだPPAPを利用している場合は、早急に対策が必要です。「脱PPAP」のための代替策については以下の記事を参照してください。

新型コロナ、インボイス制度、賞与など、受信者の関心を引く時事的な内容や、「至急」「重要」といった言葉で冷静な判断を奪います。

(件名の例)【厚生労働省】新型コロナワクチン接種証明書、賞与支払通知書【至急ご確認ください】

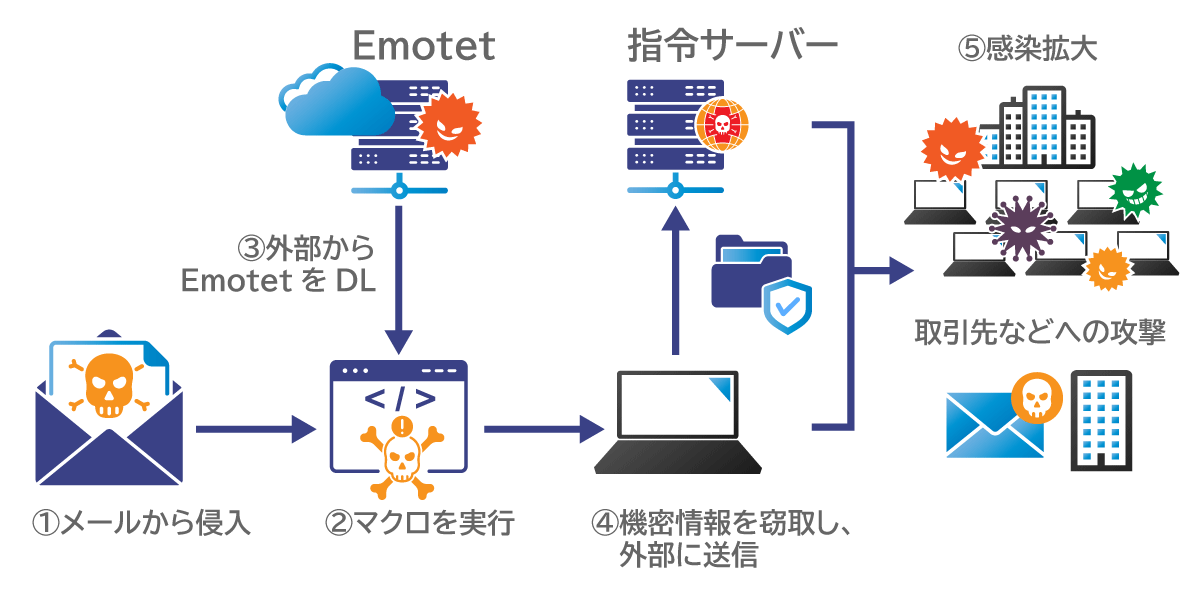

上記のような攻撃メールを受信してから、感染拡大までの流れを簡単に見てみましょう。

1.侵入:攻撃メールを受信し、添付されたWordやExcelファイルを開きます。

2.マクロ実行:ファイル内に表示される「コンテンツの有効化」というボタンをクリックさせ、悪意のあるマクロ(簡易的なプログラム)を実行させます。

3.本体ダウンロード:実行されたマクロが、外部のサーバーからEmotet本体をPCにダウンロードします。

4.情報窃取と潜伏:PC内のメール情報や各種パスワードを盗み出し、外部の指令サーバー(C&Cサーバー)へ送信します。

5.感染拡大:盗み出した情報を使って、新たな攻撃メールを関係者へ送信したり、ネットワーク内の他のPCへ感染を広げたりします。

Emotetの脅威を理解した上で、最も重要なのは「では、どうすれば良いのか」ということです。ここでは、被害を未然に防ぐための予防策と、万が一感染してしまった場合の感染後対応に分けて、今すぐ実践できる対策を徹底的に解説します。

Emotetの感染を防ぐためには、「技術的な対策」と「人的な対策」の両方をバランス良く実施することが不可欠です。どちらか一方だけでは不十分であり、多層的な防御壁を築く意識が重要となります。

メールはEmotetの最大の感染経路であり、その対策は極めて重要です。従業員一人ひとりの意識づけと、組織としての仕組みづくりの両面から対策を講じましょう。

| 対策項目 | 具体的なアクション |

|---|---|

| 心構えの徹底 |

|

| 添付ファイルの無効化 |

|

| 送信ドメイン認証 |

|

| サンドボックス |

|

組織のシステム全体でセキュリティレベルを底上げすることが、万が一の侵入を防ぎ、被害を最小限に抑える鍵となります。以下の項目は、システム担当者が中心となって必ず実施すべき対策です。

| 対策項目 | 具体的なアクション |

|---|---|

| OS・ソフトの更新 |

|

| セキュリティソフト導入 |

|

| バックアップの徹底 |

|

| 権限の最小化 |

|

サイバーセキュリティ対策に特化した専門事業会社「SCSKセキュリティ株式会社」では、EDR製品「Cybereason」や、XDR製品「Cortex XDR」などのツールに加え、コンサルティングや各種支援などのセキュリティソリューションを幅広くご提案しています。

【関連記事】

【導入事例】EDRでセキュリティ対策を行うスカパー・カスタマーリレーションズ

EDRの導入を検討する企業が押さえておきたい。「その先」を見据えたセキュリティ対策としてのXDR。

どんなに優れたシステムを導入しても、それを使う「人」の意識が低ければ、セキュリティは簡単に突破されてしまいます。継続的な教育と訓練、そして、組織のセキュリティ意識の理解度を把握し、組織全体の防御力を高める仕組みが必要です。

人の心理的な隙や不注意に付け込むソーシャルエンジニアリングが増加傾向にある中、Emotetを含むサイバー攻撃の被害を防ぐためには「人」へのセキュリティ教育が重要です。従来も、資料や動画による研修や年1回のメール訓練などが行われてきましたが、日々進化する攻撃に対処するには単発による対応では不十分です。また、セキュリティ意識がどの程度定着しているかも明らかにする必要があります。

では具体的にどんな対策が必要なのか。詳しく知りたい方は、ぜひこちらの記事もご覧ください。

AI時代に求められる新たなセキュリティ対策、進化したサイバー攻撃を防ぐには「人」への教育が必須

どれだけ対策をしても、感染リスクをゼロにすることはできません。万が一感染してしまった場合に、被害を最小限に食い止めるためには、パニックにならず、定められた手順に従って迅速に行動することが求められます。

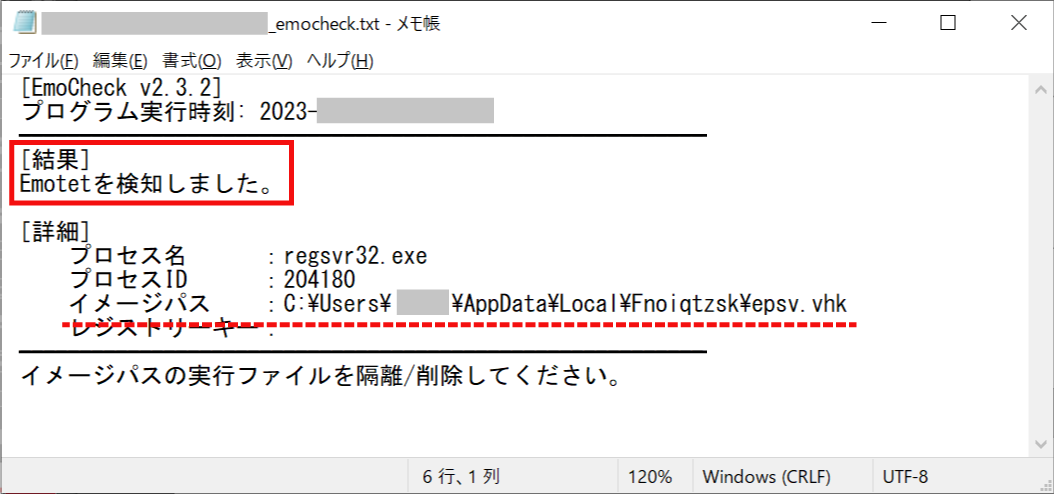

「もしかして感染したかも?」と感じたら、まずは客観的な事実確認が必要になります。JPCERT/CCが無料提供しているEmotet感染確認ツール「EmoCheck」の利用が最も確実です。

EmoCheckがEmotetを検知した際に出力されるテキスト例

(出典)警視庁サイバーセキュリティ対策本部:Emotet感染確認ツール「EmoCheck」の実行手順

EmoCheckで感染が確認された、もしくは感染が強く疑われる場合は、一刻も早く被害拡大を防ぐための行動を取る必要があります。

ネットワークから切り離した後、別の安全なPCを使って、感染したPCで利用していた全てのサービスのパスワード(メール、社内システム、各種クラウドサービスなど)を変更してください。

個人の判断で対処を続けるのは危険です。必ず組織として対応にあたってください。

その後の詳細調査(フォレンジック)のために、感染したPCの電源は切らずに、情報システム部門や外部の専門家の指示を待ってください。シャットダウンすると、調査に必要な情報が失われる可能性があります。

この記事では、Emotetの正体から具体的な対策までを解説してきました。Emotetは、一度テイクダウンされても復活・進化を遂げる、非常に対応の難しい脅威です。その手口は巧妙化を続けており、「一度対策したから安心」ということは決してありません。重要なのは、以下の3つのポイントを組織全体で継続していくことです。

経営層から現場の従業員一人ひとりに至るまで、全員が当事者意識を持つことが、自社、そして取引先を守るための最も確実な方法です。まずはこの記事で得た知識を基に、自社のセキュリティ対策状況を見直すことから始めてみてください。

A.PCの初期化(OSの再インストール)は、端末からEmotetを確実に取り除く方法の一つですが、それだけでは不十分です。

Emotetはネットワーク内の他のPCへ感染を広げている可能性があるため、感染端末の特定とネットワーク全体の調査が必要です。また、メールアカウント情報や各種パスワードが既に盗まれている可能性が高いため、全てのパスワードを変更する必要があります。

A.従来のパターンファイルに依存するウイルス対策ソフト(アンチウイルス)だけでは、Emotetの検知は困難です。Emotetはプログラムの構造を変化させるため、既知のパターンでは検出できない場合が多いからです。

Emotet対策には、プログラムの「挙動」を監視して不審な動きを検知するEDRのような、より高度なセキュリティ製品の導入が推奨されます。