~FortiGate 技術ブログ~

IPSec-VPN設定方法【SAML編】2 / 4

2. SAMLの設定

ここからはFortiGateとMicrosoft Entra IDの画面を行き来しながら設定をします。

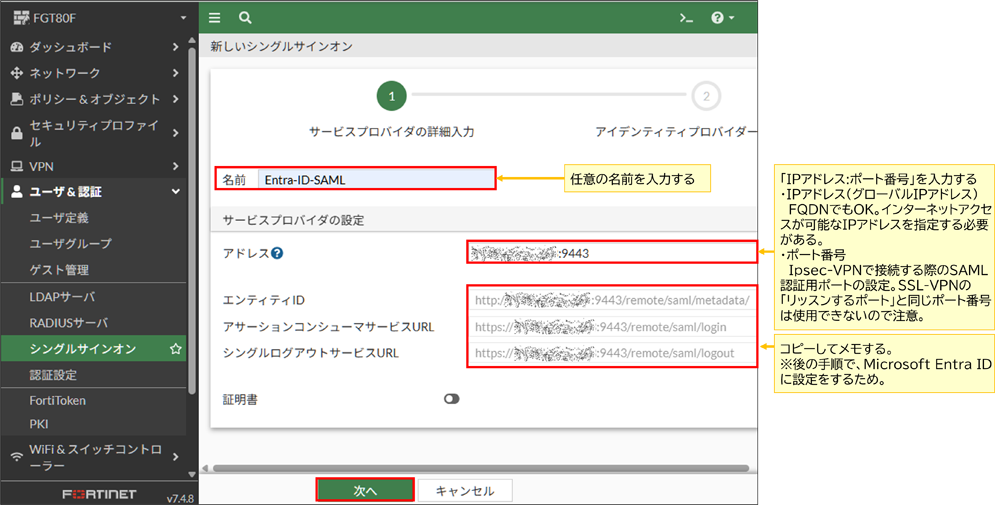

2-1.【FortiGate】 SAML認証の設定値確認

FortiGateにログインし、「ユーザ&認証」→「シングルサインオン」→「新規作成」にて、以下を設定します。

この画面に表示される証明書は、FortiGateからMicrosoft Entra IDへ送信するSAMLメッセージの署名に使用される証明書です。これはオプション設定なので、今回は無効にします。有効にする場合は、FortiGateの証明書(「Fortinet_Factory」等)を指定し、後でMicrosoft Entra ID側に設定をするためにダウンロードしておきます。

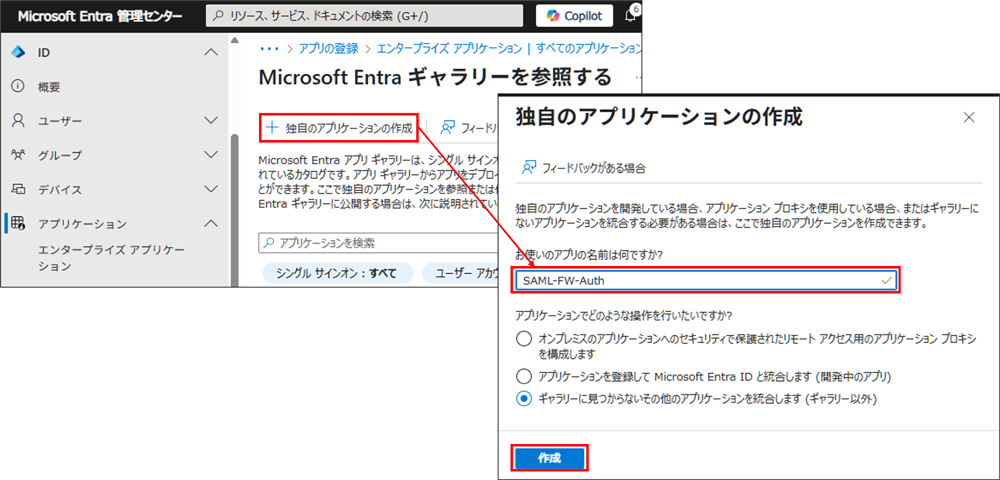

2-2.【Microsoft Entra ID】 アプリの新規作成

Microsoft Entra IDにログインし、「エンタープライズアプリケーション」→「すべてのアプリケーション」→「新しいアプリケーション」をクリックします。

SSL-VPNでSAML認証を利用している場合、既存アプリの編集でも問題ありません。ただし、SSL-VPNとIPSec-VPNの併用期間を設ける場合は、IPSec-VPN用に新規でアプリを作成してください。

「独自のアプリケーションの作成」をクリックします。任意のアプリ名を登録して「作成」をクリックします。

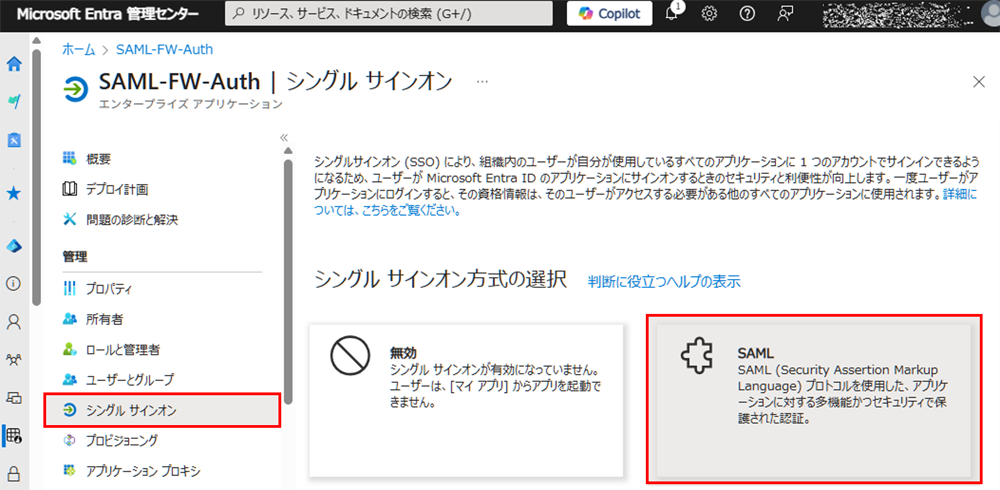

2-3.【Microsoft Entra ID】SAMLの設定(FortiGateの値を入力)

作成したアプリに移動し、「シングルサインオン」→「SAML」を選択します。

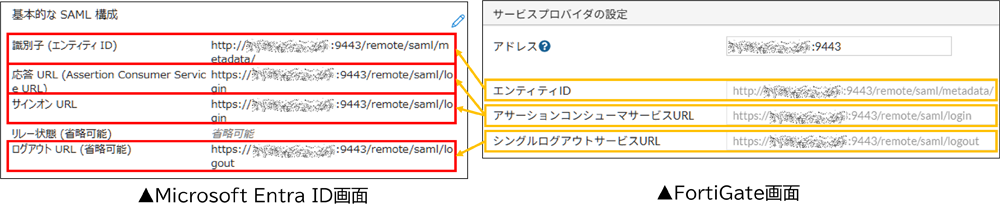

「①基本的なSAML構成」の設定を行うため、「編集」をクリックします。そして、2-1.でメモしておいたFortiGateの値を入力して、「保存」をクリックします。

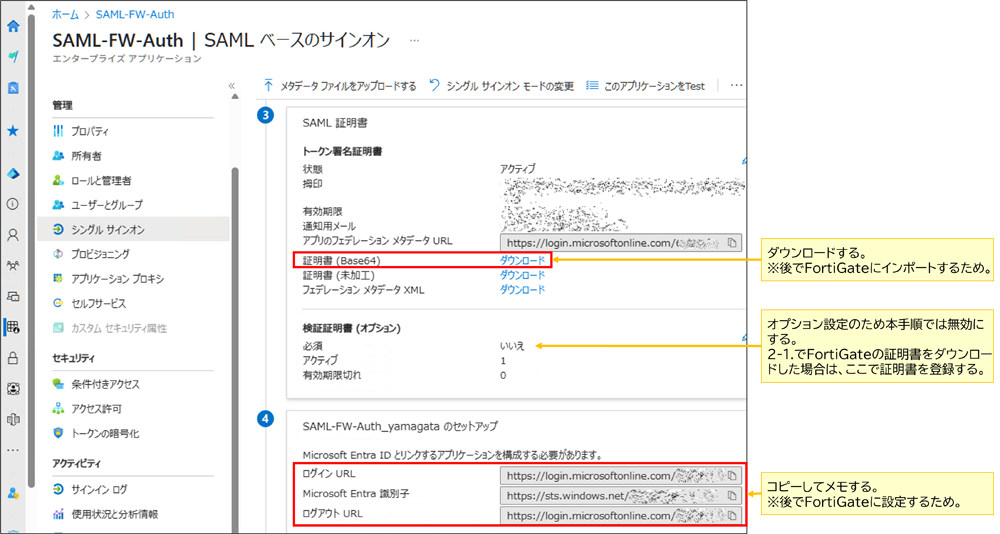

2-4.【Microsoft Entra ID】SAMLの設定(証明書のダウンロードとMicrosoft Entra IDの設定値確認)

「シングルサインオン」の設定の続きを行います。

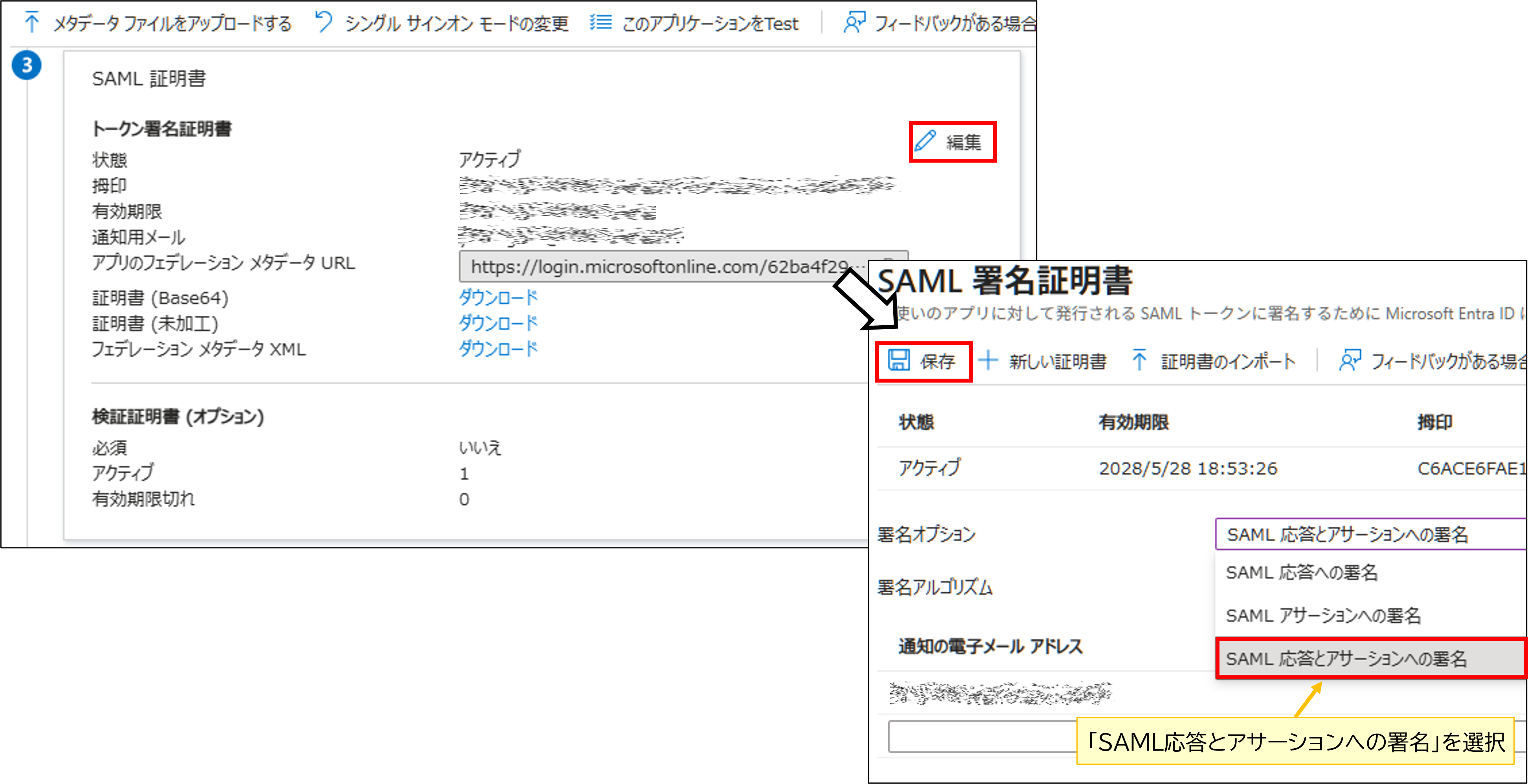

v7.2.12、v7.4.9、v7.6.4以降、FortiGateはSAMLレスポンスメッセージの署名を検証する仕様に変更されました。

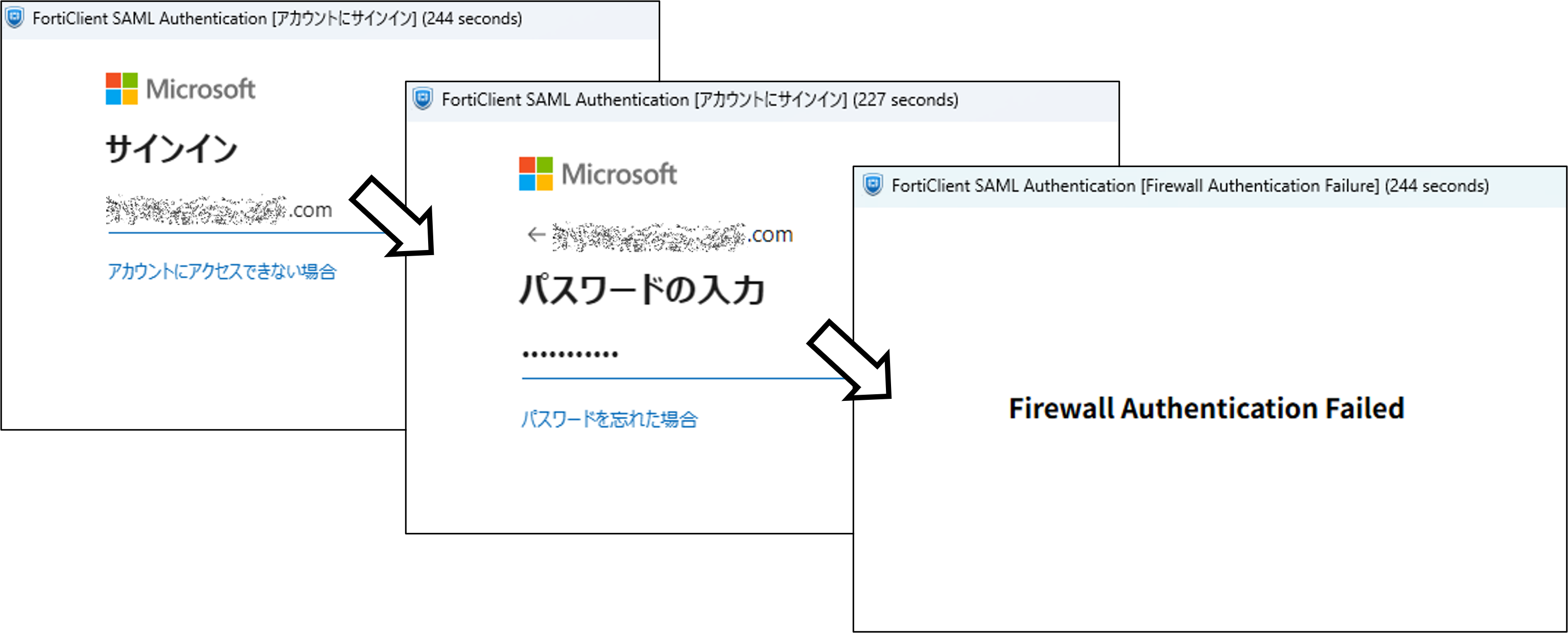

このOSバージョンに該当する場合は、Microsoft Entra IDの設定変更が必要です。設定変更をしないと、「Firewall Authentication Failed」という認証エラーが発生します。

上記OSバージョンをご利用の場合、下記に変更してください。

この設定をしない場合、FortiClientからIPSec-VPN接続する際のSAML認証で「Firewall Authentication Failed」というエラーが発生します。

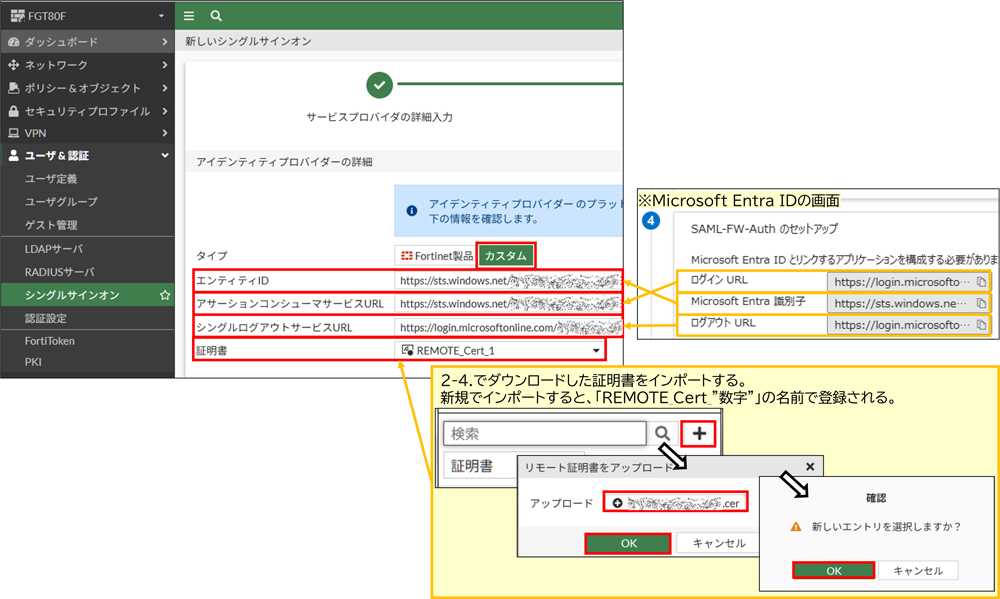

2-5.【FortiGate】IdP設定

FortiGateの画面に戻り、設定の続きを行います。2-4.でコピーしておいた設定値とダウンロードした証明書をインポートします。

2-6.【FortiGate】その他のSAML設定

FortiGateで続きの設定をして、「サブミット」をクリックします。

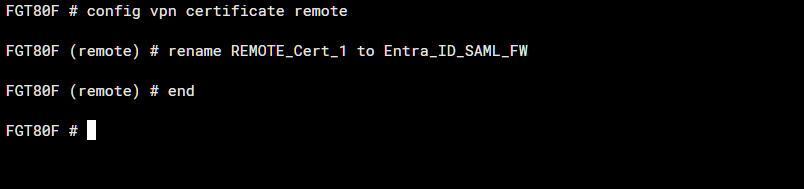

2-7.【FortiGate】証明書のリネーム

2-5.でアップロードした証明書のリネームをCLIから行います。後から確認した際、何の用途でインポートしたかを把握できるように、リネームは推奨します。

# rename "アップロードした証明書名" to "変更後の証明書名"

# end

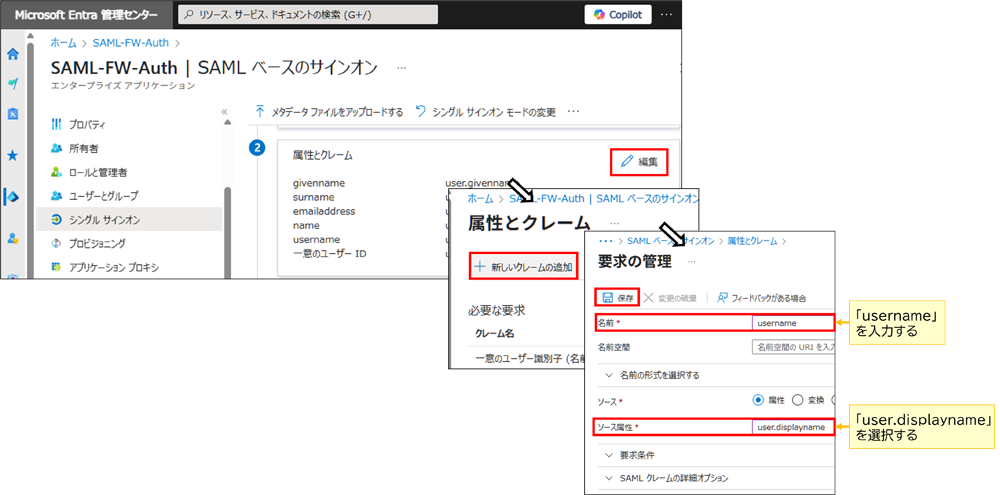

2-8.【Microsoft Entra ID】属性とクレームの設定

Microsoft Entra IDの画面に戻り、下記の設定を行います。

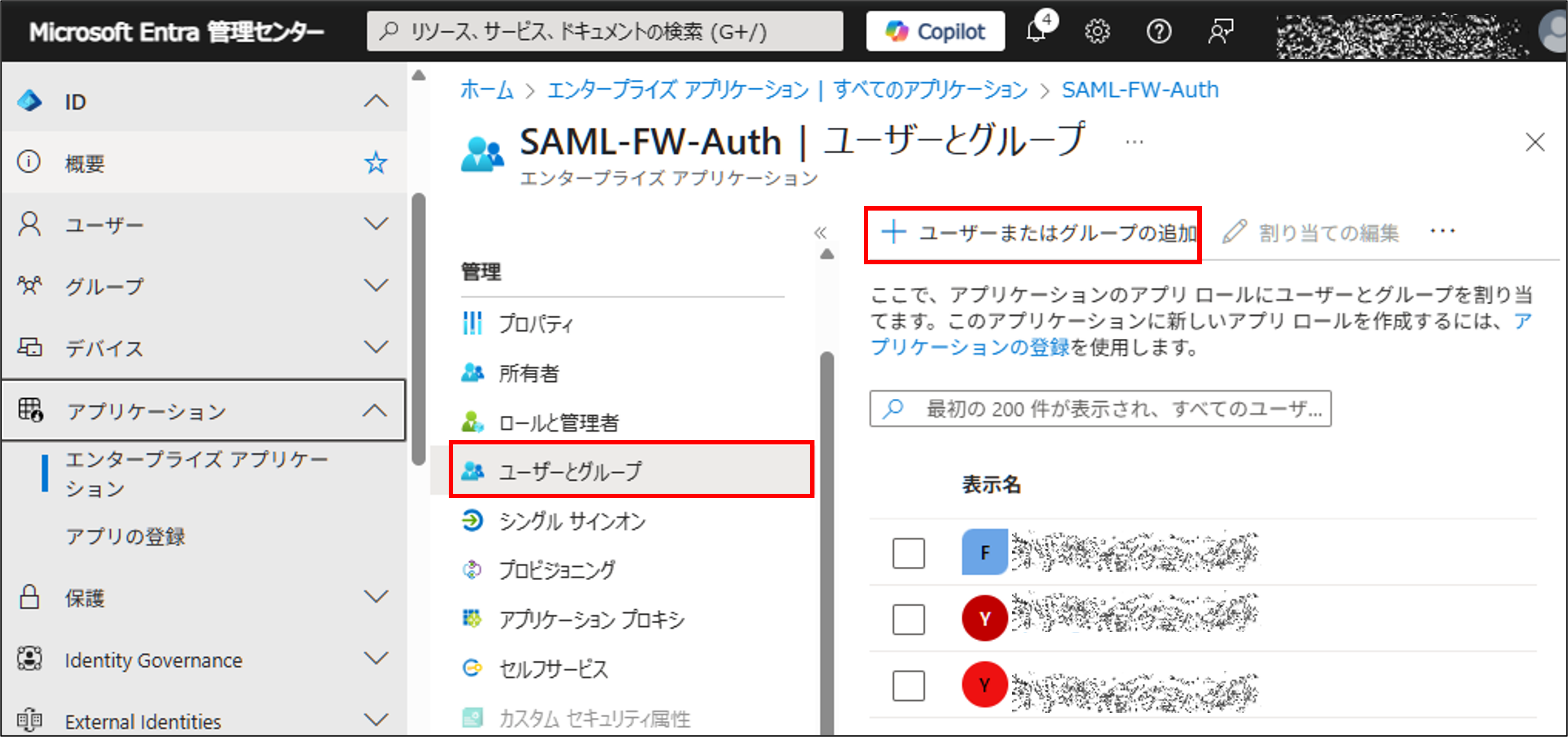

2-9.【Microsoft Entra ID】ユーザの追加

「ユーザとグループ」→「ユーザまたはグループの追加」をクリックして認証対象のユーザを追加します。

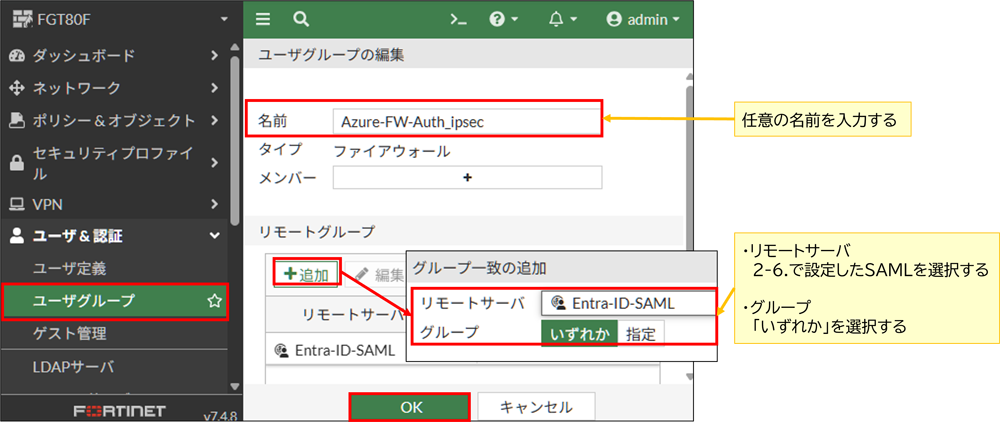

2-10.【FortiGate】ユーザグループの新規作成

FortiGateの画面に戻ります。「ユーザグループ」→「新規作成」をクリックし、下記の設定をします。

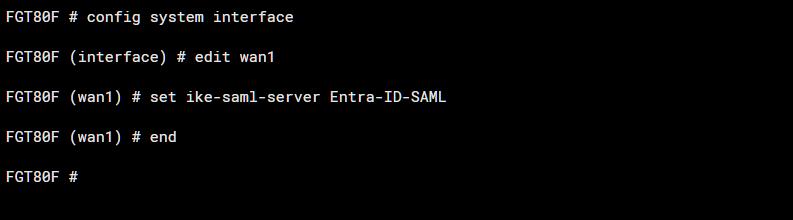

2-11.【FortiGate】SAMLを受信するインターフェイスの設定

IPSec-VPN接続とSAMLを受信するインターフェイスの設定をCLIから行います。

# edit "SAMLを受信するインターフェイス"

# set ike-saml-server "作成したSAMLサーバー"

# end

IPSec-VPN設定方法 シリーズ一覧

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【はじめに】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【基本編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【共通クライアント証明書編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【SAML編】

著者

関連製品

-

FortiGate/FortiGateCloud強固なセキュリティ機能を一台で提供する統合脅威管理(UTM)アプライアンスです。

- Cloud / SaaS

- Network Security

- OT Security