SD-Branchで実現するゼロトラスト時代のセキュアネットワーク

- SD-Branch

- Fortinet

- ネットワーク

- ../../../article/2024/11/fortigate.html

AIやIoTの普及、DXの進展により、従来は「閉ざされていた」工場のネットワークが外部と繋がるようになりました。この変化に伴い、工場のセキュリティの脆弱性を狙ったサイバー攻撃が増加しており、日本を含め世界中で深刻な被害が出ています。そこで鍵となるのが「OTセキュリティ」です。

多くの企業でOTセキュリティ強化の必要性が認識され始めている一方、「具体的にどんなリスクがあるのか分からない」「どう対策すればよいか分からない」といった声も多く聞かれます。

2024年11月、SCSKはそんなOTセキュリティをテーマにしたパネルディスカッションを「SCSK LINK SQUARE(※)」にて開催。セキュリティ市場のリーディングカンパニーとして知られるフォーティネット社の日本法人、フォーティネットジャパン合同会社の藤原氏、IT/OT/IoTのサイバーセキュリティソリューションを専門に扱う株式会社テリロジーの御木氏、そしてSCSKの担当者に対し、工場が直面するリスクとOTセキュリティの重要性、さらに具体的な対策方法などについて詳しく伺いました。

※SCSK LINK SQUAREは、東京ミッドダウン八重洲に開設されたSCSKがお客様との共創を進めるためのブランディング拠点です。

目次

フォーティネットジャパン合同会社 OTビジネス開発部 担当部長 藤原 健太 氏 |

株式会社テリロジー 執行役員 OT/IoTセキュリティ事業部 部長 御木 拓真 氏 |

SCSK株式会社 プロダクト・サービス事業グループ ネットワークセキュリティ事業本部 セキュリティプロダクト第一部 副部長 FortinetNSE1~7 Fortinet Certified Solution Specialist OT Security 碓井 雄一郎 |

SCSK株式会社 プロダクト・サービス事業グループ ネットワークセキュリティ事業本部 セキュリティプロダクト第一部 部長 川﨑 達也 ※モデレーター |

川﨑 最近、OTセキュリティという言葉をよく耳にしますが、どういう意味なのでしょうか?

藤原氏まずOTについてご説明します。OTとはOperational Technologyの略称で、ITと対比されて使われることが多いです。ITが情報を扱うシステムや技術を指すのに対し、OTは、物理的なプロセスやデバイスを監視・制御するためのハードウェアおよびソフトウェア技術を指します。OTの代表的なものとして、自動車工場のロボットアームや、電力施設の監視システム、製油所や製鉄所で使用されているプロセス制御装置などが挙げられます。

つまりOTセキュリティとは、これらのOTをサイバーインシデントから守るための対策をしっかりしましょうという概念です。

川﨑 実際にOTを狙ったサイバー攻撃の事例にはどういったものがあるのでしょう?

藤原氏2022年の事例になりますが、イランのとある製鉄所が被害に遭いました。連続鋳造設備の制御プロセスが書き換えられ、高温の銑鉄が釜からこぼれてしまい、大規模な火災に発展しました。

御木氏日本企業の事例でいうと、アジアにある工場で起こったマルウェア感染が国内工場まで広がってしまったというケースがありました。事態が発覚するまでに1か月以上の時間がかかってしまったために、100台以上の端末が被害を受けました。また、海外工場で使われていた古いOSの脆弱性を狙われ、制御用端末が動かなくなってしまったという事例もあります。このケースでは、工場ネットワークが適切に管理されていなかったため、工場内の全ての端末のセキュリティチェックを手作業で実施しなければならず、終息まで1か月以上も要しました。

川﨑 OTセキュリティが注目されている背景を教えてください

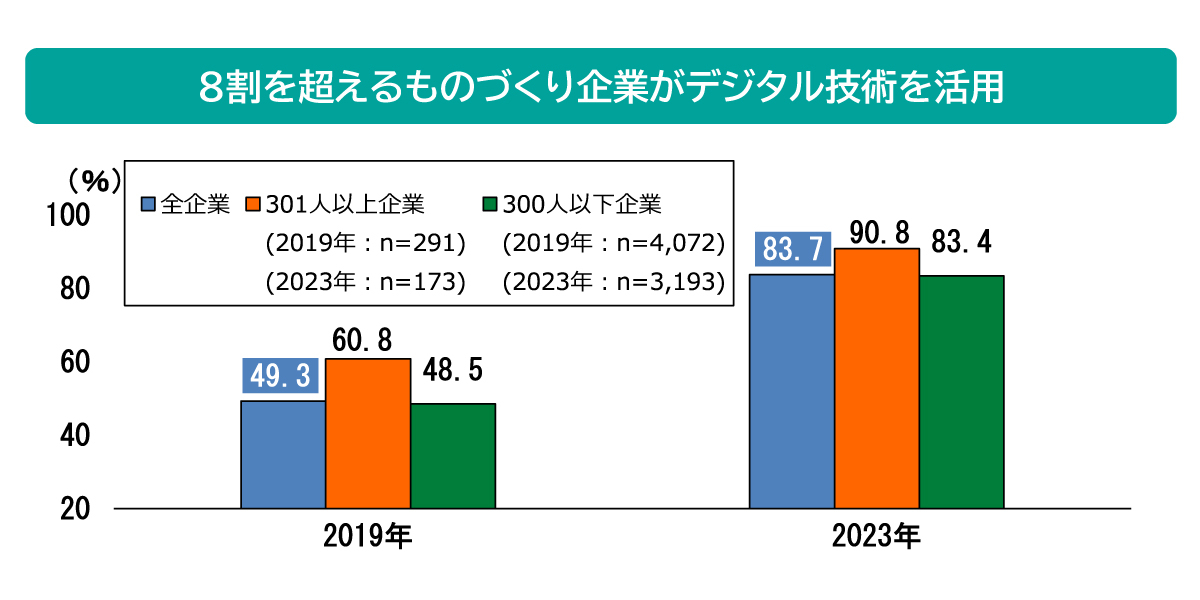

製造業におけるデジタル技術の活用状況の推移

御木氏OTセキュリティが注目され始めたのは、2011年にドイツが提唱した「Industry 4.0」がきっかけです。製造業におけるDXやIoTの推進に伴い、その重要性が唱えられるようになりました。とはいえ2010年代は、OTセキュリティ対策を進める企業はほんの一握りだった印象です。日本で風向きが変わったのは東京2020オリンピック・パラリンピックですね。政府が各業界団体に対してセキュリティ強化の指示を出したことで、注目度が一気に高まりました。

藤原氏御木さんがおっしゃったように、DXによって従来「閉ざされていた」工場が、「繋がる」工場になったというのがポイントです。OTを含め、工場内のあらゆるものがネットワークに繋がることで、サイバー攻撃を受ける脅威の入口が格段に増加しました。脅威の入口は外部ネットワークだけでなく、USBメモリや外部からの持ち込みデバイスのほか、購入時点で調達品にマルウェアが埋めこまれている場合もあります。工場やプラントで使用する制御システムでは、ハードウェアの制作後に人の手でエンジニアリングを行うといった作業が発生するので、人が介在する期間が長く、メーカーとユーザーそれぞれの運用ルールやリスク管理が必要となります。

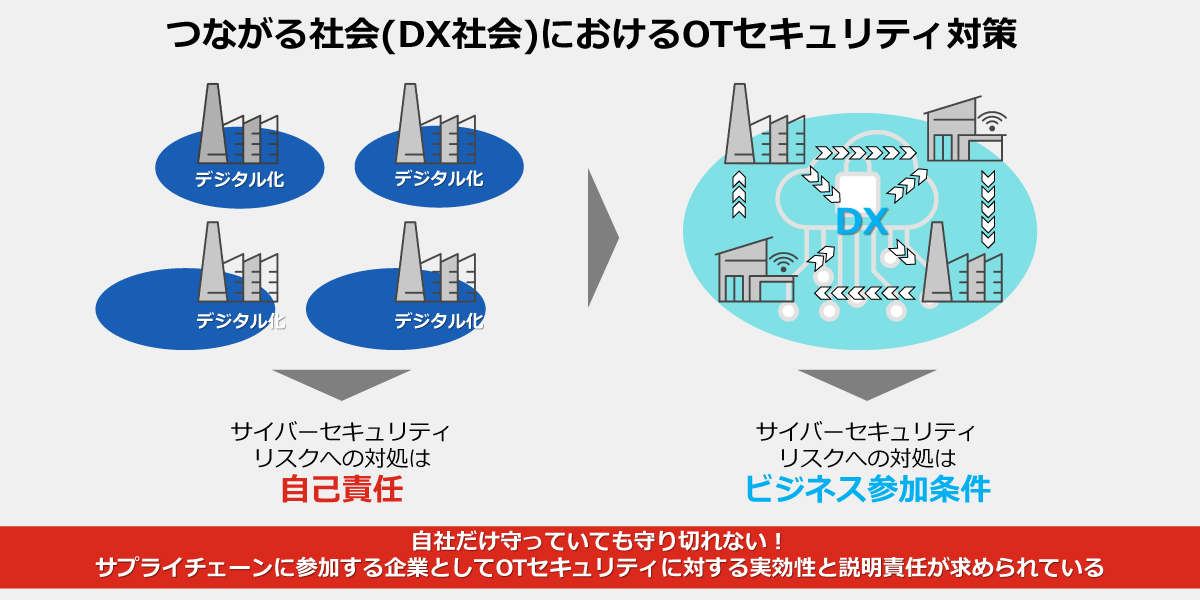

碓井サプライチェーンの観点でもOTセキュリティは重要です。サイバー攻撃によって工場が止まれば、影響範囲は自社だけにとどまらずサプライチェーン全体に及びます。さらに、生産停止という直接的な被害だけでなく風評被害などの間接的な被害も含めると、1社に対する攻撃がとてつもない損害に繋がってしまいます。最悪の事態を想定するとOTセキュリティの重要性を感じていただけると思います。

川﨑 OTセキュリティの重要性はよく分かりましたが、企業の対策の実態はどうですか?

藤原氏デジタル技術の活用によって「繋がる」工場を持つ企業では取り組まれ始めています。特にDXが進んでいる自動車業界や半導体業界、製薬業界のお客様から相談をいただくことが増えました。とはいえグローバルで見てみると、EUなどの法規制によって対策を促進している国々と比較し、日本はまだまだこれからという印象です。

御木氏これまで工場はセキュリティの監視対象と見なされてこなかったために、ネットワークが正確に管理されてきませんでした。そのため自社がどういったリスクに晒されているのか、どんな脆弱性があるのかについて把握できておらず、そもそもOTセキュリティの優先度が低かったり、いざ着手しても何をすべきか分からなかったりという事態に陥っています。私たちが調査をさせていただいて初めて、こんなにもリスクがあったのかと驚かれる企業も多いです。

碓井実際に工場を訪問すると、製造原価にはねかえってしまうので現場主導で対策するのは難しいというネガティブな声があるのも事実です。また、工場にOTセキュリティ担当部門がきちんと設けられているケースはまれで、ITに詳しい現場担当者がOTシステムまで任されている場合もあり、工場が単独で取り組むというのはハードルが高いでしょう。

川﨑 ITとOTでは、セキュリティ対策も異なるのですか?

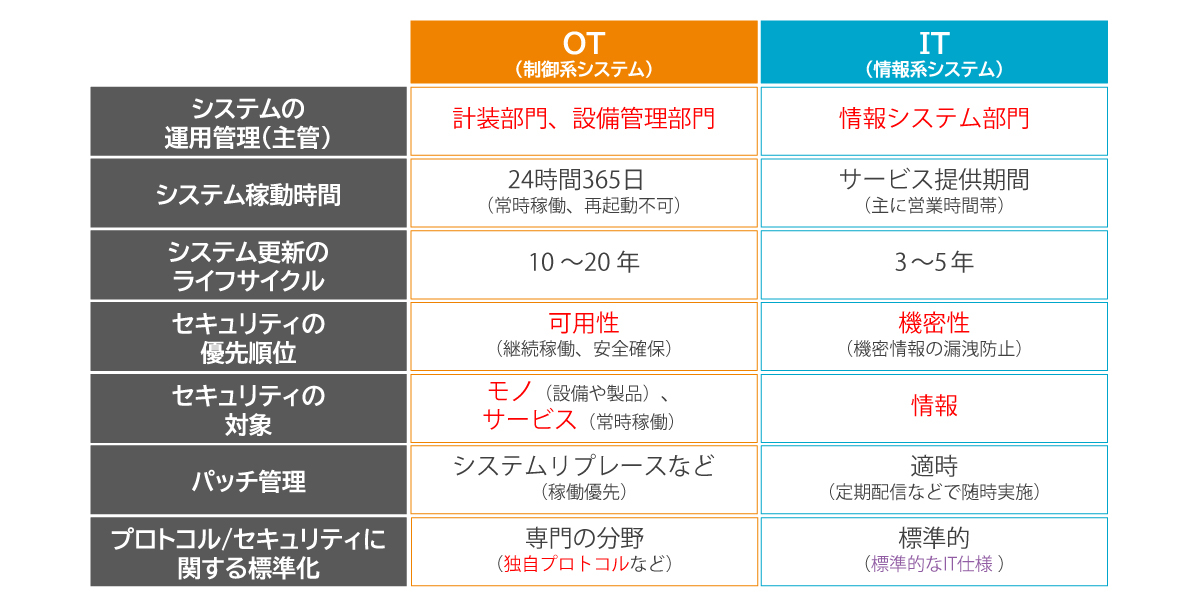

ITとOTの違い

碓井共通する部分もありますが、先ほど触れたシステム管理担当者の違いにはじまり、ITとOTではさまざまな点に違いがあるため、取るべき対策も異なります。例えばITは営業時間帯に正常に動いていればよいので、更新処理のために休日や夜間に一時的に稼働を止めることができます。一方OTは生産活動を維持するべく、現場の安心安全を確保しながら24時間365日稼働し続けなければいけません。そのためセキュリティの優先順位としても、ITは機密性が重視される一方、OTは可用性が最重要視されるという違いがあります。

藤原氏ITと同じ対策をOTに施せばよいというわけではありません。こうしたITとOTで起こり得る被害の大きさ、つまりリスクの違いをしっかり押さえたうえで、経営層、IT部門、現場に詳しい工場側とが一緒になって、それぞれの立場で自分ごとになった上で最適なOTセキュリティを検討する必要があります。

川﨑 では、どのようにOTセキュリティを推進すればよいのでしょうか?

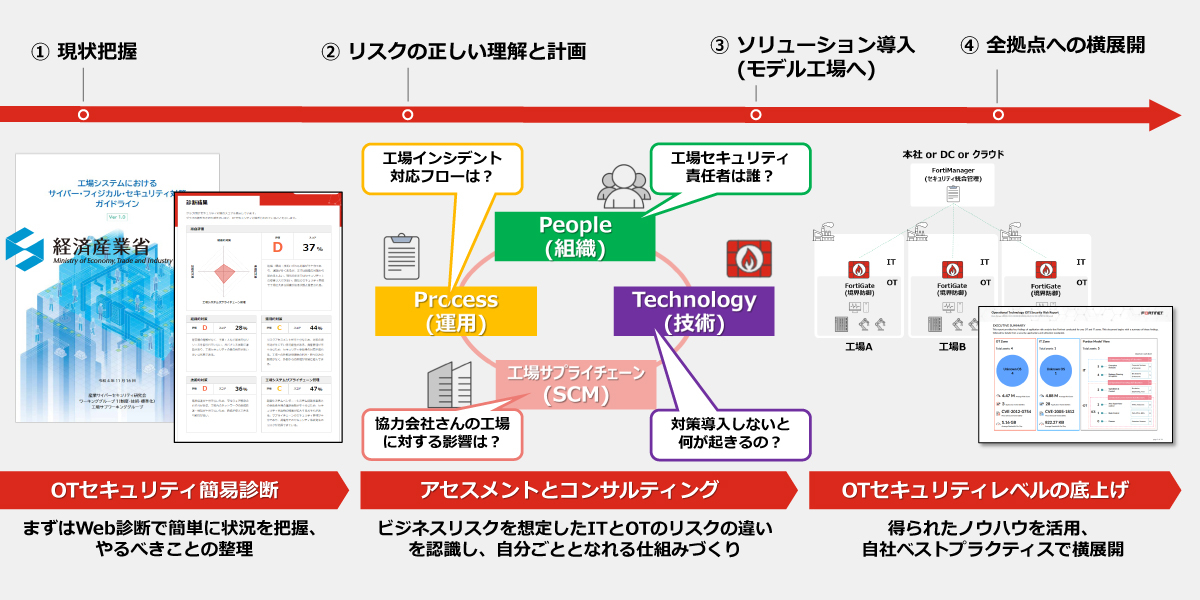

藤原氏やみくもにセキュリティ製品を導入しても、それが自社のどの様なリスクに対する低減活動なのか、対策しないと何が起こるのか、を理解できなければ全く意味がありません。私たちは以下の4ステップでOTセキュリティ対策を進めることをおすすめしています。

| Step1:現状把握 |

|---|

| OTセキュリティ簡易診断(各所で公表されているガイドラインを使用)で、リスク要因を特定する |

| Step2:リスクの正しい理解と計画 |

| 各リスクにどう対応すべきか、改善計画を立案する |

| Step3:ソリューション導入 |

| 必要なソリューションを導入し、まずは一つの工場を「モデル工場」にする |

| Step4:全拠点への横展開 |

| 企業全体のOTセキュリティ最適化 |

川﨑 各ステップについて詳しく教えてください

藤原氏まずはOTセキュリティ簡易診断によって、自社の現状を正しく把握することから始めましょう。経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」では、付録のチェックリストを活用することで工場システムのライフサイクル(設計、運用、保守)全体にわたるリスク管理から体系的な評価を行うことが可能です。

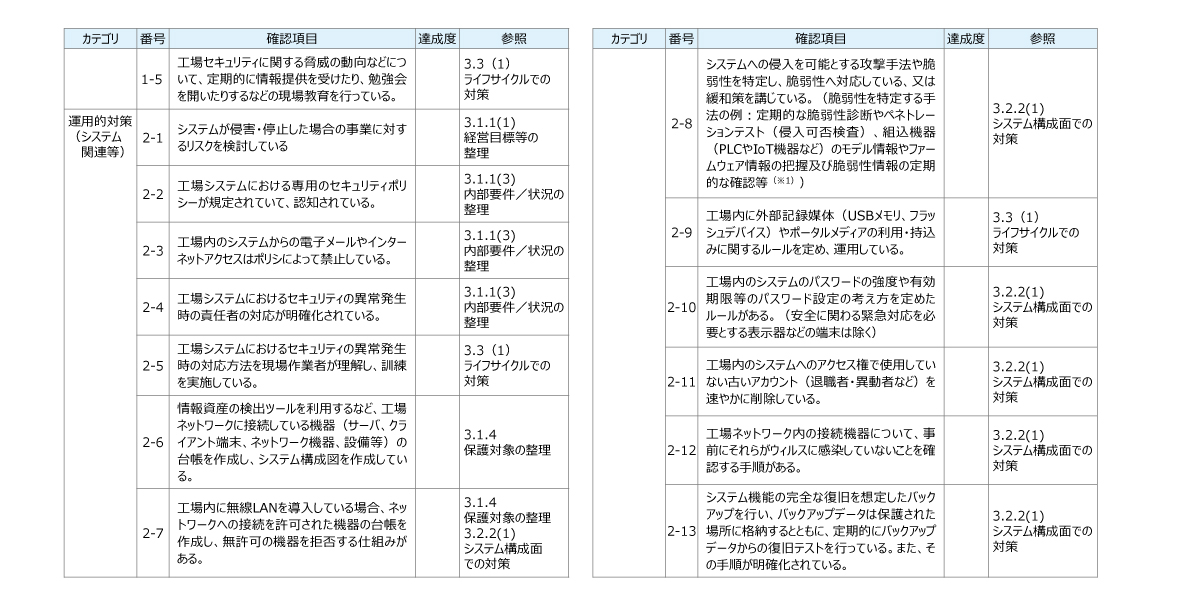

チェックリストの一例

(出典)「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」概要資料

フォーティネットでは、企業がWEB上で簡単に診断できるように、こちらのチェックリストを無償で公開しています。正しくリスクを認識した上で現状を把握することで、最適なOTセキュリティ対策の方針を打ち出すためのベースとなります。

御木氏現状把握はとても重要です。当社では「見えないものは守れない」とよく言っていますが、現状が分からない、どんなリスクがあるのかが見えていない、となると対策のしようがありませんから。

藤原氏続くStep2では、本当に起きて欲しくない事(=ビジネスリスク)が起こったときにどんな影響があるのかを想定し、各リスクに優先順位をつけて改善計画を立案します。このとき、起こる確率のより高い事象が注目されがちですが、被害規模も考慮すべきです。どんなに確率が低くても被害規模が大きいと想定されるリスクはしっかり検討する必要があります。

碓井実際に当社でも、架空の企業を想定したアセスメント勉強会を開催し、リスク要因分析やリスクシナリオの策定、予防や対策の優先順位付けなどを行ってみました。解像度を高めてさまざまなシナリオを想定することで、リスクの大きさを適切に測り、最適な改善計画を立てることができるのだと実感しました。

リスクの大きさ=起こる確率×被害規模

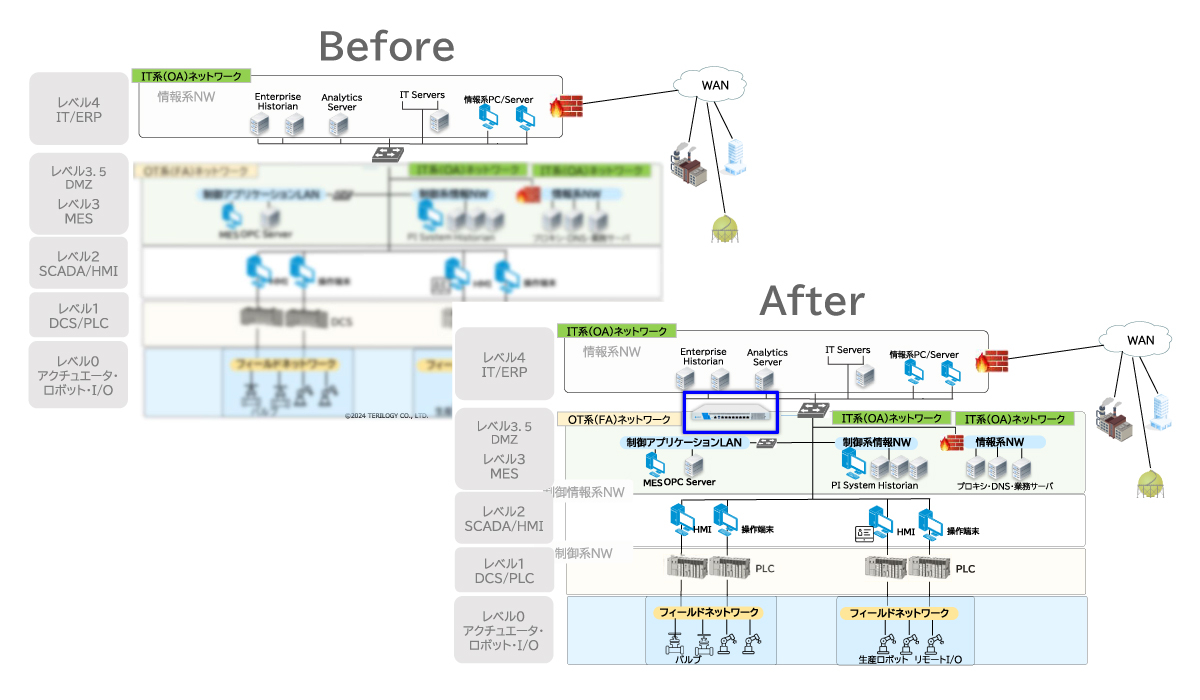

藤原氏改善計画を立てたら、いよいよソリューション導入に移ります。これまでのプロセスで導いたリスクと計画に基づき、まずは一つの工場を「モデル工場」にすることを目指して必要なソリューションを導入しましょう。それを全拠点へ横展開することで、ネットワークを通して繋がる企業全体のセキュリティ強化を実現できます。

OTセキュリティ対策の進め方

川﨑 OTセキュリティを強化するためのソリューションを具体的に教えてください

御木氏先ほどもお伝えしましたが、キーワードは「見えないものは守れない」です。そこで、工場内にどのようなOTがあるのか、それらがどうネットワークに繋がっているのか、といったOT環境を「可視化」したうえで、攻撃を受けたら即座に「検知」し、「防御」できる仕組みがとても重要になります。

テリロジーでは、可視化と検知を実現するソリューションとして、Nozomi Networks社が開発する「Guardian」を提供しています。Guardianは、制御ネットワークを構成するスイッチのミラーポートからパケットを取得することで通信データを解析するハードウェアアプライアンスです。既存システムに影響を与えることなく、ネットワークに繋がるさまざまなアセットやネットワークトポロジー、データフローなどを可視化します。

GuardianによるOT環境の可視化

例えばPLCのスロットにどんなモジュールが刺さっているのかまでも見られるほか、本来はインターネットに繋がってはいけない端末が実際に見つかることもあり、お客様から驚かれることが多いです。さらに脅威異常を検知するとアラートが上がるので、インシデントへの迅速な初動対応が可能になります。

藤原氏フォーティネット社はNozomi Networks社とグローバルで提携しており、両社でOTセキュリティを満遍なくカバーし、強化できるような製品開発・製品連携を進めています。

川﨑 他にはどのようなソリューションがあるのでしょうか

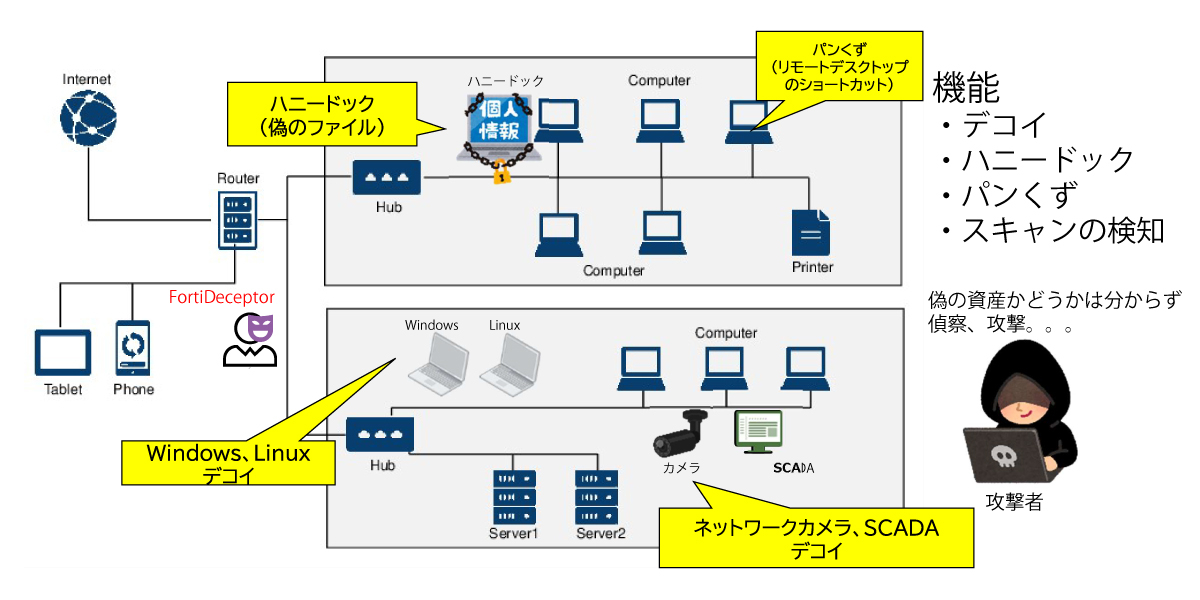

碓井SCSKはフォーティネット社の代理店として、同社が開発する可視化、検知、防御に対応した数多くのソリューションを提供していますが、ここでは「FortiNAC」と「FortiDeceptor」についてご紹介します。

FortiNACはGuardian同様、ネットワークや端末を可視化するソリューションです。最大の特徴は、パケットをキャプチャすることなくサードパーティーのさまざまなネットワーク機器と連携し可視化できる点にあります。フォーティネット社の「FortiGate(※)」はもちろん、さまざまなUTM製品やGuardianのようなOT-IDS機器と連携することによって、マルウェアに感染した端末を検知し、連携したネットワーク機器から遮断して内部拡散を防ぐという防御までを自動化できます。

FortiNACの機能

※フォーティネット社が提供するUTMアプライアンス「FortiGate」についてはこちらの記事で詳しくご紹介しています。

SD-Branchで実現するゼロトラスト時代のセキュアネットワーク|SCSK IT Platform Navigator

一方FortiDeceptorは検知の精度を高めるためのソリューションです。名前の由来となった”deception”は英語で「欺く」「騙す」という意味があり、FortiDeceptorはデコイと呼ばれる偽の資産として機能します。偽の資産ですから本来その端末に対して通信されるはずがありません。しかし外部の攻撃者は本物の資産か偽の資産かどうかは判断できないため、デコイに通信があった際はそれ自体を攻撃とみなすことができます。おとりとしてネットワークに配置しておくことで、初期段階の攻撃をいち早く検知することが可能になります。導入にあたって、ミラーポートを作成したり、構成変更や設定変更をしたりする必要は一切なく、既存ネットワーク環境を何も変えなくて良いという点も特長です。

FortiDeceptorの機能

さらにFortiDeceptorはFortiNACと連携することで、FortiDeceptorで検知した攻撃端末を自動で隔離・遮断することも可能です。

藤原氏フォーティネット社はSCSKさんと共に、製品提供だけでなく、先にご説明したOTセキュリティ推進に向けた4つのステップをワンストップサービスでご提供していますので、ぜひご相談ください。

碓井SCSKにはフォーティネット社製品に関する最高位資格(NSE)を保有している専門知識を有したエンジニアが多数在籍しているほか、同社の「OTセキュリティパートナー」にも認定されています。製品導入前のアセスメントの技術支援から、導入後も全国の拠点でオンサイト保守を提供しており、お客様のニーズに手厚くお応えできると自負しております。

川﨑 最後に一言お願いします

藤原氏OTセキュリティ対策は避難訓練のようなものです。普段からちゃんと準備ができていないと、有事の際に対応できません。まずはしっかり現状を把握して、平時の予防活動と有事の事故対応の仕組みや体制を整えていってください。

御木氏繰り返しになりますが、何よりもまずは現状を正しく可視化することです。「見えないものは守れない」を合言葉に、OTセキュリティを進めていきましょう。

碓井現状把握によってこれまで気が付かなかったリスクが見えてきます。何をすればよいのか分からないから、と何もせずに最悪の事態が起こってしまう前に、まずは「工場の見える化」からご一緒させていただければと思っています。