【全労済様】大規模オンラインサービスの安全性と利便性を両立させた統合認証基盤「IceWall SSO」

- シングルサインオン

- 導入事例

- インタビュー

- ../../../article/2018/07/zenrosai_case.html

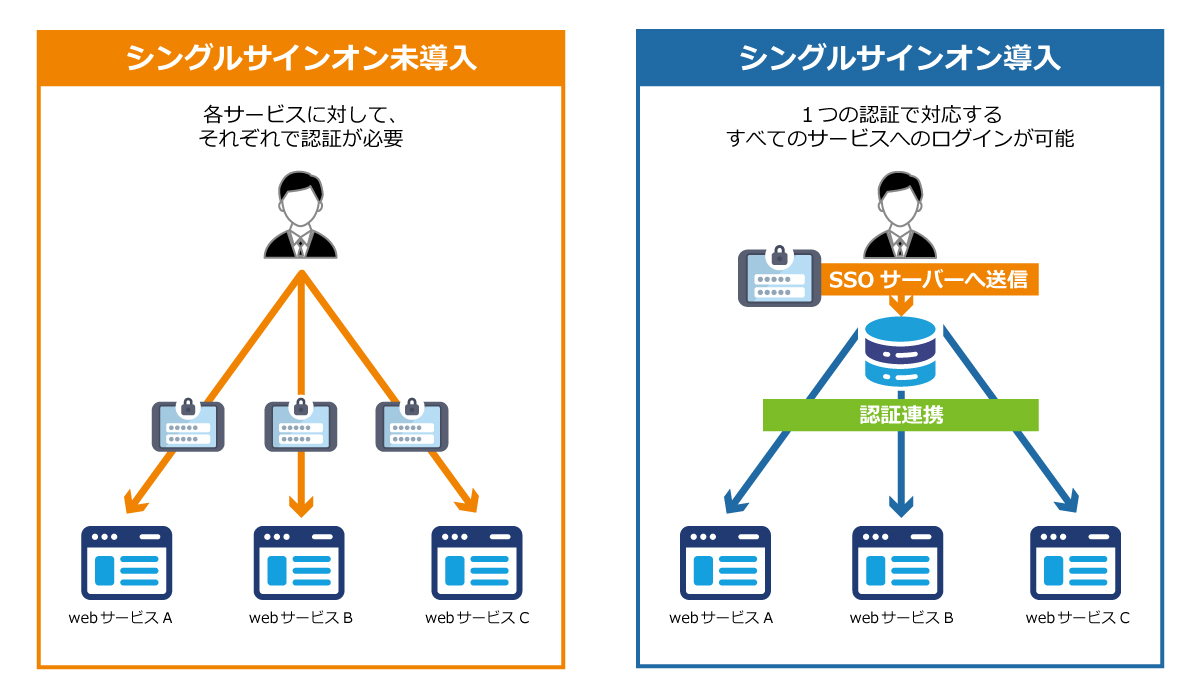

シングルサインオン(SSO:Single Sign On)とは、通常はアプリケーションやwebサービスにアクセスするごとに行われるユーザー認証を、一度のログインで複数のプラットフォームにシームレスにアクセスできる仕組み・サービスを指します。利便性と安全性を兼ね備えた仕組みであること、近年はセキュリティ強化や業務効率化の必要性が高まっていることから、シングルサインオンの導入を検討する企業が増えています。

しかしシングルサインオンを全社で導入する場合、「自社で今使っているシステムにも対応できるのか?」「社員にとってわかりやすく、使い続けやすいツールはあるの?」「導入費用はどれくらいかかる?」と不安を感じる担当者、また経営者の方も多いのではないでしょうか。この記事では、セキュリティと利便性を両立させるシングルサインオンの仕組み、シングルサインオンの導入がビジネスや個人にもたらすメリット、導入の際の注意点についてわかりやすく解説します。

目次

【図1】シングルサインオン未導入と導入した場合の違い(イメージ)

シングルサインオン(SSO:Single Sign On)とは、一度のユーザー認証で複数のシステムやクラウドサービス、アプリケーションにアクセスできるようになる仕組みや環境を指します。

通常、システム等へのログイン(ユーザー認証)にはIDとパスワードの組み合わせが必要です。そのため、使用するシステムやサービスごとにIDとパスワードを設定し、ログインのたびに入力しなければなりません。IDとパスワードの組み合わせをシステムに記憶しておかなければならず、管理には手間がかかります。結果、同じパスワードを使い回したり、推測されやすい安易なパスワードを設定したりしてしまい、セキュリティリスクが増大してしまうおそれがあります。

シングルサインオンを導入することで、一つのIDとパスワードを設定すれば、連携する複数のシステムが利用できるようになります。このシングルサインオンのメリットは、以下のように多岐にわたります(詳しくは後述)。

【参考】「認証」とは?

デジタル世界における「認証」とは、ユーザーが自分自身であることを証明する手続き(プロセス)を指します。ウェブサイトやオンラインサービスがユーザー本人であることを確認し、不正なアクセスやデータの盗難を防ぐために行われます。

認証は通常、利用者を識別する情報(ID、ユーザー名など)と、それを確認する情報(パスワード、電子メールアドレス、カード番号など)を使用し、組み合わせて行われます。そのほか、近年は生体認証、指紋認証、顔認証などの本人特性を使ったバイオメトリクス情報が使われることも増えています。また、これらを組み合わせた多要素認証(MFA)によって、セキュリティは一層強化されます。

認証は、インターネット上でのセキュリティの確保、データの保護、プライバシーの保全、そしてサービスへの信頼性を高めるために利用されます。しかし認証に必要なパスワードなどの情報の扱いを間違えると、なりすましや個人情報窃取などの被害にあうリスクがあります。

(参考)総務省:認証の仕組みと必要性

近年シングルサインオンが多くの企業やサービスで導入されているのはなぜでしょうか。導入しなかった場合にどのようなリスクが考えられるのか、ここではシングルサインオンが必要な理由を3つに分けて解説します。

シングルサインオンを採用しない場合、ユーザーは複数のアプリケーションやwebサービスごとに異なる認証情報(ID名とパスワード)を設定し、管理する必要があります。この多くのパスワードを人の手で管理していると、以下のようなリスクが生じます。

シングルサインオンを導入しない場合、企業や組織は情報管理業務に要する人的リソースとコストが増大します。これにより、以下の問題が生じます。

シングルサインオンを導入しない場合、ユーザーは毎回複数のアプリケーションに別々にログイン手続きを行う必要があるため、業務効率が低下します。これにより、次のような問題が発生します。

シングルサインオンを導入することで、これらのリスクを回避し、セキュリティを向上させ、業務効率を高めることが可能になります。次の章で詳しく紹介します。

シングルサインオンを導入することで、上で紹介したリスクを回避でき、さまざまなメリットが期待できます。ここでは主に企業や組織の管理者から見た場合の、シングルサインオン導入のメリットについて解説します。

シングルサインオンを導入すると、複数のアプリケーションやシステムごとにパスワードを管理する必要はありません。設定した強力なパスワードを1つ、適切に管理すれば安全性は非常に高くなります。またシングルサインオンは、多要素認証(MFA)などの高度な認証方法を組み合わせて使用できるため、不正アクセスを防ぐためのセキュリティレベルが高まり、リスクを軽減します。

社内システムだけでなく外部のクラウドサービスの活用も増えています。複数の別々のシステムやクラウド、アプリケーションを使用する場合、IDとパスワードの数が増え、紛失や喪失などが起きやすくなり、管理するIT部門の負担が増大します。シングルサインオンは、従業員が使う複数のサービスにおけるアカウント情報を一元管理するため、サポート対応の手間が大きく軽減されます。またライセンス管理も効率化されるため、ライセンスの不要な重複が起こりにくくなり、コスト削減につながります。

一度の認証で複数のアプリケーション等にアクセスできるため、煩雑なログインの必要がありません。これにより、システム等を活用する従業員にとっても利便性が高まり、業務効率が向上します。またこれらの煩雑な業務が軽減されることから、業務へのモチベーションアップにつながることも期待できます。

シングルサインオンの認証には複数の方式があり、それぞれ認証の仕組みが異なります。方式の分類については定説があるわけではありませんが、おおむね4つ~5つ程度に分類されることが多いようです。ここでは以下の5つについて解説します。

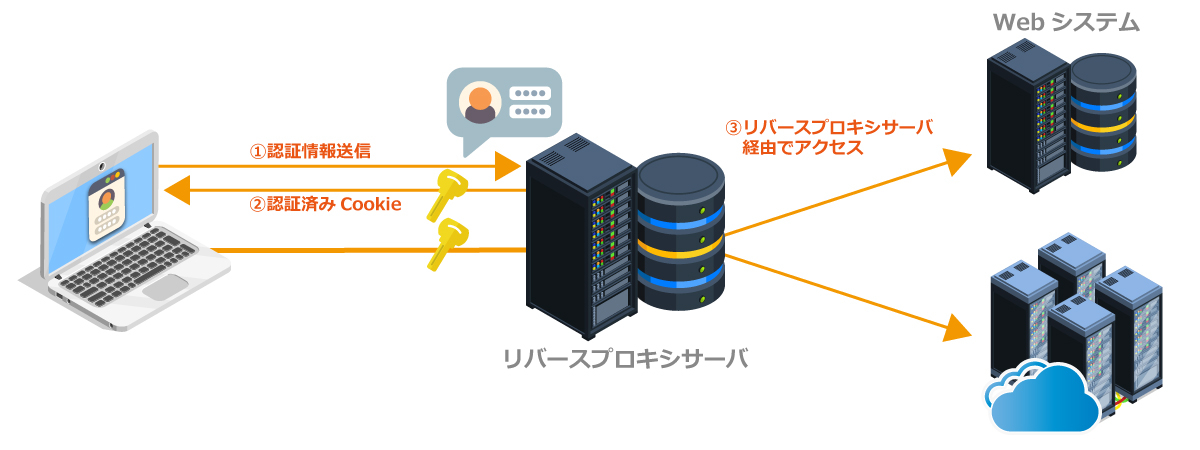

リバースプロキシ方式は、リバースプロキシと呼ばれる中継サーバを介してクライアントとサービス間の通信を制御し、認証する方式です。ユーザーがアプリケーションにアクセスすると、リバースプロキシが認証情報を確認し、認証済のcookieが発行されアクセスを許可します。

この方式は、アクセスをすべてリバースプロキシサーバ経由で行うため、それに最適なネットワーク構築が必要になります。メリットとしては専用エージェント(後述)が不要のため、導入のハードルが低く運用開始までの工数を短縮しやすいとされています。

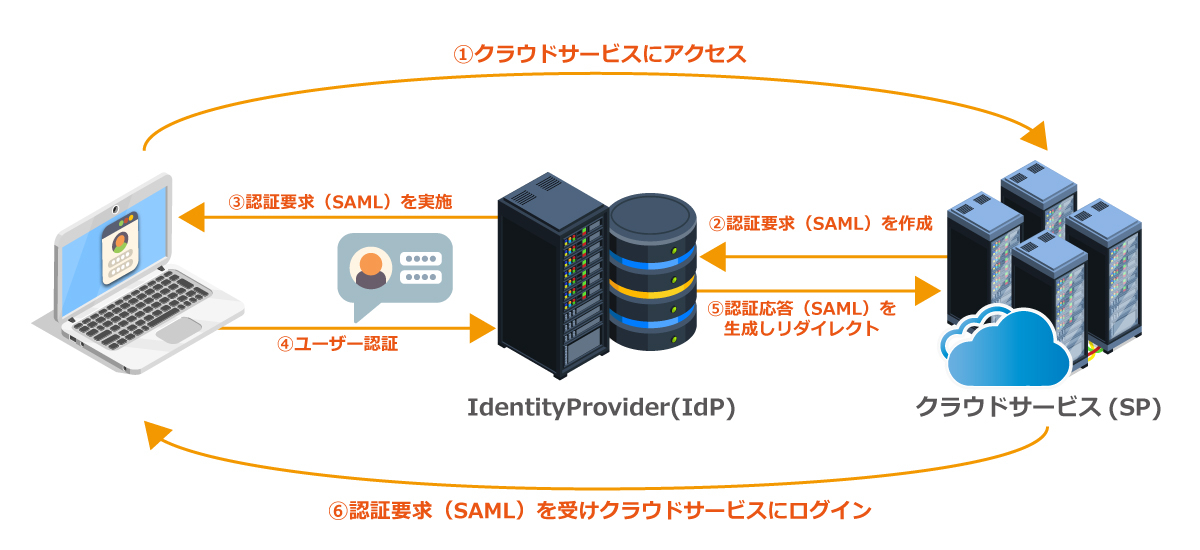

SAML(Security Assertion Markup language)認証方式は、IdP(Identity Provider)またはSP(Service Provider)を利用した方式です。SAMLは異なるセキュリティドメインの間で信頼性の高い方式を用い、認証情報を共有するXML(マークアップ言語)をベースにした標準規格です。サービスによってはフェデレーション方式と呼ばれることもあります。

SAML認証では、ユーザー認証に加えてユーザーの属性情報も認証できるため、アクセス範囲も制限できるメリットがあります。またクラウドサービスにおけるシングルサインオンが簡単にできることなどがメリットです。一方、プロトコルに対応していないとシングルサインオンの導入は難しく、既存システムを利用する場合にプロトコル対応のための改修が必要になるケースもあります。

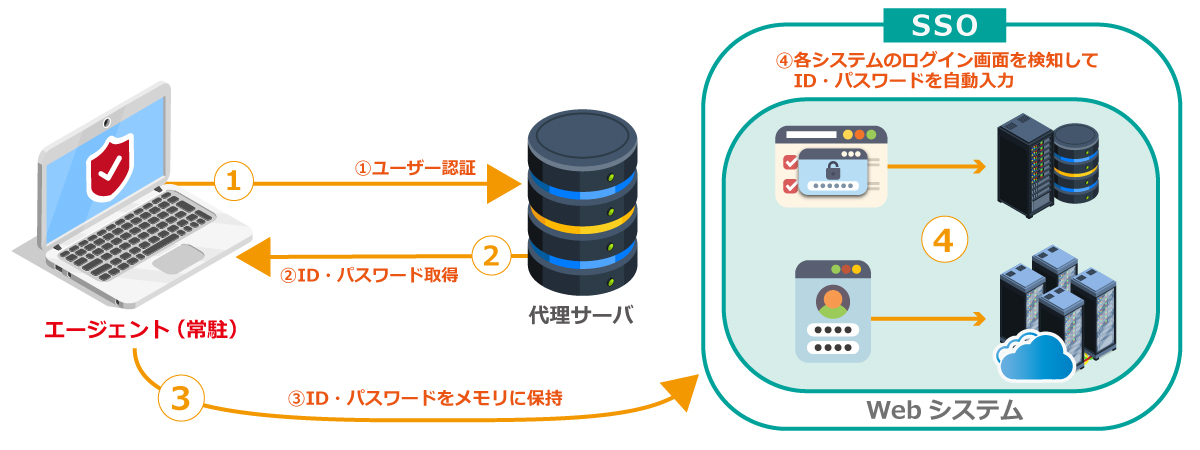

ユーザーがアプリケーションに直接認証情報を提供せず、使用する端末にエージェントをインストールします。ユーザーがアプリケーションにアクセスすると、ログイン画面を検知して代行サーバが認証情報を確認し、許可された場合に自動で入力、アプリケーションにアクセス権を付与します。単体で用いられるだけでなく、他のシングルサインオン方式(リバースプロキシ方式、エージェント方式)と組み合わせたり、IDaaSではフェデレーション方式と併用されることもあります。

代理認証方式では、エージェント方式では不可能なレガシーシステムにも対応できることや、アプリケーションサーバに専用の構築や改修が不要な点がメリットです。一方、エージェントの導入が必須であることや、ID情報管理について専用サーバとアプリケーション側、両方で一致させなければならない点がデメリットといえます。

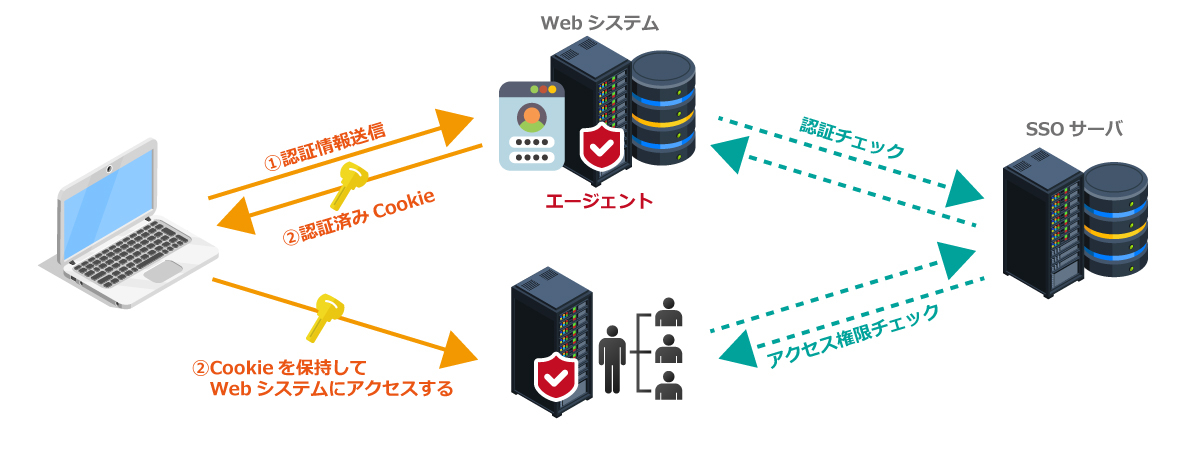

エージェント方式は、webシステムやアプリケーションのサーバにエージェントソフトウェア(エージェントモジュール)を組み込む方式です。ユーザーがアプリケーションにアクセスする際、ブラウザとアプリケーションの通信間に設けられたエージェントは、シングルサインオン用の外部サーバと連携してサーバ側から認証情報を管理し、アクセスを許可または拒否します。

エージェント方式はリバースプロキシ方式と比較して、専用のネットワーク環境を構築せず既存のネットワーク環境のままシングルサインオンを実現しやすい点がメリットとされています。またエージェントモジュールを組み込めば拡張が可能な点もメリットといえるでしょう。一方、エージェントモジュールを対象システムのサーバすべてにインストールしなければならない点、レガシーシステムには対応できない場合がある点がデメリットです。

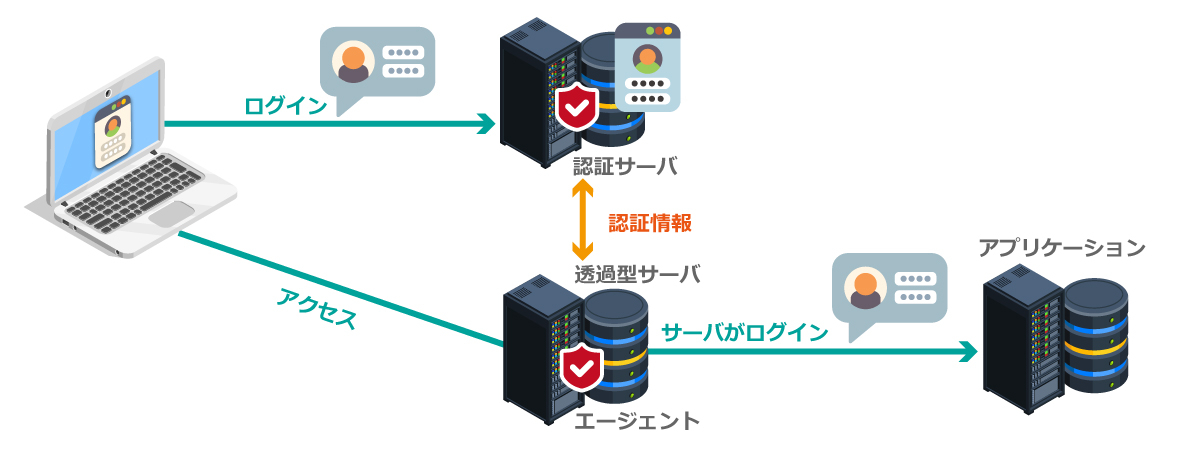

透過型方式とは端末とWebシステムの間に透過モードを設定し、ユーザーがWebシステムやアプリケーションにアクセスする際、その通信を監視する方式を指します。端末とWebシステムの間に監視用のシングルサインオン製品を導入し、ユーザーが必要なときに都度、認証情報を送信します。エージェントモジュールのインストールやネットワーク構成の変更が不要な点がメリットといえる、比較的新しい方式といえます。

シングルサインオンによりこれまで紹介したような多くのメリットが期待できます。一方で導入に際しては、デメリットともいえる注意点を念頭に置く必要があります。ここではシングルサインオン導入の注意点と、問題が発生した場合の対策について解説します。

シングルサインオンを導入すると、一つの認証情報で複数のシステムにアクセスできるため利便性が上がることは前述のとおりです。ただし、認証のための情報が少ないということは、パスワード情報等の漏洩や不正アクセスが発生した場合のリスクも大きくなります。認証手続きが突破されると、その認証でアクセスできるすべてのシステムが脅威にさらされることになるため、被害範囲が大きくなります。パスワードの管理体制の徹底は当然ながら、以下のような対策も必要です。

ワンタイムパスワードとは、一度だけ使用可能な使い捨てのパスワードのことです。近年は銀行口座やクレジットカードの不正利用防止など、日常的にワンタイムパスワードを使うアプリやサービスが増えています。シングルサインオンでもワンタイムパスワードを採用することで、パスワードの再利用や盗難リスクを軽減できます。

IPアドレス制限は、特定のIPアドレスからのアクセスのみを許可するセキュリティ対策です。シングルサインオン製品の中には、IPアドレス制限に対応したものもあります。不審なIPアドレスからのアクセスを防ぎ、例えば企業の内部ネットワークやVPNからのアクセスのみを許可することでセキュリティをさらに強固にでき、パスワード漏洩時の被害を最小限に抑えることが可能です。

現在トレンドとなっている認証方法です。ここでいう多要素認証とは、「知識情報(パスワード、秘密の質問など)」「所持情報(キャッシュカードなど)」「生体情報(指紋、声紋など)」のうち2つ以上を組み合わせることを指します。

例えば、ワンタイムパスワードは所持情報なので、ID/PW(知識情報)と合わせて2要素認証になります。一方、ID/PWと秘密の質問はいずれも「知識情報」のため「2段階認証」となります。多要素認証については、導入に一定のハードルがあるケースもあり、サービス内容やベンダーの実績、コストなどがポイントになります(後述)。

もしもシングルサインオンシステムが停止してしまうと、利用しているすべてのサービスへのログインが不可能になり、アクセスが妨げられます。この場合、業務に大きな影響を及ぼす可能性があります。業務遅延・停滞のほか、売り上げの減少、顧客への対応にもリソースを割くことになります。最悪の場合は顧客からの信頼を失うなど事業の継続が危うくなるおそれもあります。

IT部門や管理担当者は前もってこのような事態を想定しておき、万が一発生した場合の対応についての備えが必須となります。

シングルサインオンシステムの高可用性(システムが利用可能である状態が保ちやすいこと)の確保には、定期的にシステムのバックアップを取り、問題が発生した場合は迅速に復旧できるようにすることが重要です。またシステムの監視を継続して行い、問題が発生した場合にすぐに対応できるようにすることも必要です。

現在は多くの企業が、複数のシステムやサービスを併用しています。それらのシステムの中には、シングルサインオンに対応していないものもあります。

シングルサインオンの製品やサービスを導入する前に、まずは自社の既存システムに対応しているかどうか確認が必要です。これについては多数のシステムを取り扱う企業の場合、契約ベンダーに相談することをおすすめします。

シングルサインオンに対応していないシステムでは、対応に追加費用を要するものもあります。このようなシステムが複数ある企業の場合は、すべてのシステムを一つの認証に対応させようとすると、かえってコストや人的リソースがかかることもあります。

シングルサインオンの目的は、認証の回数を減らし業務効率を上げること、そして情報漏洩のリスクを最大限減らすことにあります。よって、「一つだけにまとめる」ことが目的ではありません。「認証回数をできるだけ減らしてセキュリティ向上、省力化、利便性を目指す」という観点で、導入する製品やサービスを選ぶことがポイントです。

【参考】ゼロトラストを見据えたさまざまな認証強化の方式

認証の代表的な手法にはシングルサインオンのほかに「多要素認証」「パスワードレス認証」があります。この3つは、目的はセキュリティ強化、認証の効率化で同じですが、それぞれアプローチと導入時のコストなどが異なります。

(1)シングルサインオン

パスワードとIDの組み合わせを一つにした認証方式。比較的導入にコストがかからず、管理者による一元管理が可能で業務効率化が期待できます。3つの中では導入しやすいものの、認証を突破されると被害が拡大するデメリットがあり、対策が必要です。

(2)多要素認証

複数の要素を組み合わせた認証方式。複数段階に分けて認証を行うためセキュリティは高まります。一方でサインインの手がかかるため、業務効率化という点では工夫が必要です。

(3)パスワードレス認証

パスワード自体をなくし、生体認証など複製の困難なものによる認証を使用する方式。セキュリティは非常に高まり手間もかからないことが特徴です。ただし導入にはコスト面などに一定のハードルがあります。

大手企業ではすでにシングルサインオン・多要素認証の導入は進んでおり、パスワードレス認証を今後導入したいという意見が多い傾向のようです。逆に中小企業ではシングルサインオンの導入を検討しているところが多く、企業規模で差があります。

どの認証方式にも一長一短あるため、ゼロトラストを見据えた対策としては、最終的にはこの3つのうち複数を組み合わせ、認証を統合運用するのが理想といえるでしょう。SCSKではいずれの認証方式についても導入実績があり、複数の要素を組み合わせた安心・安全な製品とサービス、導入サポートをご提供しています。どうぞお気軽にお問合せください。

シングルサインオンの導入を検討する場合にはいくつかのポイントがあります。ここでは自社に最適なシングルサインオン製品・サービスの導入のためにおさえておきたいポイントについて解説します。

シングルサインオン製品・サービスにはオンプレミス型とクラウド型があります。オンプレミス型は企業の内部ネットワーク上に設置・運用する形式のため、企業内で完結しており、制御や運用も企業内で進めることができる点がメリットです。しかし、初期導入費用や運用コスト、保守・管理に専門スタッフが必要となる(IT人材の採用)といった課題があります。

一方、クラウド型はサービスプロバイダが管理・運用する形式のため、初期コストや導入の手間を大幅に削減できます。また、リモートワーカーや複数拠点への対応が容易であるため、コロナ禍依頼の職場の分散環境にも適しています。ただし、基本的な運用は外部委託となるため、データのセキュリティやプライバシーについての配慮が必要です。

シングルサインオンシステムは、既存のシステムや将来導入を検討しているシステムとの互換性が必要となります。ユーザー認証用のデータベースやアプリケーション、クラウドサービスなど、多様なシステムとの連携が可能なシングルサインオン製品・サービスを選ぶことで、業務効率化とセキュリティ強化を両立できます。どのシングルサインオン製品・サービスならば自社のシステムに適合し連携できるかは、契約ベンダーなど外部の専門企業に問い合わせることをおすすめします。

手間をかけず運用・管理ができるシングルサインオンシステムが望ましいといえるでしょう。管理担当者が効率良く運用できる機能が充実しているか、導入前に確認することが重要です。その他、システムの更新・アップグレードが容易であるか、セキュリティが常に最新の状態を保てるかなども重要な判断基準となります。

シングルサインオンシステムを導入する際には、提供ベンダーのサポート体制を確認することも重要です。導入前のコンサルティングの密度、従業員へのトレーニングや導入支援が充実しているかどうか確認しましょう。また、導入後に問題が発生した場合、迅速に対応してくれるサポート体制が整っているか、またそれに対してコストが発生するかどうかを見極めることが大切です。実際の導入支援実績などを参考に、信頼できるサポート企業を選んでください。

この記事では、シングルサインオンの方式と仕組み、メリットや導入の際の注意点と対策について解説しました。シングルサインオンを導入することで、複数のシステムやアプリケーションへ一度の認証でアクセスでき、IDとパスワードの一元管理も可能になります。これにより情報漏洩などのリスクが軽減され、より強固なセキュリティが実現できます。また煩雑なパスワード管理が不要になり利便性が向上するため、業務効率が上がることも期待できるでしょう。

シングルサインオンにはさまざまな方式があり、オンプレミス・クラウドなどタイプの違いもあります。企業は自社に導入する際、既存のシステムや使用しているサービスと連携できる、最適なシングルサインオン製品・サービスを導入する必要があります。導入に際してはシングルサインオンの導入に詳しい、実績ある外部ベンダーへ依頼することをおすすめします。