Office 365、Windows 10の導入でネットワークが遅延!快適なクラウドサービス利用に適したネットワーク構成を実現する最善の方法とは?

- Office 365

- インタビュー

- Windows 10

- ../../../article/2019/04/lbo.html

サイバー攻撃の脅威が増大するにつれ、セキュリティ対策も変化しつつあります。従来はエンドポイントでの対策が主流でしたが、エンドポイントへの侵入をゲートウェイで防ぐ新しい手法に注目が集まっています。また、近年は 「何者も信用できない」とする“ゼロトラスト”の見地から、「すべてのトラフィックを信用しない」という考え方も徐々に広がっています。

そこで今回は、ゲートウェイでのゼロトラストを実現する手法として注目されている「マルチスキャン」および「ファイル無害化」について、セキュリティソリューションを提供しているA10ネットワークス株式会社の石塚氏とOPSWAT JAPAN株式会社の関谷氏に、SCSKの担当者を交えて座談会を開催し、「マルチスキャン」および「ファイル無害化」の概要とメリットを語っていただきました。

A10ネットワークス株式会社 ビジネス開発本部 ビジネスソリューション開発部 ソリューションアーキテクト 石塚 健太郎 氏 |

OPSWAT JAPAN株式会社 マーケティング統括 関谷 宏 氏 |

SCSK株式会社 プラットフォーム事業グループ ITプロダクト&サービス事業本部 ネットワーク部 営業第三課 課長 木屋 暢彦 |

SCSK株式会社 プラットフォームソリューショングループ ITプロダクト&サービス事業本部 ネットワーク部 営業第三課 塩澤 敬英 |

SCSK株式会社 プラットフォーム事業グループ ITプロダクト&サービス事業本部 ネットワーク部 営業第三課 森本 拓二 |

SCSK株式会社 プラットフォーム事業グループ ITプロダクト&サービス事業本部 ネットワーク部 営業第三課 佐々木 凪 |

目次

SCSK 佐々木:セキュリティ対策にはさまざまな手法がありますが、近年はネットワークにおける対策の重要性が高まっているようです。その理由はなんでしょうか?

A10 石塚氏:クラウド化の流れが加速する中、クラウドとエンドポイント双方のセキュリティ対策が重要になっていますが、それをかいくぐろうとする標的型攻撃も激増しており、日に日に巧妙化しています。そのため、エンドポイントでのセキュリティ対策だけでは防げないのが現状です。それゆえ、ゼロトラストアーキテクチャにおけるポリシー適用ポイント(Policy Enforcement Point)となるゲートウェイなどでネットワーク上の流れを常に把握しておき、怪しい振る舞いがないか監視する必要があります。

OPSWAT 関谷氏:ゼロトラストの世界では、いかなるファイル/デバイスも脅威を持っているという前提のもと、組織内に脅威が侵入する前に、ポリシー適用ポイントであるゲートウェイで防御するというのが私たちの考えです。また、機密情報が含まれたファイルが外部に持ち出されては情報漏洩につながるため、ゲートウェイでしっかり止めることが重要です。

SCSK 佐々木:近年のサイバー攻撃の特徴はどうなっているのでしょうか。

OPSWAT 関谷氏:サイバー攻撃の技術は日に日に高度化しており、手口もますます巧妙化しています。今では1日に45万を超える新種のマルウェアが生まれているといわれており、2019~2020年に猛威を振るった「Emotet(エモテット)」など、ITリテラシーが高い人でも騙されてしまうマルウェアも増えています。

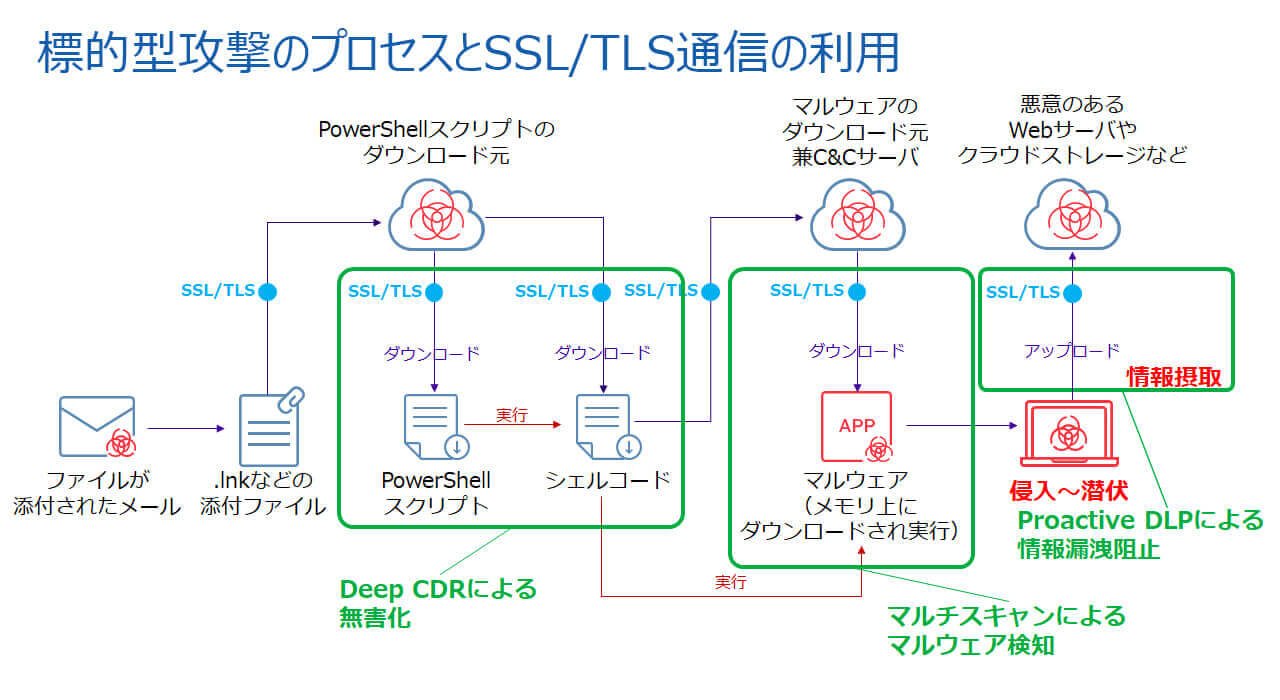

A10 石塚氏:例えば添付ファイルを使った標的型攻撃でも、ファイルの中に実行プログラムが入っていないものもあります。ファイルの中にあるリンクをクリックすると、正規のツールのデータがダウンロードされ、これを実行して初めてマルウェアサイトに誘導されるという仕組みです。このような正規ツールを悪用した標的型攻撃はマルウェア対策エンジン(以下、エンジン)によるスキャンニングに容易にひっかかりません。また、直接メモリ上にマルウェアがダウンロードされるため、マルウェア本体を検知しにくくしているものもあります。

OPSWAT 関谷氏:マルウェアの中には、Wordのマクロに感染するものや、画像ファイルにスクリプトを埋め込んで感染させるものもあります。近年はあえて古い技術を用いたマルウェアも登場しており、例えば、30年くらい前にリリースされ現在はほとんど利用されることのない「Excel 4.0」のマクロを悪用したものも発見されています。

SCSK 佐々木:こうしたサイバー攻撃に対応するセキュリティ対策として、「マルチスキャン」が注目されています。これはどのような技術なのでしょうか。

OPSWAT 関谷氏:実績ある30種類以上のエンジンを1つのプラットフォームに統合し、対象ファイルを同時にスキャンすることで、マルウェア検知の効果を高めるものです。

2021年11月現在、OPSWATでは、最小8種類から最大34種類のエンジンをパッケージで提供しています。マルチスキャンで得られる効果としては①マルウェア検知率の向上、②アウトブレイク検出時間の短縮、③レジリエンシー(対応力)の向上の3つが挙げられます。

まず検知率の向上は、世界中のベンダが提供するさまざまなエンジンを利用することで実現します。各ベンダは、より多くのマルウェアを検知するために、独自のメカニズム/ヒューリスティック分析/機械学習等を用いてエンジンを開発しています。一方で、個々のエンジンには特性があり、検体によっては検知率に差が出てきます。私たちの調査では、単一のエンジンの検知率は、およそ 40~80% でした。そこで、複数のエンジンを統合して、より多くの検知技術を使って同時にスキャンすることで、安定した高い検知率を維持することができるのです。私たちの調査では、エンジンの数が増えるほど、検知率は向上し、最大で99%以上の検知率を達成しました。

次に、アウトブレイク検出時間の短縮に関してですが、マルウェアのアウトブレイク時には、新しい脅威を検知するまでにかかる時間がとても重要です。一例を挙げると、過去に42種類の対策エンジンのうち1つのエンジンだけが検知できるマルウェアがありました。3カ月後にもう一度同じ検体をスキャンしたのですが、検知できたのは4つだけでした。そして4年後に至っても検知できたのは全体の半分程度に過ぎませんでした。こうした例を見るに、アウトブレイク時の露出時間を短縮する上では、複数のエンジンを利用するマルチスキャンが有利だといえます。

レジリエンシーは、アンチウイルス製品自体の脆弱性や、特定エンジンを回避するマルウェアの発生など、単一ベンダに依存することによる潜在的なリスクが発生した場合でも、継続して組織を保護することができる対応力です。マルチスキャンの実施によりレジリエンシーの向上が可能となります。アメリカ国立標準技術研究所(NIST)や内閣サイバーセキュリティセンター(NISC)が発表したガイドラインには複数のマルウェアエンジンの利用を推奨する記述があります。

「マルウェア防止を改善するために考えられる別の措置として、電子メールサーバなどの重要なシステムに複数のウイルス対策製品を使用する方法がある。例えば、あるウイルス対策ベンダで別のベンダよりも数時間早く新しいシグネチャが入手できる場合がある。あるいは、組織において特定のシグネチャ更新に関する運用上の問題が存在する場合がある。別の可能性として、ウイルス対策製品そのものに、悪用され得る脆弱性が含まれている場合がある。そのような場合でも代わりの製品が利用できれば、主として利用している製品の問題が解決するまで保護を提供することができる。」

参考文献:アメリカ国立標準技術研究所(NIST)「マルウェアによるインシデントの防止と対応のためのガイド」

SCSK 森本:マルチスキャンは複数のエンジンを組み合わせる技術とのことですが、スキャンによって通信が遅くなったりはしないのでしょうか。

OPSWAT 関谷氏:よくいただく質問です。マルチスキャンは複数のエンジンをシーケンシャルに検査していくのではなく、対象ファイルを各エンジンが並列でスキャンして結果をまとめて出力します。複数のエンジンの処理を管理するため、単一エンジンのスキャンよりも少し時間がかかる可能性はありますが、並列でスキャンするためパフォーマンスに影響はありません。とはいえ、単一エンジンのスキャンに比較して、マルチスキャンは利用するエンジン数に応じて、CPU やメモリ等、必要なリソースが増えてしまうため、組織内の全てのクライアント端末に導入するのは現実的ではありません。そこで、個々の端末ではなく、ゲートウェイに導入することで、クライアント端末に負荷がかかるのを回避でき、さらに組織内に脅威が侵入する前に、効果的かつ効率的に組織を保護することができます。

SCSK 佐々木:OPSWATのマルチスキャンにはどのような強みがあるのでしょうか。

OPSWAT 関谷氏:OPSWAT製品は、各エンジンのベンダと、正式にOEM契約を結び、コンポーネントとして提供しています。また、各エンジンの更新ファイルは OPSWAT がまとめてユーザーに配布するため、利用者が直接各ベンダと契約や更新ファイルの入手などを行う必要はありません。更に、利用するエンジンが増えても、できる限り少ないマシンリソースで、また、並列化技術を用いることでスキャン時間をできる限り最小にし、安定した高い検知率を提供する点が強みです。

SCSK 佐々木:昨今は、事前にファイルを分析してセキュリティ上の脅威となる部分を排除した上で、安全なファイルに再構築する「ファイル無害化」のニーズが高まっています。「ファイル無害化」についてもお聞きできますか。

OPSWAT 関谷氏:ファイル無害化は総務省の「地方公共団体における情報セキュリティポリシーに関するガイドライン」でも推奨されています。一般的に、ファイルの危険因子を取り除く無害化には、以下の3つの手法があります。

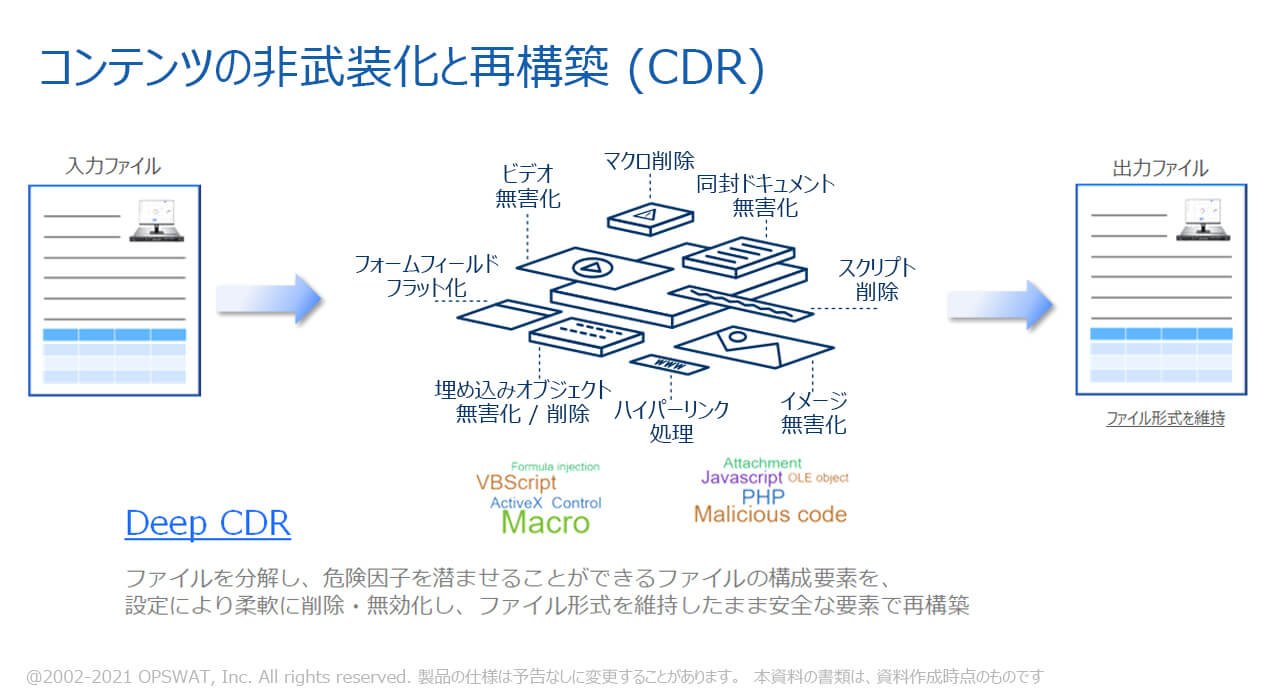

OPSWATでは3つ目の手法、CDR ( Content Disarm and Reconstruction: コンテンツの非武装化と再構築 ) 技術を採用しています。1つ目と2つ目の方法ではファイル形式が変わってしまうため、元のファイルにあった画像がなくなったり、Excelのファイルが計算できなくなったりします。これではユーザビリティに影響があるため、事務効率が低下し、業務に支障が出てしまう可能性があります。一方、3つ目の手法ならファイル形式を維持したまま、安全に利用することができます。

CDR技術により、ファイル内の脅威、危険因子を排除して、再構築する流れは以下の図の通りです。まずファイルを分解し、さまざまな構成要素の中から危険因子を潜ませることができる要素を削除、無効化し、安全な要素で元のファイル形式に再構築します。

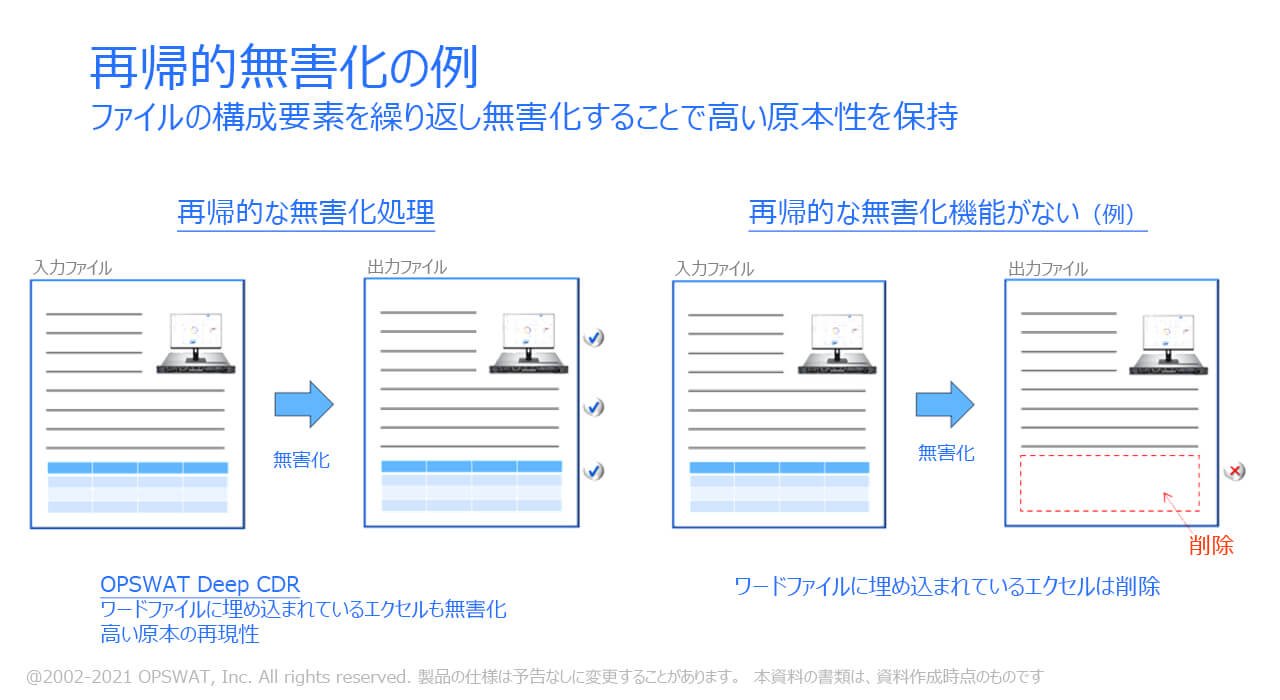

OPSWAT 関谷氏:昨今は、アプリケーションが高機能になることで、ファイルの構成要素が増え、構造が複雑になり、結果的に脅威を潜ませる場所が増えています。例えば、マクロや画像ファイルの中に悪意のあるスクリプトを埋め込んだり、OLE(※)オブジェクトにマルウェアを隠したり、ハイパーリンクでフィッシングサイトに誘導したりなどがあげられます。OPSWATはこうした手口にも対応できるほか、OLEオブジェクトやアーカイブファイルが入れ子になっていても、繰り返し、再帰的に無害化することができるのが特徴です。分かりやすく例えると、ZIPファイルなどに圧縮されたWordファイルにExcelの表データ(OLEオブジェクト)が挿入されている場合です。通常の無害化では表データは削除されてしまいますが、再帰的に無害化できるOPSWATは、このWordファイルに挿入されたExcelの表データを無害化したうえで、再構築することができます。再帰的無害化であれば、より原本に近いファイルとして復元することができるのです。

※OLE:複数のソフトウェアが連携したり、データを共有したりするためのWindowsの機能。例えば、Wordで作成・編集している文書中にExcelで作成したデータを埋め込んだり、Word上でExcelの機能を呼び出しその場で編集することが可能である。

SCSK 佐々木:日々高度化・巧妙化が進むマルウェア対策として有効なマルチスキャンやファイル無害化は、どのような組織に導入されていますか。

OPSWAT 関谷氏:国内では、ファイル無害化は自治体市場での導入が広がっています。加えて国内外のエンタープライズ市場でも、高度で巧妙な未知・既知の脅威から組織を守るために、ファイル無害化やマルチスキャンの導入が進んでいます。例えば、金融市場では、本人確認書類としてアップロードされたファイルや、提携先・関連会社から送付されてきた膨大なファイルを、ゲートウェイでマルチスキャンを行うことで、脅威の侵入を防止しています。また、インターネット接続環境から分離された内部ネットワークにファイルを転送する際に、ファイル内の危険因子を除去するために、ファイルの無害化を行っているユーザーもいます。

昨今では、サプライチェーンリスク(※)が注目されていますが、サードパーティ、委託先企業から納品や送付されてきたファイルを、マルチスキャンやファイル無害化を行い、安全なファイルだけを組織に取り込んでいる製造業のユーザーもいます。

※サプライチェーンリスク:ITを利用したソリューション・サービスのサプライチェーンに対するさまざまな情報セキュリティリスクのこと。システム・サービスを構成するソフトウェア、ハードウェア、サービスのライフサイクル全般(設計・開発・流通・運用・廃棄)におけるリスクなどが挙げられる。

その他にも、医療、教育、エネルギー(電力・ガス・石油等)、情報通信等で、日々の業務で処理する様々なファイルに潜む脅威から組織を守るために、マルチスキャン、ファイル無害化が導入されています

SCSK 佐々木:ここまでネットワークにおけるセキュリティ対策である「マルチスキャン」と「ファイル無害化」について伺いましたが、最後にこれらの機能を備え、ゼロトラストを実現するソリューション「A10 Security Gateway with OPSWAT」についてお話しいただけますか。

OPSWAT 関谷氏:近年はHTTPSの普及とともに通信のスキャニングが困難になり、サイバー攻撃を発見することが難しくなっています。「A10 Security Gateway with OPSWAT」は、A10ネットワークスのアプリケーションサービスゲートウェイ「A10 Thunderシリーズ」がSSL/TLSで暗号化された通信を高速で復号します。平文化されたトラフィックに対し、OPSWATの「MetaDefender」がマルチスキャン、ファイル無害化、データ損失防止などを実施します。

A10 石塚氏:A10ネットワークスと OPSWATの組み合わせにより、「Emotet」のようなマルウェアからの攻撃も防ぐことができます。下図のように「A10 Thunder」が暗号化された通信を可視化し、万が一悪意あるプログラムをダウンロードしてしまったときも、OPSWATの「Deep CDR」によるファイル無害化とマルチスキャンで食い止めることが可能です。また、ファイル内に共有すべきではない機密情報が含まれていた場合 「Proactive DLP」(※)で情報漏洩を防止します。

※「Proactive DLP」:ファイルや電子メールに含まれるクレジットカード番号や社会保障番号などの機密データを検出しブロックするソリューション。

SCSK 佐々木:最後に、SCSKの取り組みを紹介ください。

SCSK 塩澤:SCSKでは、「A10 Security Gateway with OPSWAT」がリリースされた2020年11月から販売代理店としてOPSWAT製品の取り扱いを行っています。また、2013年からA10ネットワークス製品を取り扱ってきたこともあり、SSL通信を可視化するSSLインサイトに関するノウハウも豊富です。

SCSK 木屋:販売支援内容としては、営業支援として営業/技術同行、プライベートセミナーの共同開催、製品勉強会などを行っています。技術支援の面でも、ハンズオン技術トレーニング、構成確認、サイジング支援、設定支援、検証機貸出などに対応しています。

全国をカバーする保守サービス「CarePlus」も用意されており、130拠点から設置・保守サービスを提供します。オンサイトの基本保守は9時~17時、終日保守は24時間365日対応が可能です。A10ネットワークスの専任技術者を擁し、様々な技術的な課題にも対応します。

SCSK 森本:A10ネットワークス製品の一次代理店かつセキュアゲートウェイソリューションパートナーは、日本国内でSCSKのみであることから今後も3社一体となって、「A10 Security Gateway with OPSWAT」の魅力を発信していきたいです。