~FortiGate 技術ブログ~

IPSec-VPN設定方法 【基本編】2 / 5

IPSec-VPNを設定する(FortiGate側)

FortiGateには、IPSec-VPNを設定する上で便利なウィザードが用意されています。これにより、ユーザーがIPSec-VPNの複雑な設定方法を知らなくても、ウィザードが設定を補助してくれます。

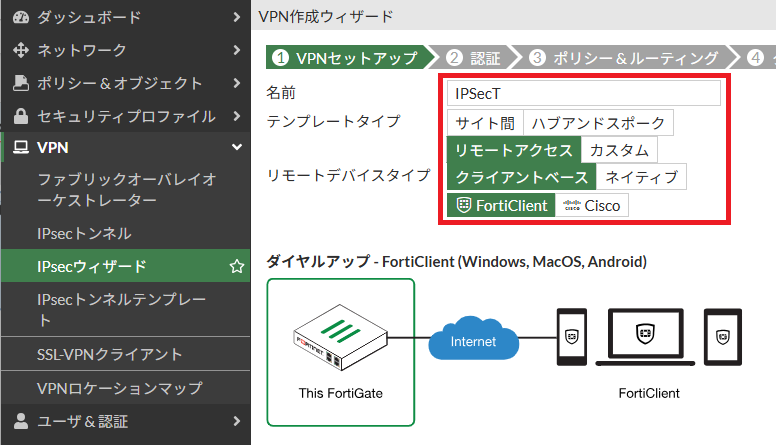

1. [VPN] > [IPsecウィザード]を使用して設定を行います

下記の設定を行い、[次へ]進んでください。

| 項目 | 解説 | |

|---|---|---|

| 名前 | IPSec-VPNトンネルに付ける名前を入力します。 | |

| テンプレートタイプ | IPSecVPNの構成タイプを選択します。 | |

| サイト間 | FortiGate同士で拠点間を接続します。 | |

| ハブアンドスポーク | FortiGate同士でハブアンドスポーク型の接続を行います。 | |

| リモートアクセス | PCとFortiGateで接続する設定です。 | |

| カスタム | 手動によるカスタム設定で接続します。 | |

| リモートデバイスタイプ | リモートアクセス選択時に表示される、FortiGateの対向デバイスです。それぞれに最適化された設定を行います。 | |

| クライアントベース | 対向がFortiClient/Cisco IPSecの場合に選択します。 | |

| ネイティブ | 対向がiOS/Android/Windows(L2TP)の場合に選択します。 | |

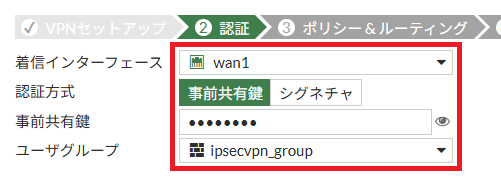

2. 下記の設定を行い、[次へ]

| 項目 | 解説 | |

|---|---|---|

| 着信インターフェース | FortiGateのWAN側ポートを選択します。 | |

| 認証方式 | VPN接続時の認証方式を選択します。 | |

| 事前共有鍵 | FortiGateとクライアントの間で予め共有された任意のキーワードで認証する方式です。両者で同じキーワードを入力してください。 | |

| シグネチャ | クライアント証明書を使った認証方式です。 | |

| ユーザグループ | VPN接続するユーザーが所属するグループです。作成したグループを追加してください。 | |

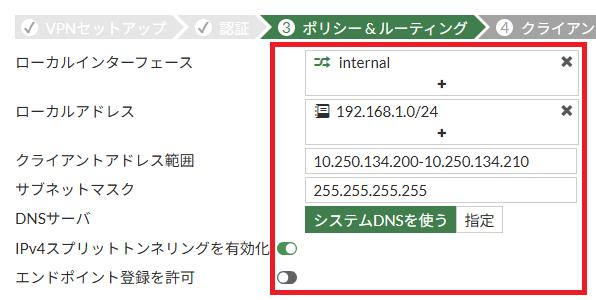

3. 下記の設定を行い、[次へ]

デフォルトではスプリットトンネルが有効になっています。

| 項目 | 解説 | |

|---|---|---|

| ローカル インターフェース | FortiGateのLAN側ポートです。 | |

| ローカルアドレス | FortiGateのLAN側IPアドレスです。 | |

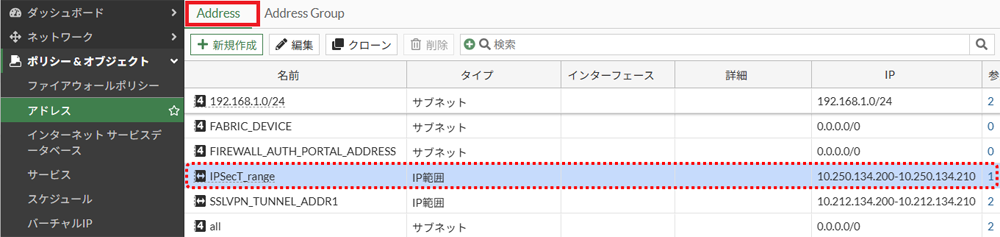

| クライアント アドレス範囲 | ログインするクライアントへ接続時に払い出される内部IPアドレスの範囲です。この範囲によって接続ユーザー数が決まります。想定される規模に合わせて範囲を指定してください。「10.250.134.200 ? 210」の場合、11台まで接続できます。 | |

| DNSサーバ | クライアントがVPN接続後に利用するDNSサーバーです。 | |

| システムDNSを使う | FortiGate自身が参照しているDNSサーバーが利用されます。 | |

| 指定 | 任意のDNSサーバーを指定する場合は、こちらを選択してIPアドレスを入力します。 | |

| IPv4スプリットトンネリングを有効化 | 有効にすると、スプリットトンネル構成になります。 | |

| エンドポイント登録を許可 | 無効にしてください。この機能は現在、廃止されており、設定してもVPNに影響を与えません。 | |

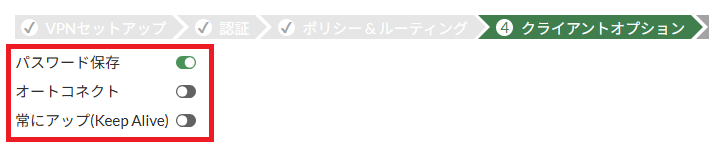

4. 下記の設定を行い、[次へ]

この設定がFortiClient側に反映されるのは、初回接続が確立して切断した後になります。

| 項目 | 解説 |

|---|---|

| パスワード保存 | 有効にすると、入力したパスワードがFortiClientに記憶されます。この機能は無償版FortiClientでも利用できます。 |

| オートコネクト | 有有効にすると、FortiClientが起動した時、自動的にVPN接続を行います。この機能は有償版FortiClientのみ利用可能です。 |

| 常にアップ(Keep Alive) | 有効にすると、FortiClientはVPN接続に失敗しても自動的に再接続します。この機能は有償版FortiClientのみ利用可能です。 |

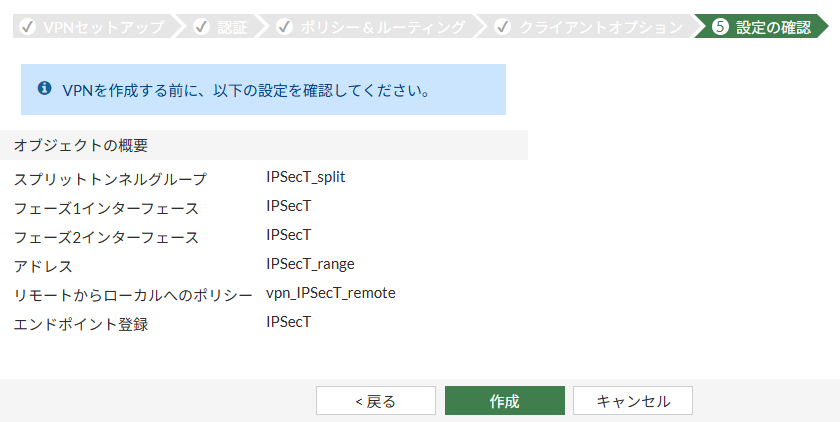

5. 設定を確認し、問題無ければ[作成]を選択してください

6. 「トンネルリストを表示」を選択して、追加されたトンネルを確認してください

新しいIPSec-VPNトンネルが追加されました。

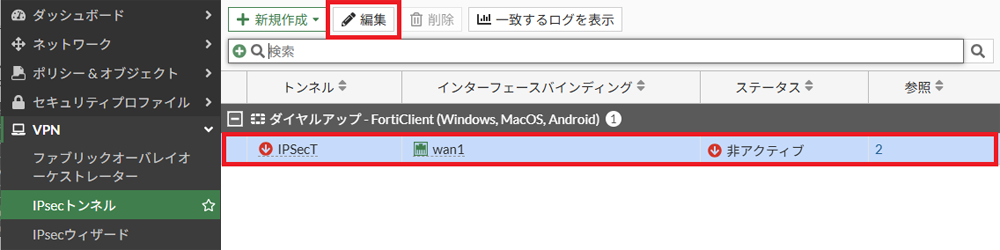

環境に合わせたカスタム設定を行うために、VPNトンネルを編集します。

[VPN] >[IPsecトンネル] → トンネルを選択して[編集]。

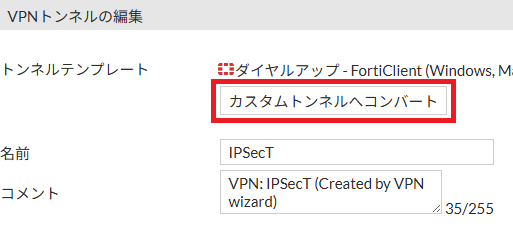

7. [カスタムトンネルへコンバート]を選択します

8. IPSec-VPNの設定は「フェーズ1」と「フェーズ2」に分かれています

VPN接続はフェーズ1から始まり、フェーズ1が成功しなければ、フェーズ2を実行できません。

VPN接続時に、どのフェーズまで処理が進んだのかをログから判断できます。フェーズ1の時点でエラーが出ていたら、最初の設定段階で失敗しています。フェーズ2でエラーが出ていたら、フェーズ1までは成功していることが分かります。

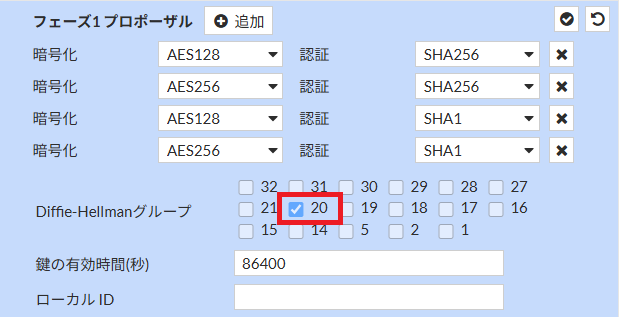

「フェーズ1」のアルゴリズムとDHグループは、FortiGateとFortiClientの両者で一致するものが選択されていないと接続できませんので、注意してください。

FortiClient v7.4.3以降、Diffie-Hellman(DH)グループの数値が「5→20」に引き上げられました。DHグループは鍵交換において鍵の暗号強度を決めるもので、数値が高いほどセキュリティが強化されます。

ウィザードでVPNトンネルを作成した場合、DHグループのデフォルトは「5」と「14」です。FortiClient v7.4.3以降のバージョンと接続するには、現行のFortiGateの数値を「20」に変更してください。またはFortiClient側の数値を「5」や「14」に設定する方法でも構いません。

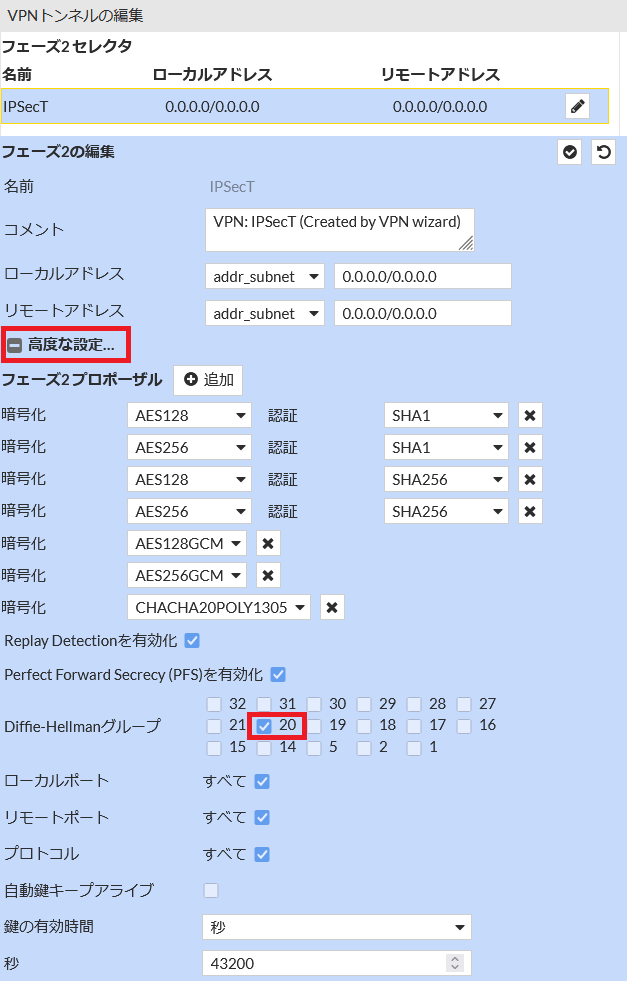

9. 「フェーズ2」のアルゴリズムとDHグループも同様にFortiGateとFortiClientの両者で一致するものが選択されていないと接続できません

[高度な設定]を開き、下記の設定を行ってください。ウィザードでVPNトンネルを作成した場合、DHグループのデフォルトは「5」と「14」です。FortiClient v7.4.3以降のバージョンと接続するには、現行のFortiGateの数値を「20」に変更してください。またはFortiClient側の数値を「5」や「14」に設定する方法でも構いません。設定が完了したら[OK]してください。

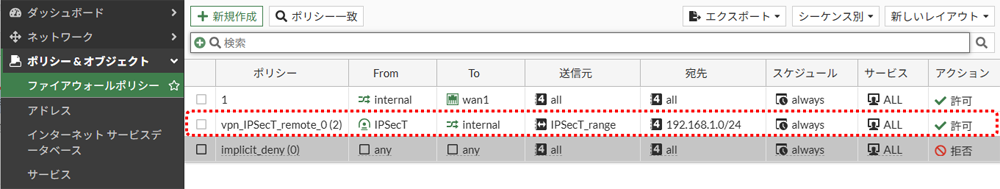

ウィザードで設定を行うと、必要なポリシーやオブジェクトが自動的に作成されます。

[ポリシー&オブジェクト] >[ファイアウォールポリシー]

[ポリシー&オブジェクト] > [アドレス] > [Address]

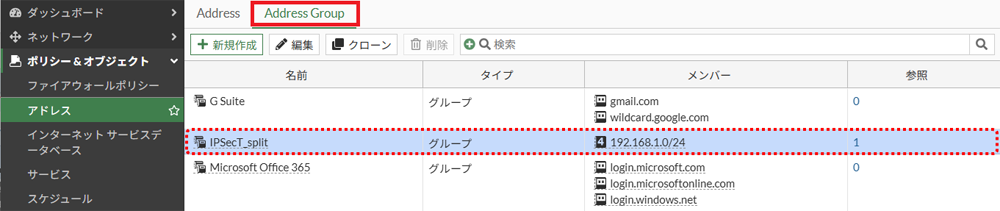

アドレスグループはスプリットトンネルを有効にすることで生成されます。

[ポリシー&オブジェクト] > [アドレス] > [Address Group]

IPSec-VPN設定方法 シリーズ一覧

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【はじめに】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【基本編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【共通クライアント証明書編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【SAML編】

著者

関連製品

-

FortiGate/FortiGateCloud強固なセキュリティ機能を一台で提供する統合脅威管理(UTM)アプライアンスです。

- Cloud / SaaS

- Network Security

- OT Security