~FortiGate 技術ブログ~

IPSec-VPN設定方法【共通クライアント証明書編】2 / 4

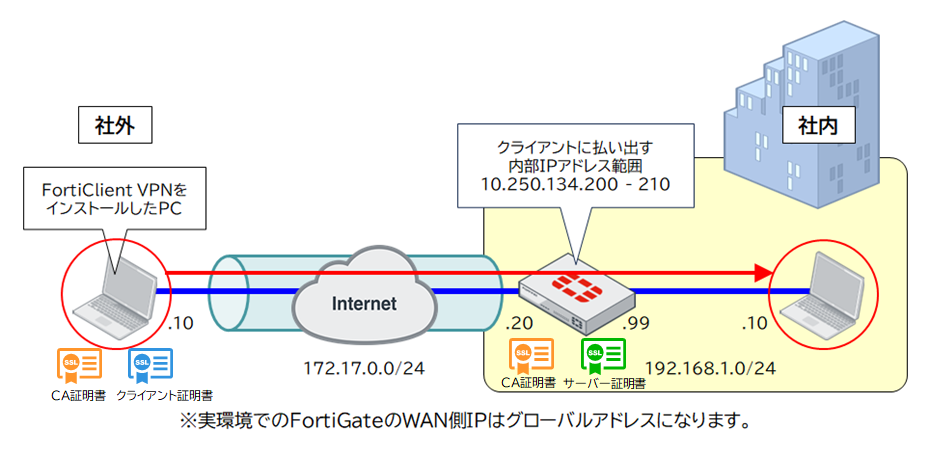

共通クライアント証明書を用いたIPSec-VPNの構成例

本ブログでは「~FortiGate 技術ブログ~ IPSec-VPN設定方法【基本編】」の設定が既に行われていることを前提として手順を紹介します。未設定の場合は「~FortiGate 技術ブログ~ IPSec-VPN設定方法【基本編】」を確認してください。

2025年8月時点でのSCSKの推奨バージョンFortiOS v7.4系を前提としています。

- 社内に設置したFortiGateにトンネルを構築します。

- 社外にあるPCが、あたかも社内にあるかのように、内部のPCと通信できます。

- トンネル内の通信は暗号化され、安全な通信を行えます。

- PC側にVPNクライアントソフトが必要です。

- Fortinet社から、フリーソフト「FortiClient VPN」が提供されています。

- FortiGateに「ルートCA証明書」と「サーバー証明書」、PCに「ルートCA証明書」と「クライアント証明書」をインポートする必要があります。

証明書の用意とインポート

事前準備

ルートCA証明書、サーバー証明書、クライアント証明書は各自ご用意ください。

本ブログでは、証明書の発行手順を省略し、FortiGateとPCへインポートする手順から記載します。

証明書のインポート(FortiGate側)

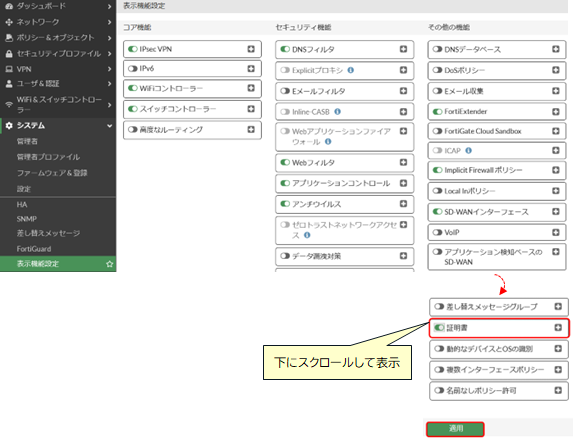

1. 証明書メニューの有効化

デフォルトでは証明書メニューが非表示です。

[システム]>[表示機能設定]をクリックします。[その他の機能]欄を下にスクロールし、[証明書]を有効にして、「適用」をクリックします。

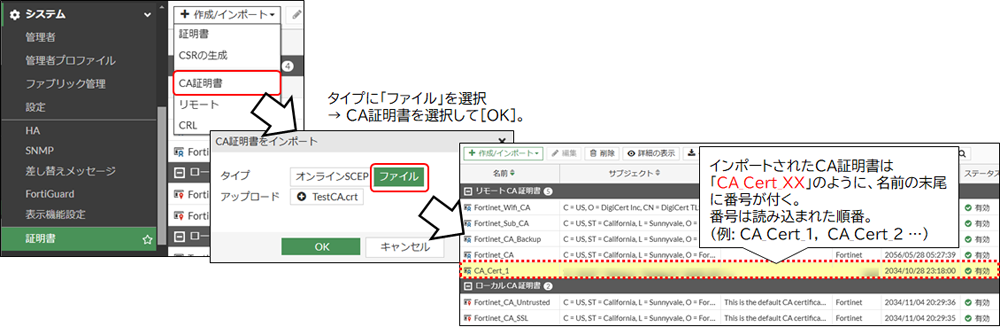

2. ルートCA証明書のインポート

信頼できるCAとして、必要なCA証明書をFortiGateに追加します。

[システム]>[証明書]>[作成/インポート]>[CA証明書]を選択します。用意したCA証明書をアップロードし、[OK]をクリックします。

中間CAが存在する場合は、同様の手順で中間CA証明書をインポートしてください。

3. サーバー証明書のインポート

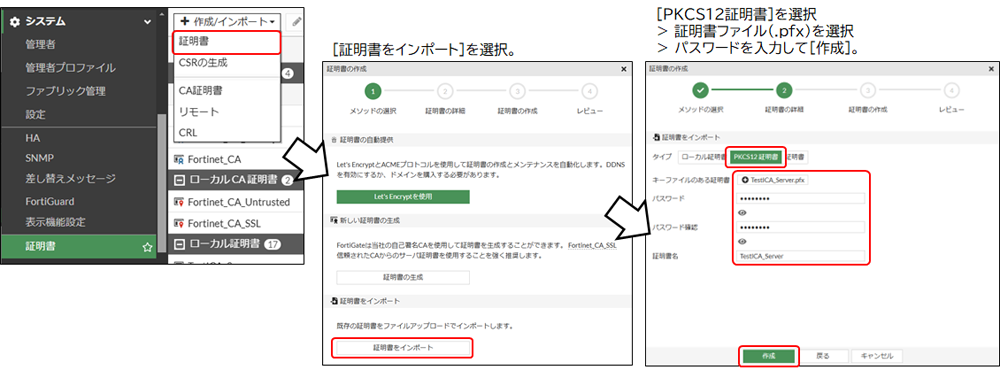

[システム]>[証明書]>[作成/インポート]>[証明書]を選択します。

用意したサーバー証明書(ファイルの拡張子は「.p12(または.pfx)」)をアップロードし、パスワードを入力後、[作成]をクリックします。

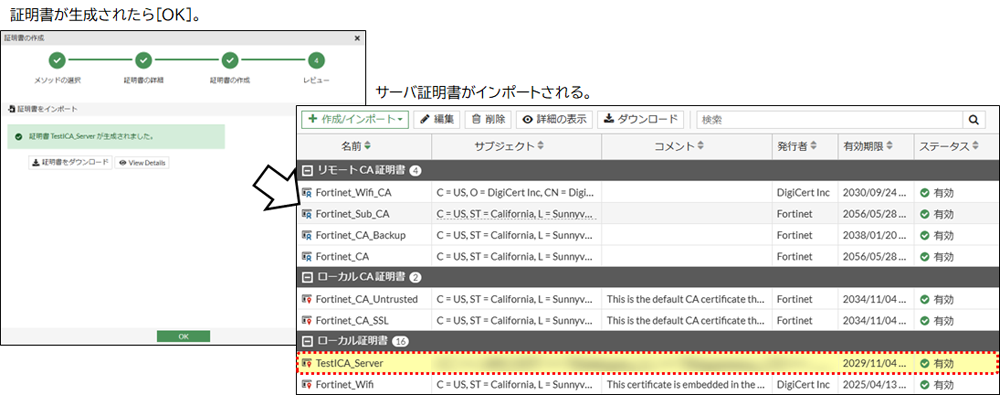

[OK]をクリックし、サーバー証明書がインポートされたことを確認します。

証明書のインポート(PC側)

1. ルートCA証明書のインポート

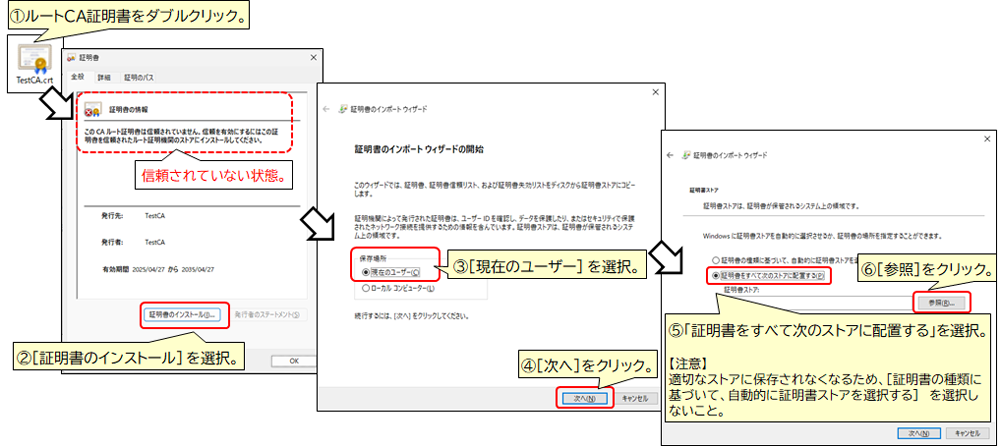

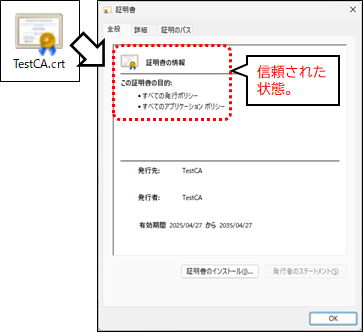

下記①~⑥の手順を行います。(デフォルトではCAが信頼されていないので、アイコンに警告(×)マークが出ます。)

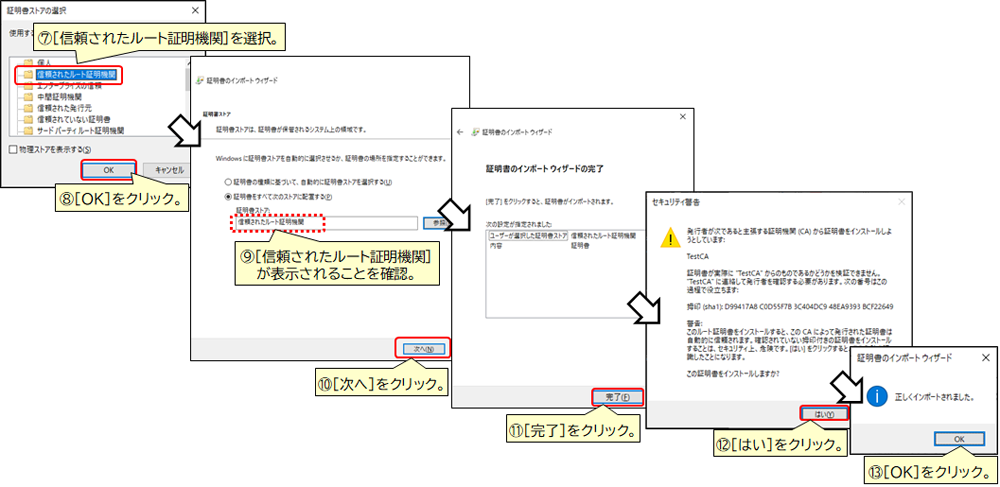

続いて⑦~⑬の手順を行います。

ルートCA証明書がPCへインポートされていることを確認します。(CAが信頼されると、アイコンの警告マークが解除されます。)

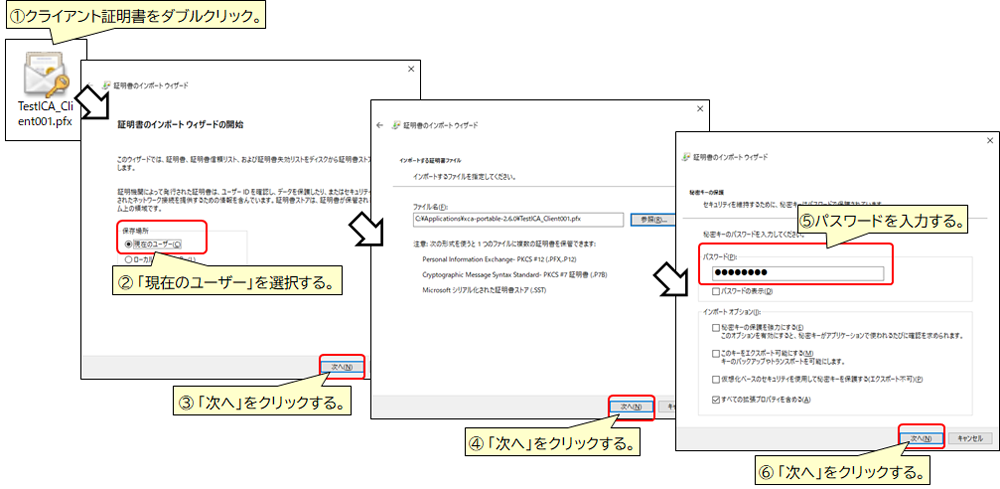

2. クライアント証明書のインポート

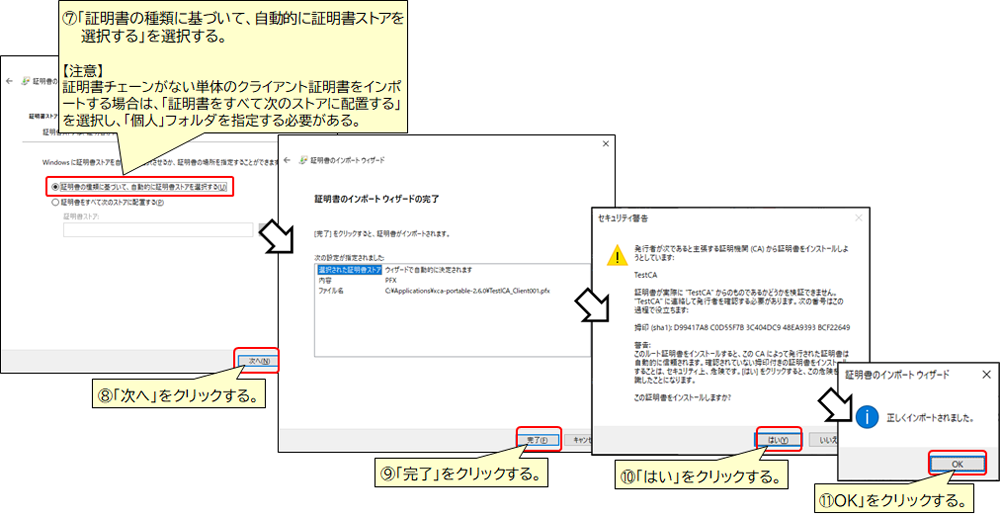

下記①~⑥の手順を実施します。(クライアント証明書ファイルが「証明書チェーン」を含んでいれば、場所の指定をしないで自動的にインポートできます。)

続いて⑦~⑪を実施します。

IPSec-VPN設定方法 シリーズ一覧

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【はじめに】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【基本編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【共通クライアント証明書編】

- ~FortiGate 技術ブログ~ IPSec-VPN設定方法 【SAML編】

著者

関連製品

-

FortiGate/FortiGateCloud強固なセキュリティ機能を一台で提供する統合脅威管理(UTM)アプライアンスです。

- Cloud / SaaS

- Network Security

- OT Security