活用パターンⅠ User-IDとActive Directoryの連携

Palo Alto Networks 最適導入パターンⅠ

人事異動があっても手間なくポリシー対応可能!

User-IDを利用したAD連携

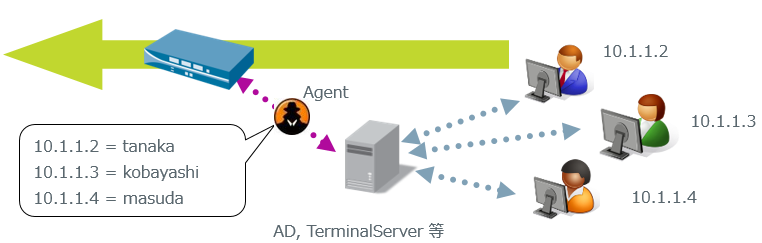

User-IDの概要

IPアドレス単位、ユーザー単位(またはグループ単位)でアプリケーション、アクティビティを識別し、リスクに応じてアプリケーションの利用を制御。

誰がどのアプリケーションを、いつ、どれくらい使用したか可視化し、ユーザー単位で利用を許可/禁止の設定可能。

ActiveDirectory連携の場合

-

次世代ファイアウォール

- ①次世代ファイアウォールはIPアドレスとユーザーのマッピング情報をUser-ID Agentに問い合わせます。

- ②グループ情報はLDAPでActiveDirectoryから直接取得します。

- ③取得したマッピング情報をポリシーやログに利用します。

-

User-ID Agentの動作

- ①Domain Adminの権限を使い、ActiveDirectoryのユーザーログインの情報を監視します。

- ②ユーザーとIPアドレスのマッピングリストを作成します。

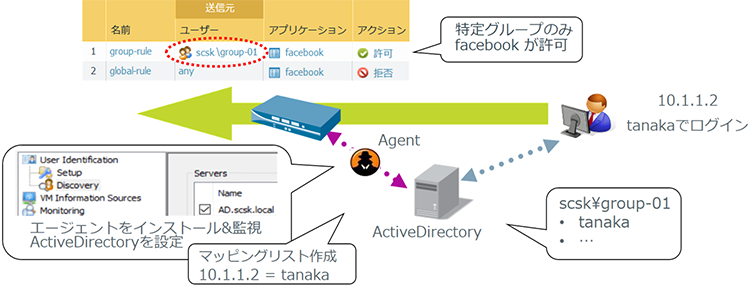

次世代ファイアウォールならではのメリット

➡AD連携はProxyでも行うことはできますが、ファイアウォールで行う最大のメリットは、ファイアウォールポリシーをOU単位で制御させることによる管理者の負荷軽減です。

たとえば…

人事異動で大幅なヒトの入れ替えがあった場合にも、ファイアウォールとADを連携させておけば、部署ごとに設定したポリシーを自動で反映させることが可能です。

また、IPアドレスとユーザー名を紐づけることで、誰が何をしているかログから一目で判断できちゃいます!(Proxy経由の通信に関しては要注意)

こんなお客様にオススメ

➡①特定部署だけ許可したいアプリケーションがある

Ex.)FacebookやTwitter、BOXなど

②AD上で社員をグループ管理している

③ユーザー名でのトラフィック管理を行いたい