2023年版!「サイバー攻撃」の概要、手口から対策までをわかりやすく解説

- サイバー攻撃

- マルウェア対策

- ゼロトラスト

- ../../../article/2023/02/cyberattack.html

近年、企業においてクラウドサービスの利用が拡大しています。クラウドサービスが業務に活用され、利便性や効率性が向上する一方で、クラウドの不適切な活用による情報漏洩や不正アクセスなどのセキュリティリスクも高まっています。

対策方法の一つとして注目を集めているのがCASB(Cloud Access Security Broker)です。CASBは企業や組織におけるクラウドサービスの利用状況を可視化し制御することで、クラウドサービスにおけるセキュリティ対策を強化するソリューションです。本記事では、CASBが必要とされる背景、基本機能、導入のメリット・デメリットと注意点を詳しく解説します。

【この記事の監修者】小西 順平(こにし じゅんぺい)

SCSKセキュリティ株式会社 テクノロジー本部 セキュリティアーキテクチャ部

【経歴】

●2023年~:WEBアプリケーション脆弱性診断、プラットフォーム脆弱性診断を担当

●2024年~:Netskope製品のエンジニアを担当

【資格等】

●情報処理安全確保支援士 他

目次

CASB(“Cloud Access Security Broker”の略称、読み方:キャスビーまたはキャズビー)とは、2012年に米国ガートナー社が提唱したコンセプトであり、クラウドサービスの利用におけるセキュリティ強化を担うソリューションです。セキュリティにおける課題解決だけでなく、シャドーIT(企業のシステム管理者の許可や把握がないまま、従業員や現場が独自に利用しているデバイスやITサービス)対策などさまざまな機能をもちます。

ガートナーではCASBを以下のように定義しています。

Cloud Access Security Brokers (CASBs)

Cloud access security brokers (CASBs) are on-premises, or cloud-based security policy enforcement points, placed between cloud service consumers and cloud service providers to combine and interject enterprise security policies as the cloud-based resources are accessed. CASBs consolidate multiple types of security policy enforcement. Example security policies include authentication, single sign-on, authorization, credential mapping, device profiling, encryption, tokenization, logging, alerting, malware detection/prevention and so on.

(訳)CASBsとは、企業がクラウドサービスを利用する際のセキュリティを強化するために、企業とクラウドサービスの間でセキュリティポリシーを一元管理するソリューションです。CASBsではさまざまなタイプのセキュリティポリシーを統合し実行できます。例えばユーザー認証、シングルサインオン(SSO)、アクセス許可、クレデンシャル(ユーザーを識別する認証情報)判定、デバイスプロファイル、暗号化、トークン化、アラート、マルウェア検知・防止などがあります。

(出典):Definition of Cloud Access Security Brokers (CASBs) - IT Glossary | Gartner

※日本語訳は当サイトによる

CASBは複数のクラウドサービスを一元的に管理できるため、クラウド利用におけるセキュリティの要としても期待されています。近年は、クラウドサービスの普及とともに業務に特化したサービス(SaaS)が増え、用途に応じて使い分けることも当たり前になりました。しかしその手軽さから、個人や部門単位で契約・利用するケースも多く、全社的に利用状況を把握しきれないことが課題となっています。CASBを導入することでこの課題も解決できます。

またCASBはクラウドサービスへのアクセスを監視し、利用状況の可視化・制御を行うことで、一貫性のあるセキュリティポリシーに則った利用を実現します。例えば、誰がどのサービスを利用したのか、どのようなデータをアップロードまたはダウンロードしたのかを可視化し、ポリシーに違反する利用や操作をブロックするなどの制御を行い、セキュリティを強化します。このためクラウドアクセス制御・情報漏えい対策としてCASB導入を検討する企業も増えています。

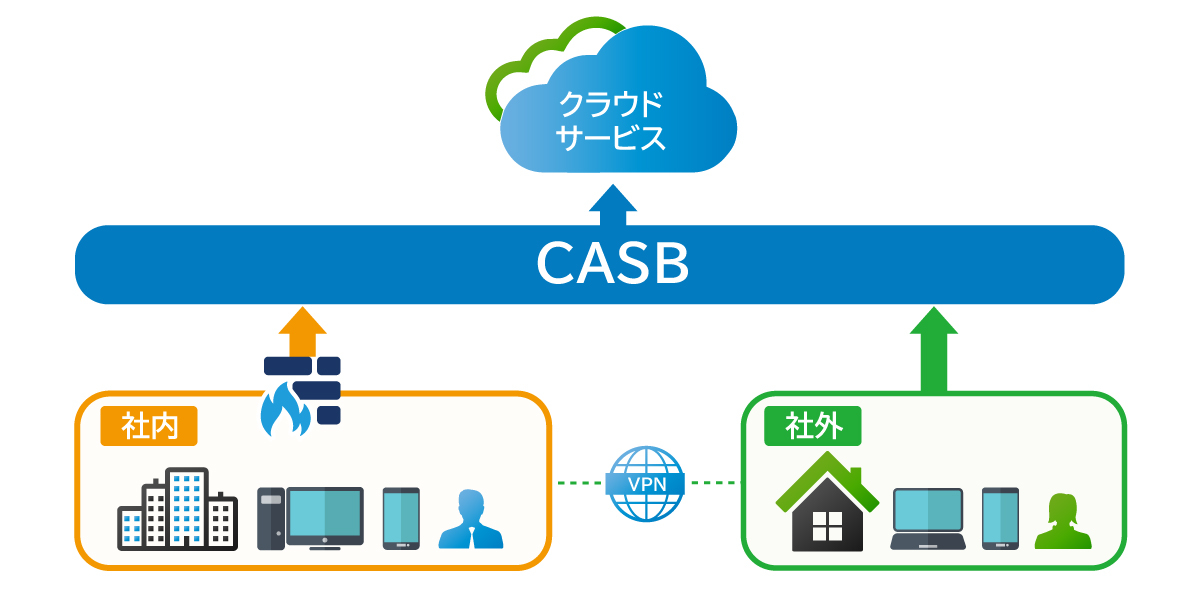

【図1】CASBのイメージ

CASBが近年注目される理由は大きく分けて3つあります。ここではCASBが必要とされる理由や背景について解説します。

従来のオンプレミス環境では、社内ネットワークをファイアウォールなどのセキュリティ機器で保護する方法(境界型セキュリティ)で外部からの不正アクセスを防いできました。しかし、近年ではクラウドサービスやSaaSアプリケーションの普及、働き方の変化(リモートワークの拡大)などの理由により社内外からのアクセスが当たり前になっています。そのため組織の「内」「外」という区分に基づく従来の境界型セキュリティの考え方では対応が難しいシーンやケースが増えています。

そこで注目されているのがゼロトラスト・セキュリティと呼ばれる考え方です。ゼロトラスト・セキュリティは、組織の「内」のものも含め「何も信用せず(=ゼロトラスト)」、すべてのアクセスを認証したうえで許可するセキュリティモデルです。

CASBはゼロトラスト・セキュリティを実現するための重要なソリューションです。クラウドサービスへのアクセスを制御し、ユーザーやデバイスを認証することで不正アクセスを防ぎます。

クラウドサービスの利用は企業において年々拡大しています。それと同時に、社員が企業に許可を得ず利用するシャドーITも増加しています。シャドーITは情報セキュリティリスクを高めるだけでなく、コンプライアンス違反のリスクも高めるものです。民間調査の結果では、約3割~4割の企業が利用サービスの可視化ができておらず、未許可クラウドサービスの利用についてのルールやポリシー策定も追いついていない実態がうかがえます。

CASBは、組織内で利用されているすべてのクラウドサービスを可視化することで、シャドーITの発見を可能にします。また、シャドーITの利用を禁止したり、アクセスを制御したりする機能を提供できるため、シャドーITのリスクを低減することができます。

近年、企業におけるコンプライアンスの徹底がうたわれるようになりました。企業活動におけるコンプライアンスとは「法令順守」を意味し、企業が法律、規則、倫理などの社会的なルールを守り公正かつ適正な活動を行うことを意味します。自社の利益追求だけでなく社会への還元や事業にかかわるステークホルダー全体の利益を考えることが、現代の企業には求められています。また単純に法令を守るだけにとどまらず、企業に勤める社員が社内規則を守ることもコンプライアンスに含まれます。

規制を遵守するためには、情報セキュリティも関連しています。企業の社会的責任を果たし信用を得るには、適切なセキュリティ対策を講じる必要があります。CASBはコンプライアンス規制を満たすための機能を提供でき、情報セキュリティ対策にも有効であることから、コンプライアンスの重要性が高まる現代の流れにも沿うものであり、導入が進んでいると考えられます。

CASBには4つの基本機能があり、それぞれが前述の、導入が増えている背景とも関連しています。ここではCASBの基本機能について解説します。

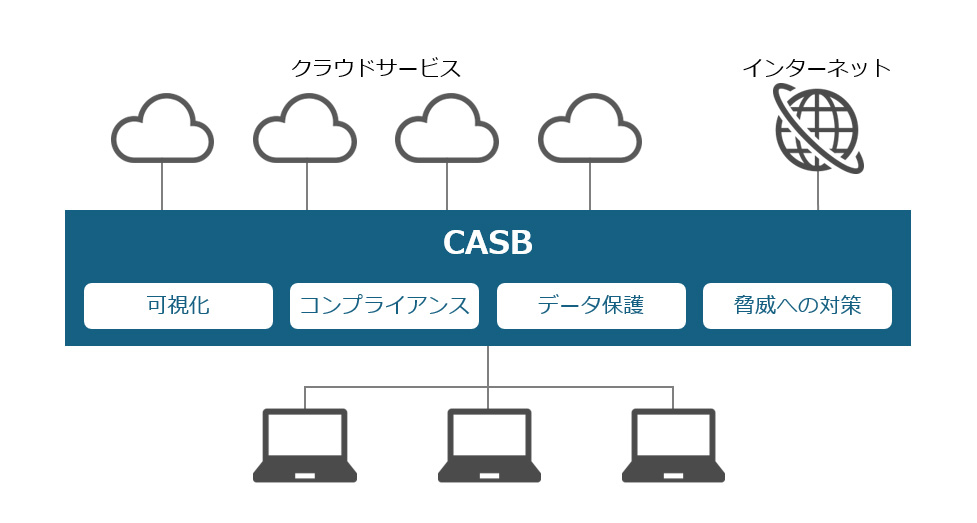

【図2】CASBの4つの基本機能

CASBはクラウドサービスの利用状況を可視化します。これにより、クラウドサービスごとのアクセス状況や、いつ、だれが、どのファイルをアップロード/ダウンロードした履歴も把握できるようになります。

近年は便利なクラウドサービスが次々に登場している一方、企業が未許可のサービスを社員が勝手に使ってしまう「シャドーIT」が問題となってきました。CASBを導入することで企業として契約しているクラウドサービスだけでなく未許可のクラウドサービスも含めて監視でき、シャドーITの利用を監視できます。同時に、リスクの高いサービスは利用を禁止するなどの制御も可能になります。

データの不正な持ち出し・流出を防ぎ、情報漏えい対策を行う機能です。未許可クラウドへのデータのアップロードをブロックできるほか、管理外の端末へのダウンロード禁止措置を行います。

また、「社外秘」など特定のキーワードやクレジットカード番号を含むなど、さまざまな条件で機密情報を識別し、データの種類によって柔軟に制御することも可能です。これにより、DLP(Data Loss Prevention)の役割を果たしてセンシティブな情報のみを厳格に保護する一方、そのほかは利便性を優先するなど、バランスのとれた対策を実現できます。

CASBは、マルウェアなど脅威への対策としても有効です。マルウェアは、クラウドサービスでも利用するHTTP/HTTPSの通信を感染経路の一つとして社内に侵入するため、この経路を監視しているCASBは不審なファイルを検知できます。さらに、マルウェアに感染してしまった場合も、端末から不審なサービスへのアクセスやファイルのアップロードがないかを監視・ブロックすることで、被害拡大を防止します。

CASBを用いることで統一したセキュリティポリシーに基づいてクラウドサービス利用を制御でき、コンプライアンスの徹底が可能になります。利用するクラウドサービスに求めるセキュリティ要件や、個人情報や機密情報を含むデータの取扱いなど、複数のクラウドサービスを利用する場合でも自社のルールやポリシーにあわせて運用できます。

このほかにもCASBは各ソリューションによって、さまざまな機能があります。以下は、NetskopeによるCASBの機能の一例です。

ここではCASBを導入することで得られるメリットについて解説します。

【CASB導入で得られる5つのメリット】

CASBを導入することで、企業が許可していないクラウドサービスの使用状況を可視化、検知・遮断できることから、シャドーIT対策が強化できます。

シャドーIT対策として、「未許可クラウドサービスの利用は一切禁止」とする方法もあります。しかし、例えば「取引先から指定されたクラウドサービスを使わなければならない」ケースも考えられ、未許可クラウドサービス利用の全面禁止は現実的ではありません。逆に、未許可のクラウドサービスを取引先の利便性を優先して使用する場合、そのクラウドサービスを社内ポリシーに則って一つ一つ許可するという大きな手間がかかり、こちらもまた困難です。

CASBは利用しているクラウドサービスやサービスごとの利用状況を可視化できます。これにより、情報セキュリティ部門は、どのクラウドサービスが利用され、どのようなデータが取り扱われているのかを把握し、適切なセキュリティ対策を講じることが可能になります。また許可されていないユーザーやデバイスからのアクセスを遮断し、情報漏洩などのリスクを低減することができます。

クラウドサービスの利用には、利便性とセキュリティのバランスが重要になってきます。CASBを導入することで、このバランスをとることが可能になります。例えば監視・可視化を行った上で一定のセキュリティレベルを満たさないクラウドサービスは利用禁止とするなど、柔軟な制御が行えます。

ゼロトラスト・セキュリティは、従来のような境界の外・内の区別なく「すべて信頼できない(ゼロトラスト)」ことを前提にセキュリティ対策を行います。認証やログ・通信の監視など、さまざまな要素を組み合わせ、業務システムやデータといった社内リソースへのアクセスがあるたびに、正しいアクセスかどうかを判断することで対策を実現します。クラウド利用を可視化するCASBもその対策の一つです。

ゼロトラスト・セキュリティでは対応すべき箇所が多岐にわたり、段階的に製品導入を進めますが、最初のステップとしてCASBを導入するケースも多く見られます。

例えば、テレワークが普及したことで、クラウドサービスへのアクセス元が社内から社外にも拡大したことはセキュリティ対策にも大きく影響しました。オフィスから利用する際は、インターネットに接続する箇所にセキュリティ機器を設置し、フィルタリングなどができますが、テレワークではこの対策が通用しません。VPNなどで社内を経由し、セキュリティ機器を通るルートでインターネットを利用する方法もありますが、VPN機器の脆弱性を狙った攻撃もあるほか、トラフィック量の増加によるボトルネックが問題となります。これらを踏まえ、社外ではインターネットにそのままアクセスする形をとる場合、CASBをクラウドプロキシとして利用することで、テレワーク時の監視・制御も可能になります。

CASBを活用することで、使用している(使用を予定している)クラウドサービスが自社のセキュリティポリシーに合致しているかを判断できます。これにより自社のコンプライアンス強化につながります。ポリシーに合わないクラウドサービスの仕様については全体的な禁止にしたり、必要に応じて使用範囲を限定したりすることも可能です。

CASBを導入することで、システム管理者や部門の負荷を低減できます。例えばクラウドサービスの利用状況を自動的に把握できます。また利用状況に基づき、自動的にアクセス制御ポリシーを適用できるため、個別の状況ごとに管理者がポリシー設定と認証を行う必要がなくなります。

また現実的な問題として、クラウドサービスの拡大スピードの速さがあります。新たなクラウドサービスが次々にリリースされており、それら全てを一企業のシステム管理者や部門が把握することは不可能でしょう。CASBを導入することで、クラウドサービスの危険度や安全性を自動で調査できます。これらの機能から、これまではクラウドサービス管理にかかっていた担当者・管理者の業務のリソースを減らし、負担を軽減できます。

CASBの機能と活用シーンについて解説します。

未許可のクラウドサービスを利用するシャドーITの状況を可視化、場合によってアクセスをブロックするなどの制御を行います。

GoogleやBoxなどのクラウドサービスについて、企業で契約している法人アカウントのみ許可し、社員の個人アカウントは利用禁止としたい、といったニーズに対応します。

機密情報や個人情報など、情報漏えいリスクの高いファイルについて、「アップロード可能なサービスを限定する」といった共有を制御します。

ファイルのダウンロード/アップロード、不審なWebサイトへのアクセスなどを監視・スキャンすることで、マルウェアなどによる攻撃を阻止します。

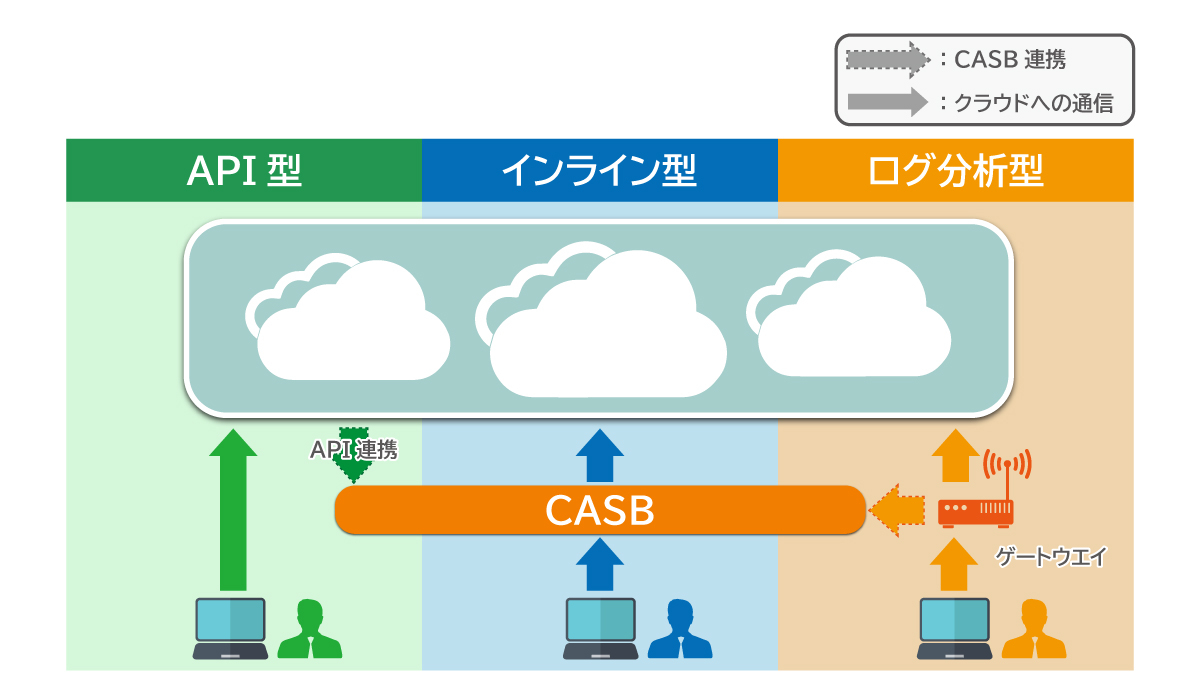

端末からクラウドサービスへとアクセスするインターネットの経路上にCASBを配置し、クラウドプロキシとして動作させて可視化・制御を実現する方式です。すべてのクラウドへの通信を監視でき、シャドーITまで含めて可視化できます。CASB導入の主流となっている方式です。

対象となるクラウドサービスとAPI連携することで、可視化・制御を実現します。事前の連携が必須となるため、シャドーITの可視化はできません。しかし、すでにアップロードされているファイルをスキャンし、不適切に設定されている共有リンクを削除するなどの制御は可能です。また、API連携に対応していないサービスは可視化できないため、確認が必要です。

企業内に設置されたゲートウェイなどの機器が出力するログを分析することで、クラウドサービスの利用状況を可視化します。あくまでログ分析による可視化であり、アクセスやファイルアップロードのブロックなどの制御はできません。インライン型では、インターネット接続経路の変更やエージェントのインストールが必要ですが、ログ分析型は影響を最小限に導入できます。

CASBを導入する際に注意すべきポイントについて解説します。

CASBの利用にあたり、基本となるセキュリティポリシーはユーザー企業自身で定める必要があります。どのようなサービスへのアクセスを許可するのか、取扱いに注意すべき“センシティブなデータ”はどのようなものか、定義がなければ適切に制御することもできません。CASB導入前に、自社のセキュリティポリシーを明確にしておきましょう。

また、具体的な定義とあわせて、許可されていないクラウドサービスを利用したい場合の「申請方法」など、運用体制やフローもあわせて整備することをおすすめします。

CASBが可視化・制御の対象とするのは、あくまでも「クラウドサービス」です。当然ですが、オンプレミスのシステムなどは対象外となるため、その監視などは別途検討が必要です。

特に、テレワークと関連して要望が多いのは、PCからUSBメモリなどの外部媒体へのデータ保存の制御です。これらはエンドポイント管理ツールをはじめとした、別のソリューションで対応することになります。

インライン方式のCASBでは、クラウドサービスにアクセスする際の送信元IPアドレスがCASB事業者のものに変更になります。また、IPアドレスは他社と共有となり、タイミングによってIPアドレスが変わるケースもあります。

クラウドサービスの利用を送信元IPアドレスで制御している場合には、事前に考慮が必要です。CASBのソリューションによって対処法が用意されていることもあるため、事業者に確認するとよいでしょう。

CASBのポリシー策定から導入までをワンストップで支援|SCSKのクラウドセキュリティサービス

シャドーIT対策だけでなく、さまざまなシーンで活躍するCASBは、クラウドが業務の中心となる今、導入しておきたいサービスの一つです。

SCSKでは、CASBソリューションの取扱いに加え、一般的に推奨されるセキュリティポリシーに基づいて設定を行う「SCSK推奨ポリシー導入サービス」や、お客様の事情をヒアリングし、ポリシー策定のコンサルティングから行う「クラウド制御方針策定支援」などの導入支援サービスも用意しています。CASBは適切に設定しなければ、セキュリティ対策として期待する効果を得られません。SCSKでは、クラウドのセキュリティに精通したエンジニアが導入までワンストップで支援します。お悩みの方はまずご相談ください。

この記事ではCASBについて解説しました。CASBは近年注目を集めるクラウドサービスのセキュリティ対策ソリューションです。クラウドサービス利用に伴うリスクを低減し、安全なクラウド環境を実現します。シャドーIT対策、企業のコンプライアンス強化にも役立ちます。一方でCASBも万能ではなく、その専門性からCASBを運用する人材の確保が必要になることも考えられます。導入を検討する際はメリットと注意点を理解し、自社のニーズに合うか、導入の目的は何かなどを慎重に判断することが大切です。必要に応じて、外部ベンダーの活用も検討してみるとよいでしょう。